Οι επιθέσεις Barracuda ESG zero-day συνδέονται με ύποπτους Κινέζους χάκερ

Related Posts

Μια ύποπτη ομάδα χάκερ υπέρ της Κίνας που παρακολουθείται από τη Mandiant ως UNC4841 έχει συνδεθεί με επιθέσεις κλοπής δεδομένων σε συσκευές Barracuda ESG (Email

Security

Gateway) χρησιμοποιώντας μια ευπάθεια zero-day που έχει πλέον επιδιορθωθεί.

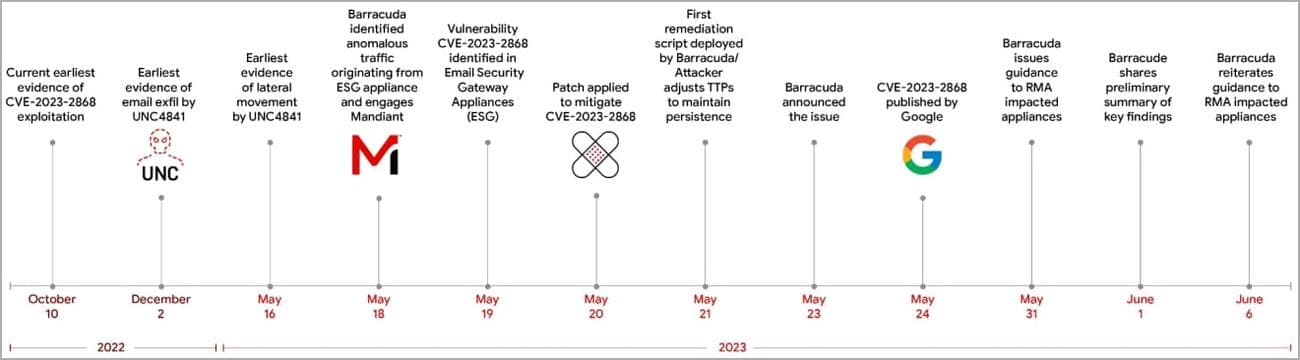

Ξεκινώντας περίπου στις 10 Οκτωβρίου 2022, οι φορείς απειλών άρχισαν να εκμεταλλεύονται το CVE-2023-2868, μια ευπάθεια ένεσης απομακρυσμένης εντολής μηδενικής ημέρας στη μονάδα σάρωσης συνημμένων email του Barracuda.

Ο πωλητής ανακάλυψε το ελάττωμα στις 19 Μαΐου και αποκάλυψε αμέσως ότι η ευπάθεια γινόταν αντικείμενο εκμετάλλευσης, με την CISA να δημοσιεύει μια ειδοποίηση για τις ομοσπονδιακές υπηρεσίες των ΗΠΑ να εφαρμόσουν τις ενημερώσεις ασφαλείας.

Από ό,τι έγινε γνωστό τότε, το CVE-2023-2868 έγινε αντικείμενο εκμετάλλευσης από τον Οκτώβριο του 2022 για την απόρριψη άγνωστου κακόβουλου λογισμικού σε ευάλωτες συσκευές και την κλοπή δεδομένων.

Νωρίτερα αυτό το μήνα, ο Barracuda πήρε την ασυνήθιστη απόφαση να απαιτήσει από τους επηρεαζόμενους πελάτες να αντικαταστήσουν τις συσκευές τους δωρεάν αντί να κάνουν νέα εικόνα με νέο υλικολογισμικό.

Αυτό το ασυνήθιστο αίτημα οδήγησε πολλούς να πιστέψουν ότι οι παράγοντες απειλών παραβίασαν τις συσκευές σε χαμηλό επίπεδο, καθιστώντας αδύνατο να διασφαλιστεί ότι ήταν εντελώς καθαρές.

Ο Mandiant είπε στο BleepingComputer ότι αυτό συνέστησε από προσοχή, καθώς ο Barracuda δεν μπορούσε να διασφαλίσει την πλήρη αφαίρεση του κακόβουλου λογισμικού.

“Λόγω της πολυπλοκότητας που επιδεικνύει το UNC4841 και της έλλειψης πλήρους ορατότητας σε όλες τις παραβιασμένες συσκευές, ο Barracuda επέλεξε να αντικαταστήσει και να μην επαναλάβει την εικόνα της συσκευής από το διαμέρισμα ανάκτησης λόγω μεγάλης προσοχής”, John Palmisano, Mandiant Incident Response Manager –

Google

Cloud

, είπε στο BleepingComputer.

“Αυτή η στρατηγική διασφαλίζει την ακεραιότητα όλων των συσκευών σε καταστάσεις στις οποίες ο Barracuda δεν είναι σε θέση να διασφαλίσει ότι το διαμέρισμα ανάκτησης δεν έχει παραβιαστεί από τον παράγοντα απειλής.”

Επιθέσεις που συνδέονται με χάκερ που υποστηρίζουν την Κίνα

Σήμερα, η Mandiant αποκαλύπτει ότι ο παράγοντας απειλής που είναι υπεύθυνος για αυτήν την εκμετάλλευση είναι η UNC4841, μια ομάδα

hacking

γνωστή για τη διεξαγωγή επιθέσεων κατασκοπείας στον κυβερνοχώρο για την υποστήριξη της Λαϊκής Δημοκρατίας της Κίνας.

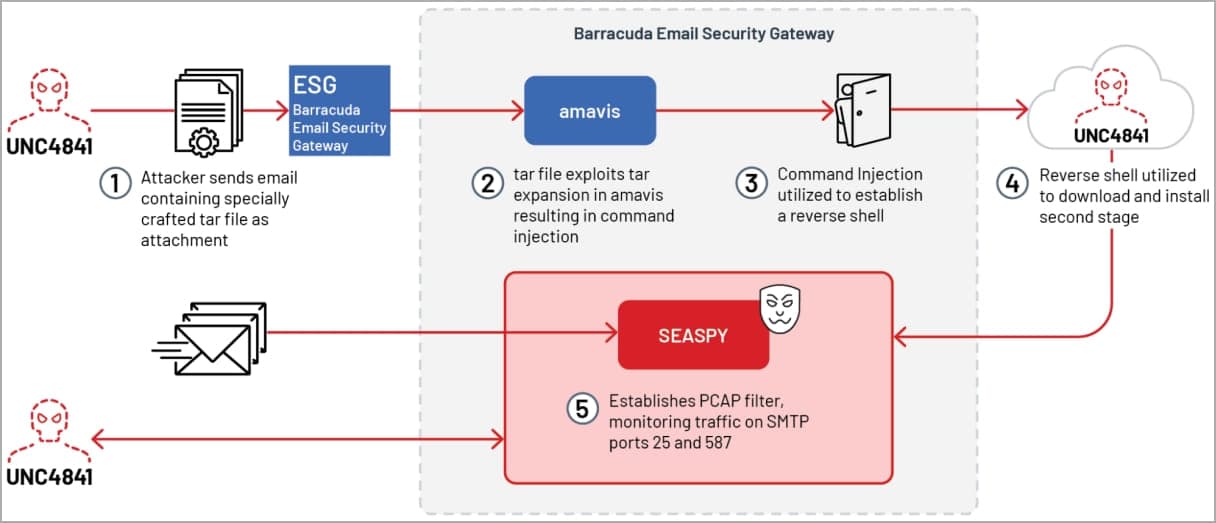

Οι επιθέσεις ξεκινούν με τους φορείς απειλών που στέλνουν μηνύματα ηλεκτρονικού ταχυδρομείου που περιέχουν κακόβουλα συνημμένα αρχείων «.tar» (επίσης αρχεία TAR που μεταμφιέζονται σε αρχεία s’ .jpg» ή «.dat») που εκμεταλλεύονται ευάλωτες συσκευές ESG. Όταν το Barracuda Email Security Gateway επιχειρεί να σαρώσει το αρχείο, το συνημμένο εκμεταλλεύεται το ελάττωμα CVE-2023-2868 για να εκτελέσει απομακρυσμένη εκτέλεση κώδικα στη συσκευή.

Κακόβουλο email που αποστέλλεται σε ευάλωτες συσκευές

(Mandiant)

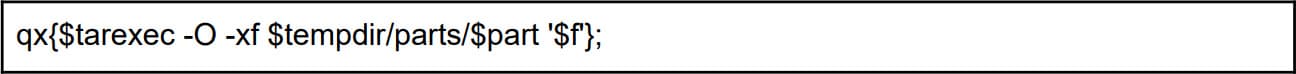

“Ουσιαστικά ισοδυναμεί με μη απολυμανθείσα και μη φιλτραρισμένη είσοδο ελεγχόμενη από τον χρήστη μέσω της μεταβλητής $f που εκτελείται ως εντολή συστήματος μέσω της ρουτίνας qx{} της Perl. Η $f είναι μια μεταβλητή ελεγχόμενη από τον χρήστη που θα περιέχει τα ονόματα αρχείων των αρχειοθετημένων αρχείων μέσα σε ένα TAR », εξηγεί η έκθεση του Mandiant.

“Συνεπώς, το UNC4841 μπόρεσε να μορφοποιήσει αρχεία TAR με συγκεκριμένο τρόπο για να πυροδοτήσει μια επίθεση έγχυσης εντολών που τους επέτρεψε να εκτελούν εξ αποστάσεως εντολές συστήματος με τα προνόμια του προϊόντος Email Security Gateway.”

Ευάλωτος κωδικός Barracuda

Πηγή: Mandiant

Μόλις οι φορείς της απειλής απέκτησαν απομακρυσμένη πρόσβαση στη συσκευή Barracuda ESG, τη μόλυναν με οικογένειες κακόβουλου λογισμικού γνωστές ως «Saltwater», «Seaspy» και «Seaside» για να κλέψουν δεδομένα email από τις συσκευές.

Το UNC4841 στόχευσε συγκεκριμένα δεδομένα για διήθηση και περιστασιακά αξιοποίησε την πρόσβαση σε μια συσκευή ESG για πλοήγηση στο δίκτυο του θύματος ή αποστολή αλληλογραφίας σε άλλες συσκευές θυμάτων.

Όταν ο Barracuda ανακάλυψε την παραβίαση και κυκλοφόρησε ενημερώσεις κώδικα, το UNC4841 τροποποίησε το κακόβουλο λογισμικό του και διαφοροποίησε τους μηχανισμούς εμμονής του για να αποφύγει τις άμυνες που βασίζονται στο IoC.

Με το ρολόι να χτυπά εναντίον τους, οι χάκερ εξαπέλυσαν ένα ξεφάντωμα επιθέσεων μεταξύ 22 Μαΐου και 24 Μαΐου 2023, στοχεύοντας ευάλωτες συσκευές κυβερνητικών υπηρεσιών και άλλων σημαντικών οργανισμών σε τουλάχιστον 16 χώρες.

Χρονοδιάγραμμα εκμετάλλευσης CVE-2023-2868

(Mandiant)

Αλυσίδα επίθεσης

Τα συνημμένα του αρχείου TAR στα email του εισβολέα εκμεταλλεύτηκαν το CVE-2023-2868 για να εκτελέσουν ένα ωφέλιμο φορτίο αντίστροφου κελύφους με κωδικοποίηση base64 σε ευάλωτες συσκευές ESG.

Το ωφέλιμο φορτίο δημιουργεί μια νέα περίοδο λειτουργίας, έναν επώνυμο σωλήνα και ένα διαδραστικό κέλυφος, χρησιμοποιώντας το OpenSSL για να δημιουργήσει έναν πελάτη που συνδέεται σε μια καθορισμένη διεύθυνση IP και θύρα, με την τυπική έξοδο να κατευθύνεται στον ονομαζόμενο σωλήνα και να απορρίπτεται τυχόν έξοδος σφάλματος.

Το αντίστροφο κέλυφος προστίθεται σε ωριαίες ή καθημερινές εργασίες cron ως μηχανισμός επιμονής.

Στη συνέχεια, οι εισβολείς χρησιμοποίησαν εντολές wget για να φέρουν περισσότερα ωφέλιμα φορτία από τους διακομιστές C2 τους, κυρίως «Saltwater», «Seaspy» και «Seaside».

Το Saltwater είναι ένα δομοστοιχείο Barracuda SMTP daemon (bsmtpd) με κερκόπορτα που μπορεί να ανεβάσει ή να κατεβάσει αρχεία, να εκτελέσει αυθαίρετες εντολές ή να προσφέρει δυνατότητες διαμεσολάβησης στους φορείς απειλής.

Το Seaside είναι μια μονάδα bsmtpd που βασίζεται στο Lua που παρακολουθεί εντολές SMTP HELO/EHLO για την παρουσία κωδικοποιημένων οδηγιών που αποστέλλονται από τον διακομιστή C2 του εισβολέα. Όταν βρίσκει κάποια, αποκωδικοποιεί και τα τροφοδοτεί στο “Whirlpool”, ένα εργαλείο αντίστροφου κελύφους TLS με βάση το C.

Η τρίτη κερκόπορτα είναι το Seaspy, ένα παθητικό εργαλείο που καθιερώνεται ως φίλτρο PCAP στις θύρες TCP/25 (SMTP) και TCP/587 και ενεργοποιείται από ένα “μαγικό πακέτο”.

Για επιμονή, το UNC4841 τροποποιεί το αρχείο ‘/etc/init.d/rc’ για να ρυθμίσει το Seaspy να εκτελείται μετά την επανεκκίνηση.

Το διάγραμμα επίθεσης Seaspy

(Mandiant)

Τέλος, υπάρχει το “Sandbar”, το οποίο οι παράγοντες απειλών χρησιμοποίησαν για την απόκρυψη διεργασιών διακομιστή Linux, το όνομα του οποίου ξεκινά με “Bar”, το οποίο καλύπτει τις δραστηριότητες του Seaspy συγκεκριμένα, επιτρέποντάς του να λειτουργεί απαρατήρητα.

Το Sandbar προστίθεται στον κατάλογο /lib/modules που φιλοξενεί λειτουργικές μονάδες πυρήνα Linux. Ως εκ τούτου, εκτελείται κατά την εκκίνηση του συστήματος.

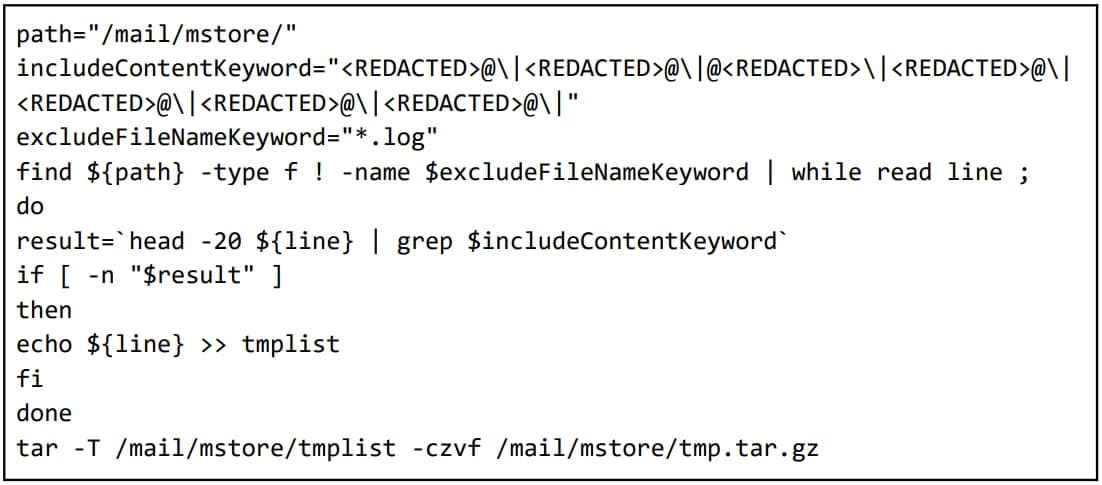

Το UNC4841 εκτέλεσε βήματα γρήγορων πλευρικών κινήσεων και παρατηρήθηκε ότι σαρώνει για συγκεκριμένα μηνύματα email στις παραβιασμένες συσκευές, χρησιμοποιώντας όρους αναζήτησης που σχετίζονται με συγκεκριμένους οργανισμούς, άτομα ή θέματα υψηλού ενδιαφέροντος.

Σενάριο για σάρωση συγκεκριμένων λέξεων-κλειδιών σε μηνύματα ηλεκτρονικού ταχυδρομείου που είναι αποθηκευμένα στο ESG

(Mandiant)

«Στο σύνολο των οντοτήτων που επιλέχθηκαν για εστιασμένη εξαγωγή δεδομένων, αποκαλύφθηκαν σενάρια φλοιού που στόχευαν τομείς ηλεκτρονικού ταχυδρομείου και χρήστες από το Υπουργείο Εξωτερικών της ASEAN (MFAs), καθώς και γραφεία εξωτερικού εμπορίου και ακαδημαϊκούς ερευνητικούς οργανισμούς στην Ταϊβάν και το Χονγκ Κονγκ», εξήγησε. Mandiant.

Οι αναλυτές αναμένουν ότι το UNC4841 θα συνεχίσει να προσπαθεί να διαφοροποιήσει τα TTP του (τακτικές, τεχνικές και διαδικασίες) για να αποφύγει τον εντοπισμό, επομένως συνιστάται υψηλή επαγρύπνηση.

Η συνιστώμενη ενέργεια είναι η αντικατάσταση των παραβιασμένων συσκευών Barracuda ESG ανεξάρτητα από το επίπεδο ενημέρωσης κώδικα και η διεξαγωγή διεξοδικών ερευνών στο δίκτυο χρησιμοποιώντας τους δημοσιευμένους δείκτες συμβιβασμού.