Ο μιμούμενος ransomware WannaCry στοχεύει Ρώσους παίκτες FPS “Ενεργοποιημένους”.

Μια επιχείρηση

ransomware

στοχεύει Ρώσους παίκτες του Enlisted multiplayer shooter πρώτου προσώπου, χρησιμοποιώντας έναν ψεύτικο ιστότοπο για τη διάδοση τρωανοποιημένων εκδόσεων του παιχνιδιού.

Το Enlisted είναι ένα νόμιμο παιχνίδι που εκδόθηκε από την Gaijin Entertainment το 2021, έχοντας από 500.000 έως ένα εκατομμύριο ενεργούς μηνιαίους παίκτες.

Το παιχνίδι είναι δωρεάν, επομένως οι φορείς απειλών θα μπορούσαν εύκολα να κατεβάσουν το πρόγραμμα εγκατάστασης από τον εκδότη και να το τροποποιήσουν για να διανείμουν κακόβουλα ωφέλιμα φορτία σε ανυποψίαστους χρήστες.

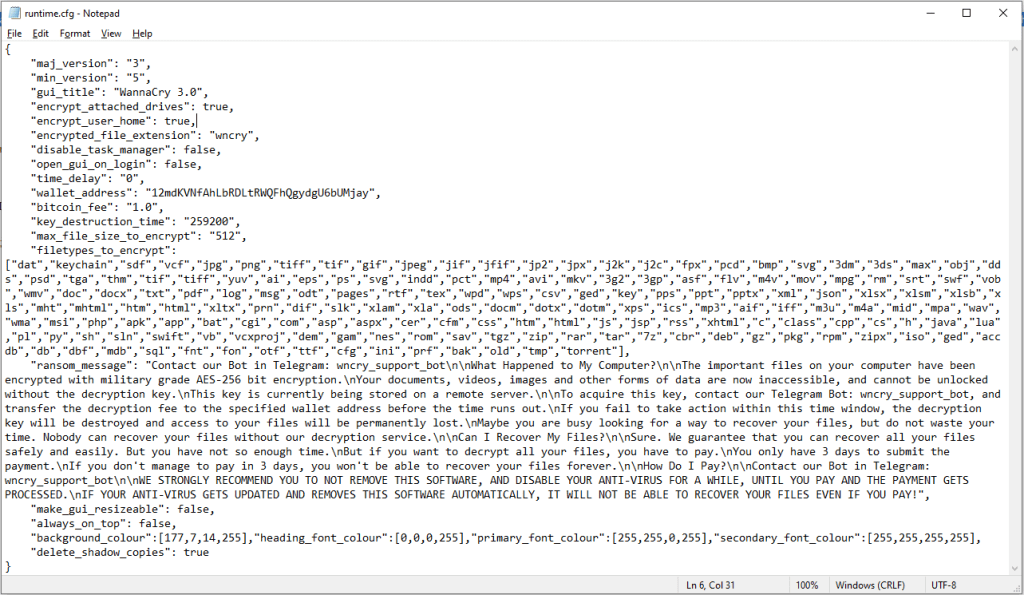

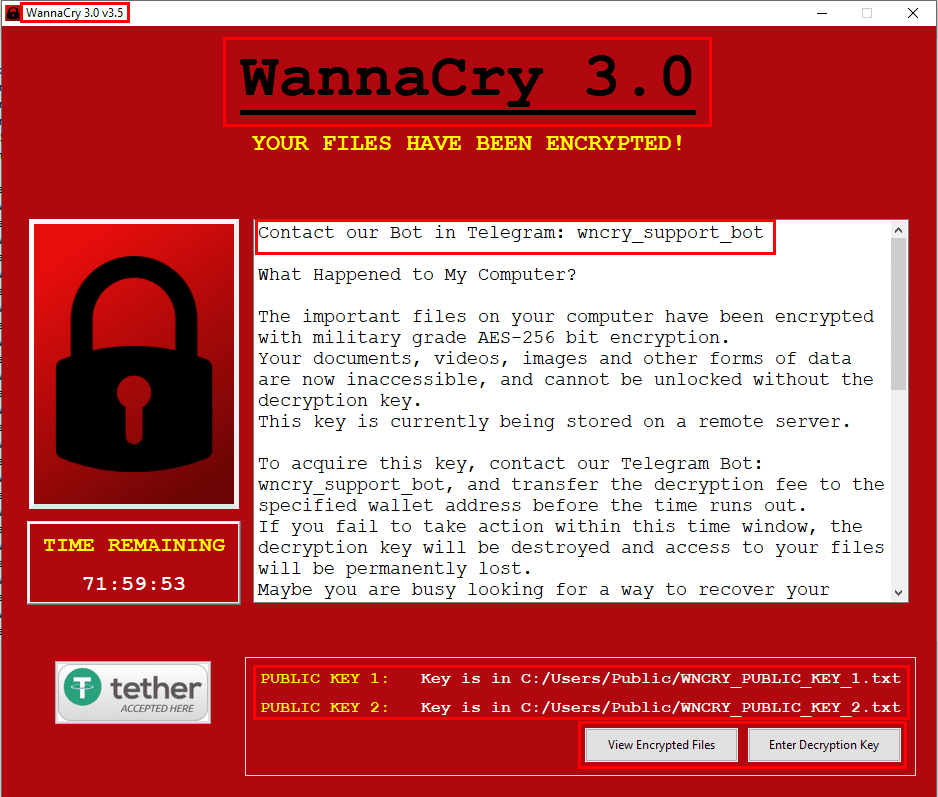

Το ransomware που συνοδεύει το πρόγραμμα εγκατάστασης του παιχνιδιού προσποιείται ότι είναι η τρίτη σημαντική έκδοση του περιβόητου WannaCry, χρησιμοποιώντας ακόμη και την επέκταση αρχείου «.wncry» σε κρυπτογραφημένα αρχεία.

Στρατολογήθηκε σε ransomware

Σύμφωνα με

Οι ερευνητές του Cyble

που ανέλυσε το στέλεχος, αυτή η νέα παραλλαγή “WannaCry” βασίζεται στο ντουλάπι Python “Crypter” ανοιχτού κώδικα, φυσικά, κατασκευασμένο για εκπαιδευτικούς σκοπούς.

Θα πρέπει να σημειωθεί ότι δεν είναι η πρώτη φορά που κάποιος επιχειρεί να μιμηθεί το WannaCry, πιθανώς για να εκφοβίσει τα θύματα και να εξασφαλίσει μια γρήγορη πληρωμή λύτρων.

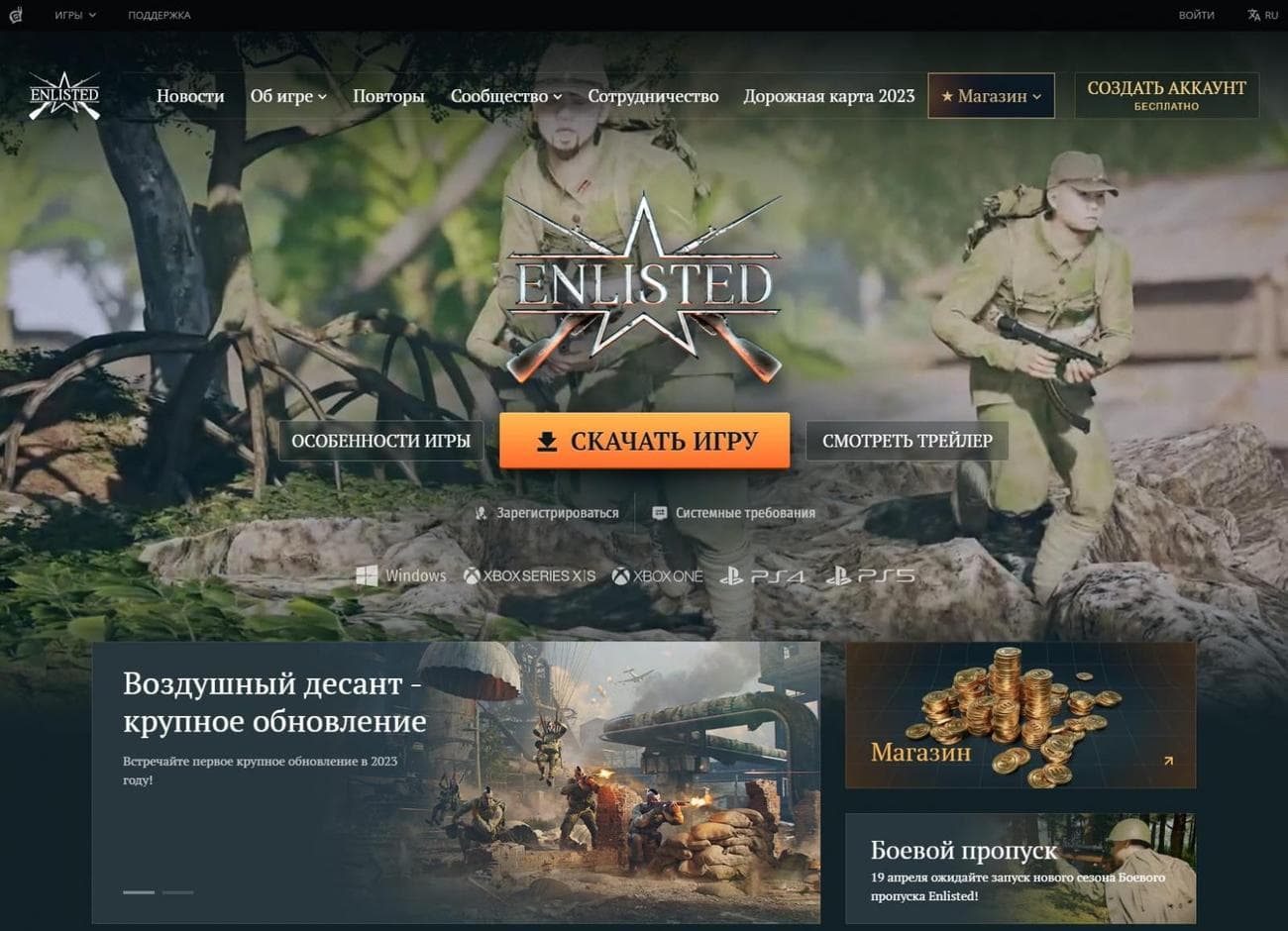

Κακόβουλος ιστότοπος που διαδίδει Crypter ransomware

(BleepingComputer)

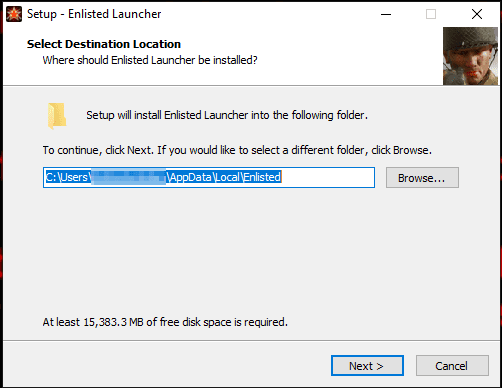

Το πρόγραμμα εγκατάστασης που λήφθηκε από τον ψεύτικο ιστότοπο είναι το “enlisted_beta-v1.0.3.115.exe”, το οποίο ρίχνει δύο εκτελέσιμα αρχεία στο δίσκο του χρήστη εάν εκκινηθεί, συγκεκριμένα το “ENLIST~1” (το πραγματικό παιχνίδι) και το “enlisted” (η Python ransomware launcher).

Εκτέλεση του trojanized προγράμματος εγκατάστασης

(Cyble)

Το ransomware δημιουργεί ένα mutex κατά την προετοιμασία για την αποφυγή πολλαπλών εμφανίσεων που εκτελούνται στον μολυσμένο υπολογιστή.

Στη συνέχεια, αναλύει το αρχείο διαμόρφωσης JSON, το οποίο καθορίζει ποιοι τύποι αρχείων στοχεύονται, ποιοι κατάλογοι πρέπει να παραβλεφθούν, ποια σημείωση λύτρων θα δημιουργηθεί, ποια διεύθυνση πορτοφολιού θα λάβει τα λύτρα και άλλες παραμέτρους επίθεσης.

Το αρχείο διαμόρφωσης του ransomware

(Cyble)

Στη συνέχεια, το Crypter ransomware σαρώνει τον κατάλογο εργασίας για ένα αρχείο “key.txt” που θα χρησιμοποιηθεί στο βήμα κρυπτογράφησης και αν δεν υπάρχει, το δημιουργεί.

Η κρυπτογράφηση χρησιμοποιεί τον αλγόριθμο AES-256 και όλα τα κλειδωμένα αρχεία λαμβάνουν την επέκταση ονόματος αρχείου “.wncry”.

Είναι ενδιαφέρον ότι το ransomware δεν επιχειρεί να τερματίσει διεργασίες ή να σταματήσει τις υπηρεσίες, κάτι που είναι συνήθης πρακτική στα σύγχρονα ντουλάπια.

Ωστόσο, ακολουθεί την κοινή στρατηγική της διαγραφής των σκιωδών αντιγράφων από τα

Windows

για να αποτρέψει την εύκολη επαναφορά δεδομένων.

Αφού ολοκληρωθεί η διαδικασία κρυπτογράφησης, το ransomware εμφανίζει τη σημείωση λύτρων σε μια αποκλειστική εφαρμογή GUI, δίνοντας στο θύμα τρεις ημέρες για να ανταποκριθεί στις απαιτήσεις.

Η σημείωση ransomware που βασίζεται σε GUI

(Cyble)

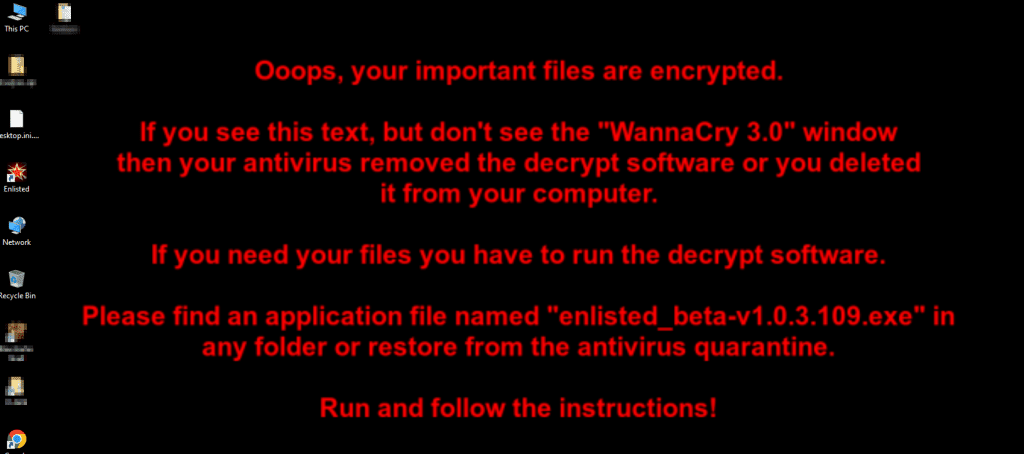

Οι φορείς απειλών τροποποιούν επίσης την εικόνα φόντου του θύματος για να διασφαλίσουν ότι το μήνυμά τους μεταδίδεται ακόμη και αν το πρόγραμμα προστασίας από ιούς του θύματος εμποδίζει την κυκλοφορία της σημείωσης λύτρων που βασίζεται σε GUI.

Ιστορικό που ενημερώνει τον χρήστη για τη μόλυνση

(Cyble)

Οι εισβολείς δεν χρησιμοποιούν ιστότοπο Tor ούτε παρέχουν ασφαλή σύνδεσμο συνομιλίας στα θύματα, αλλά χρησιμοποιούν ένα bot

Telegram

για επικοινωνία.

Οι εθνικές απαγορεύσεις σε δημοφιλείς τίτλους FPS στη Ρωσία ανάγκασαν τους ντόπιους παίκτες να ψάξουν αλλού για ψυχαγωγία και το Enlisted είναι μια από τις εξερευνημένες εναλλακτικές λύσεις.

Φαίνεται ότι οι φορείς απειλών έχουν εκμεταλλευτεί αυτήν την ευκαιρία και δεν είναι απίθανο να δημιουργήσουν άλλους ψεύτικους ιστότοπους για παρόμοια παιχνίδια με ρωσική τοπική προσαρμογή.