Οι πελάτες του MOVEit Transfer προειδοποιήθηκαν για νέα ελαττώματα καθώς εμφανίζονται οι πληροφορίες PoC

Related Posts

Η Progress προειδοποίησε τους πελάτες του MOVEit Transfer να περιορίσουν όλη την πρόσβαση HTTP στα περιβάλλοντά τους μετά την κοινή χρήση πληροφοριών σχετικά με μια νέα ευπάθεια SQL injection (SQLi) στο διαδίκτυο σήμερα.

Μια ενημερωμένη έκδοση κώδικα που να αντιμετωπίζει αυτό το νέο κρίσιμο σφάλμα ασφαλείας δεν είναι ακόμη διαθέσιμη, αλλά αυτή τη στιγμή δοκιμάζεται και θα κυκλοφορήσει “σύντομα”, σύμφωνα με την εταιρεία.

“Η Progress ανακάλυψε μια ευπάθεια στο MOVEit Transfer που θα μπορούσε να οδηγήσει σε κλιμάκωση προνομίων και πιθανή μη εξουσιοδοτημένη πρόσβαση στο περιβάλλον,” Progress

είπε

.

«Μειώσαμε την κυκλοφορία HTTP για το MOVEit

Cloud

υπό το φως της πρόσφατα δημοσιευμένης ευπάθειας και ζητάμε από όλους τους πελάτες του MOVEit Transfer να καταργήσουν αμέσως την επισκεψιμότητα HTTP και HTTP για να προστατεύσουν το περιβάλλον τους όσο ολοκληρωθεί η ενημέρωση κώδικα»,

προστέθηκε

.

Έως ότου κυκλοφορήσουν οι ενημερώσεις ασφαλείας για τις επηρεαζόμενες εκδόσεις MOVEit Transfer, η Progress συνιστά “ενθερμά” την τροποποίηση των κανόνων του τείχους προστασίας για την άρνηση της κυκλοφορίας HTTP και HTTP στο MOVEit Transfer στις θύρες 80 και 443 ως προσωρινή λύση.

Παρόλο που οι χρήστες δεν θα μπορούν πλέον να συνδέονται στους λογαριασμούς τους μέσω της διεπαφής χρήστη ιστού, οι μεταφορές αρχείων θα εξακολουθούν να είναι διαθέσιμες καθώς τα πρωτόκολλα SFTP και FTP/s θα συνεχίσουν να λειτουργούν όπως αναμένεται.

Οι διαχειριστές μπορούν επίσης να έχουν πρόσβαση στο MOVEit Transfer συνδέοντας τον διακομιστή των

Windows

μέσω απομακρυσμένης επιφάνειας εργασίας και στη συνέχεια μεταβαίνοντας στη διεύθυνση https://localhost/.

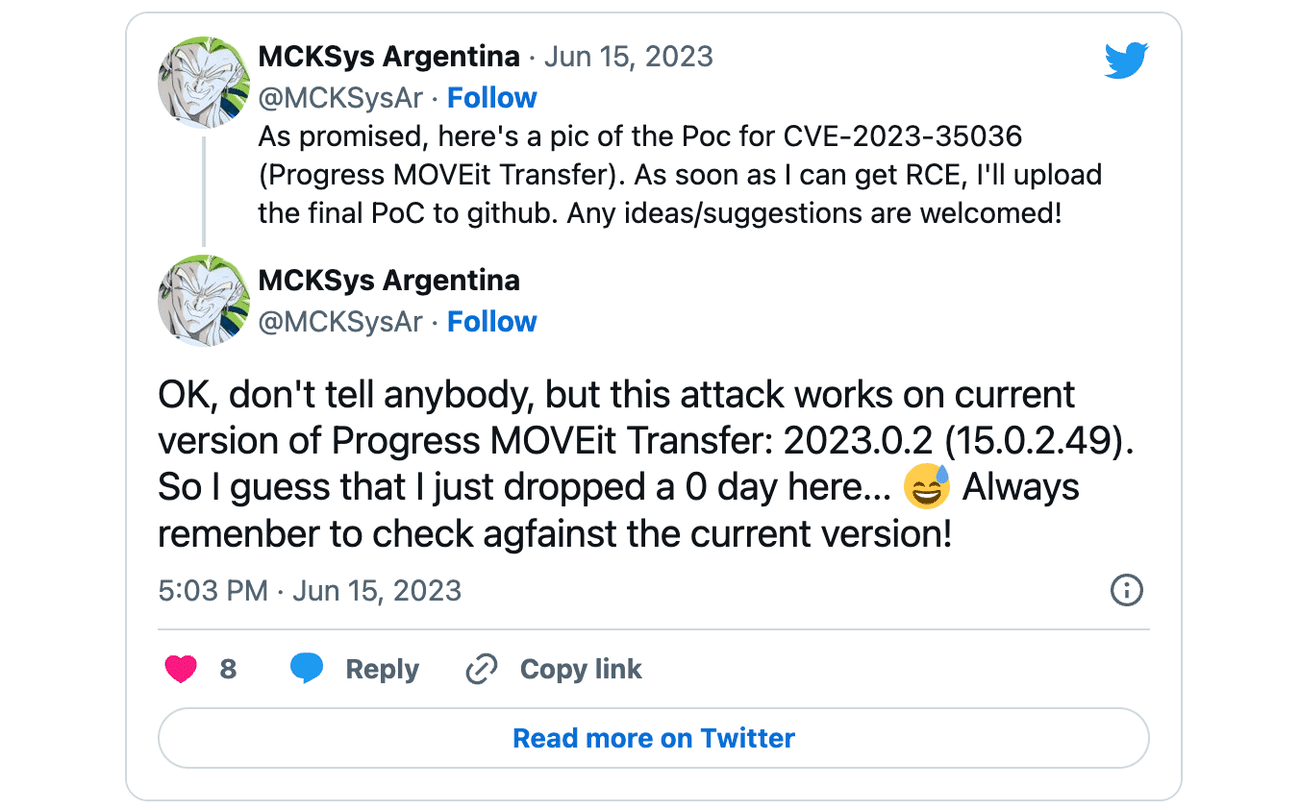

Αν και η Progress δεν μοιράστηκε την τοποθεσία όπου κοινοποιήθηκαν οι λεπτομέρειες σχετικά με αυτό το νέο ελάττωμα SQLi, τουλάχιστον ένας ερευνητής ασφάλειας μοιράστηκε πληροφορίες στο

Twitter

σχετικά με αυτό που μοιάζει με κώδικα εκμετάλλευσης απόδειξης ιδέας για ένα νέο σφάλμα μηδενικής ημέρας του MOVEit Transfer.

Ο ερευνητής είπε στο BleepingComputer ότι πιστεύουν ότι αυτή η νέα προειδοποίηση από την Progress σχετίζεται με το PoC στο οποίο εργάζονται.

“Δεν έχω πετύχει το RCE. Αυτή η ευπάθεια δεν αποτελεί παράκαμψη οποιασδήποτε προηγούμενης ευπάθειας. Έχει τη δική της διαδρομή επίθεσης”, πρόσθεσε ο ερευνητής.

Η BleepingComputer ενημερώθηκε επίσης ότι η ευπάθεια είχε ήδη αποκαλυφθεί στην Progress με τη βοήθεια του ανώτερου ερευνητή ασφαλείας της Huntress, John Hammond – η αποκάλυψη πιθανότατα προκάλεσε επίσης την προειδοποίηση της εταιρείας.

Η σημερινή προειδοποίηση ακολουθεί μια άλλη συμβουλευτική που δημοσιεύθηκε την Παρασκευή και αποκάλυψε κρίσιμα τρωτά σημεία SQL injection που παρακολουθούνται συλλογικά ως

CVE-2023-35036

και ανακαλύφθηκε μετά από έλεγχο ασφαλείας που ξεκίνησε στις 31 Μαΐου, όταν η Progress εξέδωσε ενημερώσεις κώδικα για ένα ελάττωμα (CVE-2023-34362) που εκμεταλλεύτηκε ως μηδενική ημέρα από τη συμμορία

ransomware

Clop σε επιθέσεις κλοπής δεδομένων.

Το CVE-2023-35036 επηρεάζει όλες τις εκδόσεις του MOVEit Transfer και αφήνει τους επιτιθέμενους χωρίς έλεγχο ταυτότητας να παραβιάζουν διακομιστές που δεν έχουν επιδιορθωθεί και εκτίθενται στο Διαδίκτυο για να κλέψουν πληροφορίες πελατών.

Η συμμορία ransomware Clop ανέλαβε την ευθύνη για τις επιθέσεις CVE-2023-34362 και είπε στο BleepingComputer ότι φέρεται να παραβίασαν τους διακομιστές MOVEit «εκατοντάδων εταιρειών».

Ο Kroll βρήκε επίσης στοιχεία ότι ο Clop δοκιμάζει εκμεταλλεύσεις για το τώρα διορθωμένο MOVEit zero-day από το 2021 και τρόπους για την εξαγωγή δεδομένων που έχουν κλαπεί από παραβιασμένους διακομιστές MOVEit τουλάχιστον από τον Απρίλιο του 2022.

Το Clop έχει συνδεθεί με άλλες εκστρατείες μεγάλου αντίκτυπου που στοχεύουν σε διαχειριζόμενες πλατφόρμες μεταφοράς αρχείων, συμπεριλαμβανομένης της παραβίασης των διακομιστών Accellion FTA τον Δεκέμβριο του 2020, των επιθέσεων SolarWinds Serv-U Managed File Transfer το 2021 και της ευρείας εκμετάλλευσης των διακομιστών GoAnywhere MFT τον Ιανουάριο του 2023.

Τα επηρεαζόμενα όργανα ήδη εκβιάζονται

Την Τετάρτη, η συμμορία Clop άρχισε να εκβιάζει οργανισμούς που επηρεάστηκαν από τις επιθέσεις κλοπής δεδομένων του MOVEit αναφέροντας τα ονόματά τους στον ιστότοπο διαρροής δεδομένων του σκοτεινού ιστού.

Πέντε από τις εισηγμένες εταιρείες -η βρετανική πολυεθνική εταιρεία πετρελαίου και φυσικού αερίου Shell, το University of Georgia (UGA) και το University System of Georgia (USG), η UnitedHealthcare Student Resources (UHSR), η Heidelberger Druck και η Landal Greenparks- έχουν έκτοτε επιβεβαιώσει στο BleepingComputer ότι επηρεάστηκαν από τις επιθέσεις.

Άλλοι οργανισμοί που έχουν ήδη αποκαλύψει παραβιάσεις του MOVEit Transfer περιλαμβάνουν

Ζέλλης

(και τους πελάτες του BBC, Boots, Aer Lingus και

HSE της Ιρλανδίας

),

Ofcam

ο

κυβέρνηση της Νέας Σκωτίας

ο

Η πολιτεία του Μιζούρι των ΗΠΑ

ο

Η πολιτεία του Ιλινόις των ΗΠΑ

το Πανεπιστήμιο του Ρότσεστερ, το

Αμερικανικό Συμβούλιο Εσωτερικής Ιατρικής

,

ΓΕΝΝΗΘΗΚΕ Οντάριο

και

Ακραία Δίκτυα

.

Σήμερα, η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομών των ΗΠΑ (CISA) αποκάλυψε επίσης ότι πολλές ομοσπονδιακές υπηρεσίες των ΗΠΑ είχαν παραβιαστεί, σύμφωνα με

Αναφορά του CNN

. Δύο οντότητες του Υπουργείου Ενέργειας των ΗΠΑ (DOE) παραβιάστηκαν επίσης, σύμφωνα με

Ομοσπονδιακό Δίκτυο Ειδήσεων

.