Το Rhysida ransomware διαρρέει έγγραφα που έχουν κλαπεί από τον στρατό της Χιλής

Related Posts

Οι ηθοποιοί απειλών πίσω από μια επιχείρηση

ransomware

που εμφανίστηκε πρόσφατα, γνωστή ως Rhysida, διέρρευσαν στο διαδίκτυο αυτό που ισχυρίζονται ότι είναι έγγραφα που έχουν κλαπεί από το δίκτυο του Χιλιανού Στρατού (Ejército de Chile).

Η διαρροή έρχεται αφότου ο στρατός της Χιλής επιβεβαίωσε στις 29 Μαΐου ότι τα συστήματά του επηρεάστηκαν σε ένα περιστατικό ασφαλείας που εντοπίστηκε το Σαββατοκύριακο στις 27 Μαΐου, σύμφωνα με δήλωση.

κοινόχρηστο

από τη Χιλιανή εταιρεία κυβερνοασφάλειας CronUp.

Το δίκτυο απομονώθηκε μετά την παραβίαση, με στρατιωτικούς εμπειρογνώμονες ασφαλείας να ξεκινούν τη διαδικασία ανάκτησης των επηρεαζόμενων συστημάτων.

Ο στρατός ανέφερε το περιστατικό στην Ομάδα Αντιμετώπισης Συμβάντων Ασφάλειας Υπολογιστών της Χιλής (CSIRT) του Μικτού Επιτελείου Στρατού και του Υπουργείου Εθνικής Άμυνας.

Μέρες μετά την αποκάλυψη της επίθεσης, τα τοπικά μέσα ενημέρωσης

έχουν αναφερθεί

ότι ένας δεκανέας του Στρατού συνελήφθη και κατηγορήθηκε για συμμετοχή του στην επίθεση ransomware.

Η συμμορία ransomware Rhysida έχει δημοσιεύσει τώρα το 30% όλων των δεδομένων που ισχυρίζονται ότι έχουν κλέψει από το δίκτυο του Χιλιανού Στρατού, αφού αρχικά τα πρόσθεσε στον ιστότοπο διαρροής δεδομένων και ανέλαβε την επίθεση.

“Το Rhysida ransomware δημοσίευσε περίπου 360.000 έγγραφα του Χιλιανού Στρατού (και σύμφωνα με αυτούς, είναι μόνο το 30%)”, δήλωσε ο ερευνητής ασφαλείας του CronUp, Germán Fernández.

είπε

.

Είσοδος του Χιλιανού Στρατού στον ιστότοπο διαρροής του Rhysida (BleepingComputer)

Η συμμορία Rhysida ransomware περιγράφει τον εαυτό της ως μια «ομάδα κυβερνοασφάλειας» που στοχεύει να βοηθήσει τα θύματα να προστατεύσουν τα δίκτυά τους και εντοπίστηκε για πρώτη φορά από το MalwareHunterTeam

στις 17 Μαΐου 2023

.

Από τότε, η ομάδα ransomware έχει ήδη προσθέσει οκτώ θύματα στον ιστότοπο διαρροής δεδομένων σκοτεινού ιστού και έχει δημοσιεύσει όλα τα κλεμμένα αρχεία για πέντε από αυτά.

Οι παράγοντες της απειλής Rhysida παραβιάζουν τα δίκτυα των στόχων μέσω επιθέσεων

phishing

και ρίχνουν ωφέλιμα φορτία σε παραβιασμένα συστήματα αφού πρώτα αναπτύξουν το Cobalt Strike ή παρόμοια πλαίσια εντολής και ελέγχου (C2), σύμφωνα με

SentinelOne

.

Τα δείγματα που έχουν αναλυθεί μέχρι στιγμής δείχνουν ότι το κακόβουλο λογισμικό της συμμορίας χρησιμοποιεί τον αλγόριθμο ChaCha20 και αυτός είναι ακόμα σε εξέλιξη, καθώς λείπουν χαρακτηριστικά με τα περισσότερα άλλα στελέχη ransomware που παρέχονται από προεπιλογή.

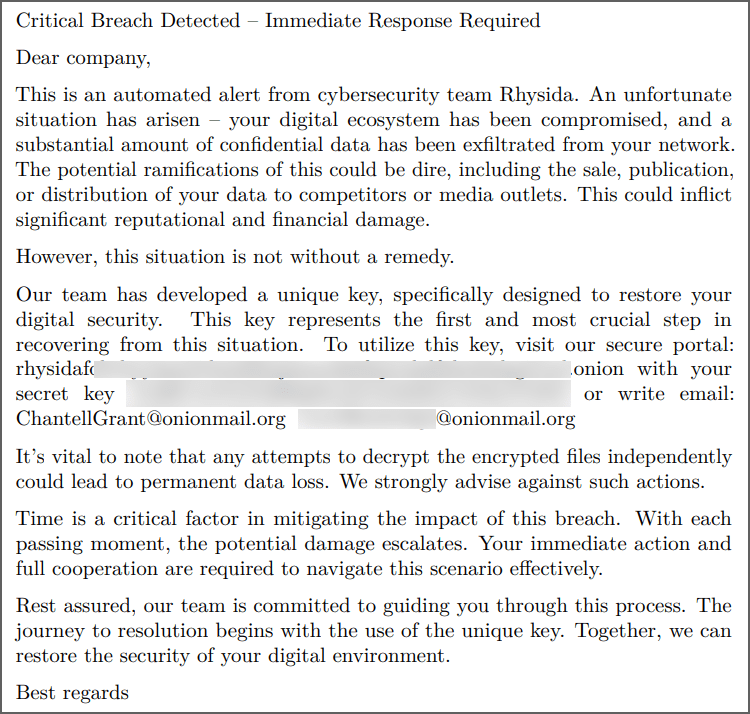

Κατά την εκτέλεση, εκκινεί ένα παράθυρο cmd.exe, ξεκινά τη σάρωση των τοπικών μονάδων δίσκου και ρίχνει σημειώσεις λύτρων PDF με το όνομα CriticalBreachDetected.pdf αφού κρυπτογραφήσει τα αρχεία των θυμάτων.

Σημείωμα λύτρων Rhysida (BleepingComputer)

Τα θύματα ανακατευθύνονται στην πύλη διαρροής Tor της συμμορίας, όπου τους ζητείται να εισαγάγουν το μοναδικό αναγνωριστικό στις σημειώσεις λύτρων για να έχουν πρόσβαση στις οδηγίες πληρωμής.

«Στα ωφέλιμα φορτία λείπουν πολλά χαρακτηριστικά εμπορευμάτων, όπως η αφαίρεση VSS που είναι συνώνυμα με το σημερινό ransomware», λέει ο SentinelOne.

«Αυτό είπε, η ομάδα απειλεί τα θύματα με δημόσια διανομή των δεδομένων που έχουν διεισδυθεί, ευθυγραμμίζοντάς τα με τις σύγχρονες ομάδες πολλαπλών εκβιαστών».