Νέο κακόβουλο λογισμικό RDStealer κλέβει από μονάδες που μοιράζονται μέσω της Απομακρυσμένης επιφάνειας εργασίας

Related Posts

Μια καμπάνια κυβερνοκατασκοπείας και πειρατείας που παρακολουθείται ως «RedClouds» χρησιμοποιεί το προσαρμοσμένο κακόβουλο λογισμικό «RDStealer» για να κλέβει αυτόματα δεδομένα από μονάδες που μοιράζονται μέσω συνδέσεων Απομακρυσμένης επιφάνειας εργασίας.

Η κακόβουλη εκστρατεία ανακαλύφθηκε από

Bitdefender Labs

οι ερευνητές της οποίας έχουν δει τους χάκερ να στοχεύουν συστήματα στην Ανατολική Ασία από το 2022.

Αν και δεν μπόρεσαν να αποδώσουν την εκστρατεία σε συγκεκριμένους παράγοντες απειλής, αναφέρουν ότι τα συμφέροντα των παραγόντων απειλής ευθυγραμμίζονται με την Κίνα και έχουν την πολυπλοκότητα ενός επιπέδου APT που υποστηρίζεται από το κράτος.

Επιπλέον, η Bitdefender λέει ότι οι συγκεκριμένοι χάκερ έχουν αφήσει ίχνη δραστηριότητας τουλάχιστον από το 2020, χρησιμοποιώντας αρχικά εργαλεία off-the-shelf και μετάβαση σε προσαρμοσμένο κακόβουλο λογισμικό στα τέλη του 2021.

Κλοπή από απομακρυσμένη επιφάνεια εργασίας

Το πρωτόκολλο απομακρυσμένης επιφάνειας εργασίας (RDP) είναι ένα ιδιόκτητο πρωτόκολλο της

Microsoft

που επιτρέπει στους χρήστες να συνδέονται εξ αποστάσεως με επιτραπέζιους υπολογιστές

Windows

και να τους χρησιμοποιούν σαν να ήταν μπροστά στον υπολογιστή.

Αυτή η δυνατότητα είναι εξαιρετικά χρήσιμη για διάφορες εργασίες, όπως απομακρυσμένη εργασία, τεχνική υποστήριξη και υποστήριξη IT, διαχείριση συστήματος και διαχείριση διακομιστή.

Οι διακομιστές RDP που εκτίθενται στο Διαδίκτυο είναι μερικές από τις πιο στοχευμένες διαδικτυακές υπηρεσίες, καθώς παρέχουν βάση σε ένα εταιρικό δίκτυο. Μόλις αποκτήσουν πρόσβαση, οι φορείς απειλών μπορούν να χρησιμοποιήσουν αυτό το έρεισμα για να εξαπλωθούν πλευρικά σε όλο το εταιρικό δίκτυο σε κλοπές δεδομένων και επιθέσεις ransomware.

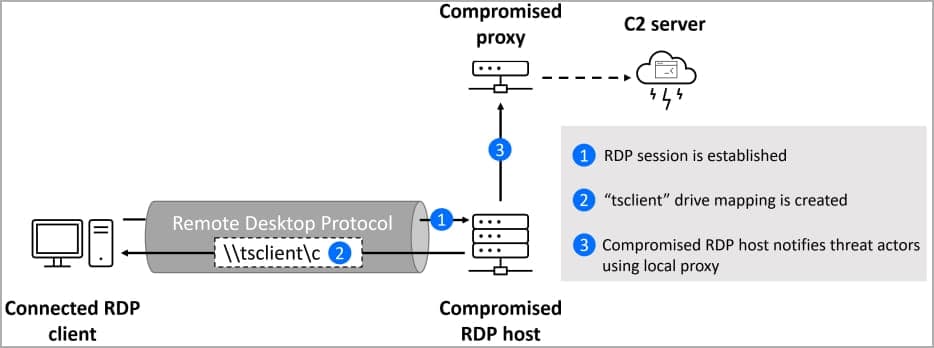

Το πρωτόκολλο απομακρυσμένης επιφάνειας εργασίας περιλαμβάνει μια δυνατότητα που ονομάζεται “

ανακατεύθυνση συσκευής

που σας επιτρέπει να συνδέσετε τις τοπικές μονάδες δίσκου, τους εκτυπωτές, το πρόχειρο των Windows, τις θύρες και άλλες συσκευές με τον απομακρυσμένο κεντρικό υπολογιστή, οι οποίοι στη συνέχεια είναι προσβάσιμοι στις περιόδους λειτουργίας απομακρυσμένης επιφάνειας εργασίας.

Η πρόσβαση σε αυτούς τους κοινόχρηστους πόρους γίνεται μέσω ενός ειδικού

\tsπελάτης

Κοινή χρήση δικτύου (πελάτης τερματικού διακομιστή) που μπορεί στη συνέχεια να αντιστοιχιστεί σε γράμματα μονάδας δίσκου στη σύνδεσή σας RDP.

Για παράδειγμα, εάν η τοπική μονάδα δίσκου C: ήταν κοινόχρηστη μέσω ανακατεύθυνσης συσκευής, θα ήταν προσβάσιμη ως “

\tsclientc

‘ κοινή χρήση στην περίοδο λειτουργίας RDP, η οποία στη συνέχεια μπορεί να χρησιμοποιηθεί για πρόσβαση σε τοπικά αποθηκευμένα αρχεία από την απομακρυσμένη επιφάνεια εργασίας των Windows.

Διάγραμμα RDP

(Bitdefender)

Οι παράγοντες απειλών μολύνουν διακομιστές απομακρυσμένης επιφάνειας εργασίας με ένα προσαρμοσμένο κακόβουλο λογισμικό RDStealer που εκμεταλλεύεται αυτήν τη δυνατότητα ανακατεύθυνσης συσκευής. Αυτό το επιτυγχάνει παρακολουθώντας τις συνδέσεις RDP και κλέβοντας αυτόματα δεδομένα από τοπικούς δίσκους μόλις συνδεθούν στον διακομιστή RDP.

Οι πέντε λειτουργικές μονάδες που περιλαμβάνουν το RDStealer είναι ένα keylogger, μια εγκατάσταση επιμονής, μια μονάδα σταδιακής κλοπής και εξαγωγής δεδομένων, ένα εργαλείο καταγραφής περιεχομένου από το πρόχειρο και μία που ελέγχει τις λειτουργίες κρυπτογράφησης/αποκρυπτογράφησης, καταγραφής και βοηθητικά προγράμματα χειρισμού αρχείων.

Μετά την ενεργοποίηση, το RDStealer εισέρχεται σε έναν άπειρο βρόχο κλήσης της συνάρτησης “diskMounted”, η οποία ελέγχει τη διαθεσιμότητα των μονάδων δίσκου C, D, E, F, G ή H στα κοινόχρηστα στοιχεία δικτύου \tsclient. Εάν βρει κάποιο, ειδοποιεί τον διακομιστή C2 και ξεκινά την εξαγωγή δεδομένων από τον συνδεδεμένο πελάτη RDP.

Αξίζει να σημειωθεί ότι οι τοποθεσίες και οι επεκτάσεις ονομάτων αρχείων που απαριθμεί το κακόβουλο λογισμικό σε μονάδες δίσκου C: περιλαμβάνουν τη βάση δεδομένων κωδικών πρόσβασης KeePass, ιδιωτικά κλειδιά SSH, Bitvise SSH client, MobaXterm, συνδέσεις mRemoteNG κ.λπ., υποδεικνύοντας ξεκάθαρα ότι οι εισβολείς αναζητούν διαπιστευτήρια που μπορούν χρήση για πλευρική κίνηση.

Σε όλους τους άλλους δίσκους, το RDStealer θα σαρώσει τα πάντα, με ορισμένες εξαιρέσεις που είναι απίθανο να φιλοξενήσουν πολύτιμα δεδομένα.

Βήματα επίθεσης RDStealer

(Bitdefender)

Το Bitdefender δεν γνωρίζει τον τρόπο με τον οποίο οι Διακομιστές Απομακρυσμένης Επιφάνειας Εργασίας μολύνονται αρχικά, αλλά διαπίστωσε ότι το κακόβουλο λογισμικό ήταν αποθηκευμένο στους ακόλουθους φακέλους:

%WinDir%System32

%WinDir%System32wbem

%WinDir%securitydatabase

%PROGRAM_FILES%f-securepsbdiagnostics

%PROGRAM_FILES_x86%dellcommandupdate

%PROGRAM_FILES%dellmd storage softwaremd configuration utility«Στο πλαίσιο της τακτικής φοροδιαφυγής, οι φορείς απειλών χρησιμοποίησαν φακέλους που είναι λιγότερο ύποπτοι ότι περιέχουν κακόβουλο λογισμικό και συχνά αποκλείονται από τη σάρωση από λύσεις ασφαλείας», εξηγεί το BitDefender.

Όλα τα δεδομένα που έχουν κλαπεί από την παραβιασμένη συσκευή αποθηκεύονται τοπικά ως κρυπτογραφημένες συμβολοσειρές στο αρχείο “C:users

public

log.log” μέχρι να μεταδοθούν στους διακομιστές των εισβολέων.

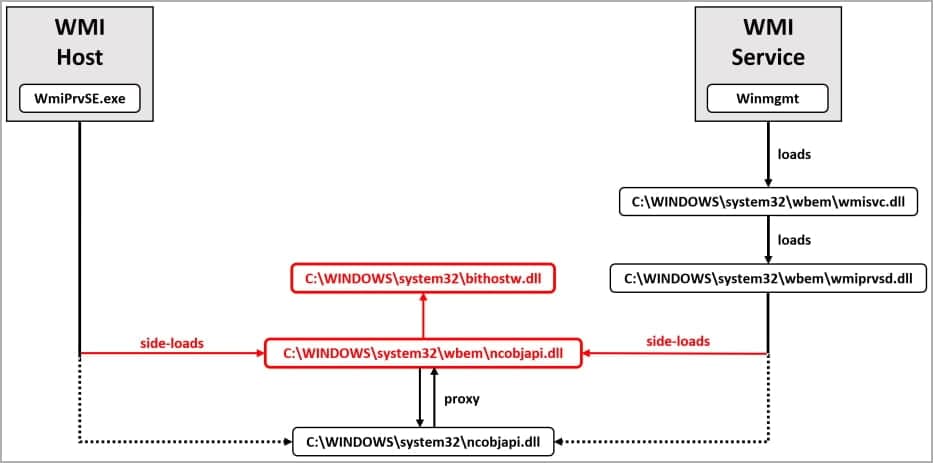

Το τελικό στάδιο της εκτέλεσης του RDStealer είναι η ενεργοποίηση δύο αρχείων DLL, της κερκόπορτας Logutil (“bithostw.dll”) και του φορτωτή του (“ncobjapi.dll”).

Το προσαρμοσμένο κακόβουλο λογισμικό Logutil

Η καμπάνια RedClouds χρησιμοποιεί επίσης μια προσαρμοσμένη κερκόπορτα που βασίζεται στο Go με το όνομα Logutil που επιτρέπει στους παράγοντες απειλών να εκτελούν εξ αποστάσεως εντολές και να χειρίζονται αρχεία σε μια μολυσμένη συσκευή.

Το κακόβουλο λογισμικό χρησιμοποιεί παθητικά και ενεργά ελαττώματα πλευρικής φόρτωσης DLL για να εκτελεστεί σε ένα σύστημα που έχει παραβιαστεί χωρίς να εντοπιστεί και χρησιμοποιεί το Όργανο Διαχείρισης των Windows (WMI) ως έναυσμα ενεργοποίησης.

«Αυτό το εμφύτευμα είναι εξαιρετικά αποτελεσματικό για την επιμονή στο σύστημα», περιγράφει το Bitdefender.

“Μπορεί να ενεργοποιηθεί είτε από την υπηρεσία WMI (αυτόματη έναρξη με πολλαπλές ενέργειες ανάκτησης) είτε μέσω της διαδικασίας κεντρικού υπολογιστή WMI.”

“Υπάρχουν συχνά πολλαπλές παρουσίες της διεργασίας κεντρικού υπολογιστή WMI (WmiPrvSE.exe) που εκτελούνται και υπάρχουν πολλοί τρόποι εκκίνησης αυτής της διαδικασίας (συμπεριλαμβανομένης της διεπαφής DCOM για απομακρυσμένες κλήσεις WMI).”

Διάγραμμα φόρτωσης Logutil

(Bitdefender)

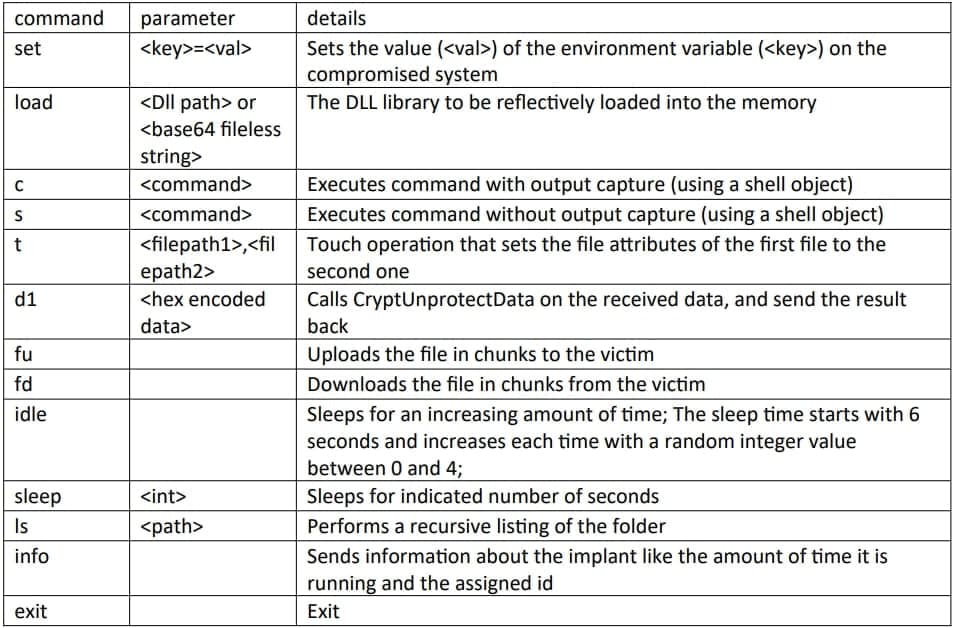

Το Logutil επικοινωνεί απευθείας με το C2 και λαμβάνει τις εντολές για εκτέλεση, όπως εξηγείται στον παρακάτω πίνακα:

Εντολές που υποστηρίζονται από το Logutil

(Bitdefender)

Οι ερευνητές υπογραμμίζουν ότι το C2 του Logutil περιέχει αναφορές στο ESXi και το Linux, επομένως είναι πιθανό οι φορείς απειλών να χρησιμοποιούν ήδη την ευελιξία του Go για να δημιουργήσουν μια κερκόπορτα πολλαπλών πλατφορμών.

Το Bitdefender έχει μοιραστεί μια πλήρη λίστα με τους δείκτες συμβιβασμού στην έκθεσή του, επομένως συνιστάται στους υπερασπιστές να λαμβάνουν υπόψη τους και να εφαρμόζουν πολλαπλά επίπεδα επικαλυπτόμενων μέτρων ασφαλείας.