Η HP προειδοποιεί: Το κακόβουλο λογισμικό ChromeLoader “τιμωρεί” τους χρήστες που χρησιμοποιούν πειρατικά προγράμματα

Related Posts

Νέα έκθεση διαπιστώνει ότι οι επιτιθέμενοι κρύβουν κακόβουλο λογισμικό σε έγγραφα OneNote, ενώ οι φορείς απειλών χρησιμοποιούν αξιόπιστα domains για να παρακάμψουν τους ελέγχους μακροεντολών του Office

Η HP Inc. δημοσίευσε την τριμηνιαία έκθεση

HP Wolf Security Threat Insights

, η οποία δείχνει ότι οι απειλητικοί φορείς υποκλέπτουν τα προγράμματα περιήγησης

Chrome

των χρηστών εάν προσπαθούν να κατεβάσουν δημοφιλείς ταινίες ή βιντεοπαιχνίδια από πειρατικούς ιστότοπους.

Η HP Wolf

Security

, απομονώνοντας απειλές που έχουν διαφύγει από τα εργαλεία ανίχνευσης σε υπολογιστές, έχει συγκεκριμένη εικόνα για τις τελευταίες τεχνικές που χρησιμοποιούν οι εγκληματίες του κυβερνοχώρου στο ταχέως μεταβαλλόμενο τοπίο του κυβερνοεγκλήματος. Μέχρι σήμερα, οι συνδρομητές της HP Wolf Security έχουν κάνει κλικ σε πάνω από 30 δισεκατομμύρια συνημμένα σε email, ιστοσελίδες και κατεβασμένα αρχεία χωρίς να έχουν αναφερθεί παραβιάσεις.

Οι διαπιστώσεις των ερευνητών

Με βάση τα δεδομένα από εκατομμύρια τελικά σημεία που εκτελούν το HP Wolf Security, οι ερευνητές διαπίστωσαν ότι:

-

Η επέκταση

Shampoo

Chrome

είναι δύσκολο να

διαγραφεί

: Μια εκστρατεία που διαδίδει το

ChromeLoader

, εξαπατά τους χρήστες ώστε να εγκαταστήσουν μια κακόβουλη επέκταση Chrome που ονομάζεται Shampoo. Μπορεί να ανακατευθύνει τις αναζητήσεις του θύματος σε κακόβουλους ιστότοπους ή σε σελίδες που θα αποφέρουν χρήματα στην εγκληματική ομάδα μέσω διαφημιστικών εκστρατειών. Το κακόβουλο λογισμικό είναι εξαιρετικά επίμονο, χρησιμοποιώντας το Task Scheduler για να επανεκκινείται κάθε 50 λεπτά. -

Οι επιτιθέμενοι παρακάμπτουν τις πολιτικές μακροεντολών χρησιμοποιώντας αξιό

πιστα

domains

:

Ενώ οι μακροεντολές από μη αξιόπιστες πηγές είναι πλέον απενεργοποιημένες, η HP παρατήρησε επιτιθέμενους να παρακάμπτουν αυτούς τους ελέγχους παραβιάζοντας έναν αξιόπιστο λογαριασμό του Office 365, δημιουργώντας ένα νέο εταιρικό email και διανέμοντας ένα κακόβουλο αρχείο excel που μολύνει τα θύματα με τον infostealer Formbook. -

Οι επιχειρήσεις πρέπει να προσέχουν τι κρύβεται

στα αρχεία

:

Τα έγγραφα του OneNote μπορούν να λειτουργήσουν ως ψηφιακά λευκώματα, οπότε οποιοδήποτε αρχείο μπορεί να επισυναφθεί σε αυτά. Οι επιτιθέμενοι το εκμεταλλεύονται αυτό για να ενσωματώσουν κακόβουλα αρχεία πίσω από ψεύτικα εικονίδια “κάντε κλικ εδώ”. Κάνοντας κλικ στο ψεύτικο εικονίδιο ανοίγει το κρυφό αρχείο, εκτελώντας κακόβουλο λογισμικό για να δώσουν στους επιτιθέμενους πρόσβαση στο μηχάνημα των χρηστών – αυτή η πρόσβαση μπορεί στη συνέχεια να πωληθεί σε άλλες ομάδες κυβερνοεγκληματιών και συμμορίες

ransomware

.

Αρχεία OneNote

Εξελιγμένες ομάδες όπως οι Qakbot και IcedID ενσωμάτωσαν για πρώτη φορά κακόβουλο λογισμικό σε αρχεία OneNote τον Ιανουάριο. Με τα OneNote kits να είναι πλέον διαθέσιμα στις αγορές ηλεκτρονικού εγκλήματος και να απαιτούν ελάχιστες τεχνικές δεξιότητες για τη χρήση τους, οι εκστρατείες κακόβουλου λογισμικού τους φαίνεται ότι θα συνεχιστούν τους επόμενους μήνες.

«Συμβουλεύουμε τους χρήστες και τις επιχειρήσεις να αποφεύγουν τη λήψη υλικού από μη αξιόπιστες τοποθεσίες, ιδίως από πειρατικές τοποθεσίες, προκειμενου να προστατευτούν απο τις τελευταίες απειλές. Οι εργαζόμενοι θα πρέπει να είναι προσεκτικοί σε ύποπτα εσωτερικά έγγραφα και να ελέγχουν τον αποστολέα πριν τα ανοίξουν. Οι οργανισμοί θα πρέπει επίσης να ρυθμίζουν τις πολιτικές της πύλης ηλεκτρονικού ταχυδρομείου και των εργαλείων ασφαλείας ώστε να μπλοκάρουν τα αρχεία OneNote από άγνωστες εξωτερικές πηγές», εξηγεί ο Patrick Schläpfer,

Malware

Analyst στην ομάδα έρευνας απειλών HP Wolf Security της HP Inc.

Μέθοδοι επίθεσης

Η έκθεση δείχνει επίσης ότι οι ομάδες ηλεκτρονικού εγκλήματος συνεχίζουν να διαφοροποιούν τις μεθόδους επίθεσης από κακόβουλα αρχεία αρχειοθέτησης έως λαθρεμπόριο HTML, για να παρακάμπτουν τις πύλες ηλεκτρονικού ταχυδρομείου, καθώς οι φορείς απειλών απομακρύνονται από τις μορφές του Office.

Τα βασικά ευρήματα περιλαμβάνουν:

- Τα αρχεία ήταν ο πιο δημοφιλής τύπος παράδοσης κακόβουλου λογισμικού (42%) για τέταρτο συνεχόμενο τρίμηνο, εξετάζοντας τις απειλές που σταμάτησε η HP Wolf Security το πρώτο τρίμηνο.

- Υπήρξε 37% αύξηση στις απειλές λαθρεμπορίας HTML το πρώτο τρίμηνο σε σχέση με το τέταρτο.

- Υπήρξε 4% αύξηση στις απειλές μέσω αρχείων PDF το πρώτο τρίμηνο σε σχέση με το τέταρτο.

- Υπήρξε 6% μείωση του κακόβουλου λογισμικού μέσω αρχείων Excel (από 19% σε 13%) το πρώτο τρίμηνο σε σχέση με το τέταρτο, καθώς η μορφή έχει γίνει πιο δύσκολη στην εκτέλεση μακροεντολών.

- Το 14% των απειλών ηλεκτρονικού ταχυδρομείου που εντοπίστηκαν από το HP Sure Click παρέκαμψε έναν ή περισσότερους σαρωτές πύλης ηλεκτρονικού ταχυδρομείου το πρώτο τρίμηνο του 2023.

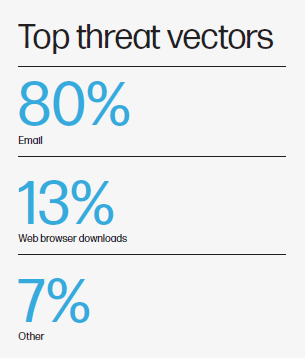

- Ο κορυφαίος φορέας απειλών το πρώτο τρίμηνο ήταν το ηλεκτρονικό ταχυδρομείο (80%), ακολουθούμενο από τις λήψεις μέσω προγράμματος περιήγησης (13%).

Προστασία

«Για την προστασία από τις ολοένα και πιο διαφορετικές επιθέσεις, οι οργανισμοί πρέπει να ακολουθούν τις αρχές της μηδενικής εμπιστοσύνης για να απομονώσουν και να περιορίσουν επικίνδυνες δραστηριότητες, όπως το άνοιγμα συνημμένων email, το κλικ σε συνδέσμους ή οι λήψεις μέσω του προγράμματος περιήγησης. Αυτό μειώνει σημαντικά την επιφάνεια επίθεσης μαζί με τον κίνδυνο παραβίασης», σχολιάζει ο Dr. Ian Pratt, Global Head of Security for Personal Systems της HP Inc.