Οι χάκερ του APT37 αναπτύσσουν νέο κακόβουλο λογισμικό υποκλοπής FadeStealer

Η βορειοκορεατική ομάδα

hacking

APT37 χρησιμοποιεί ένα νέο κακόβουλο λογισμικό κλοπής πληροφοριών «FadeStealer» που περιέχει μια λειτουργία «υποκλοπής», επιτρέποντας στον παράγοντα απειλής να κατασκοπεύει και να ηχογραφεί από τα μικρόφωνα των θυμάτων.

Το APT37, γνωστό και ως StarCruft, Reaper ή RedEyes, πιστεύεται ότι είναι μια κρατική ομάδα hacking με μακρά ιστορία διεξαγωγής επιθέσεων κυβερνοκατασκοπείας που ευθυγραμμίζονται με τα συμφέροντα της Βόρειας Κορέας. Αυτές οι επιθέσεις στοχεύουν βορειοκορεάτες αποστάτες, εκπαιδευτικά ιδρύματα και οργανώσεις που εδρεύουν στην ΕΕ.

Στο παρελθόν, οι χάκερ ήταν γνωστό ότι χρησιμοποιούσαν προσαρμοσμένο κακόβουλο λογισμικό που ονομάζεται «Dolphin» και «M2RAT» για να εκτελούν εντολές και να κλέβουν δεδομένα, διαπιστευτήρια και στιγμιότυπα οθόνης από συσκευές

Windows

, ακόμη και συνδεδεμένα κινητά τηλέφωνα.

Ξεκινά με ένα αρχείο CHM

Σε ένα

νέα έκθεση

από το AhnLab Security Emergency Response Center (ASEC), οι ερευνητές παρέχουν πληροφορίες για νέο προσαρμοσμένο κακόβουλο λογισμικό με την ονομασία «AblyGo backdoor» και «FadeStealer» που χρησιμοποιούν οι φορείς απειλών σε επιθέσεις κατασκοπείας στον κυβερνοχώρο.

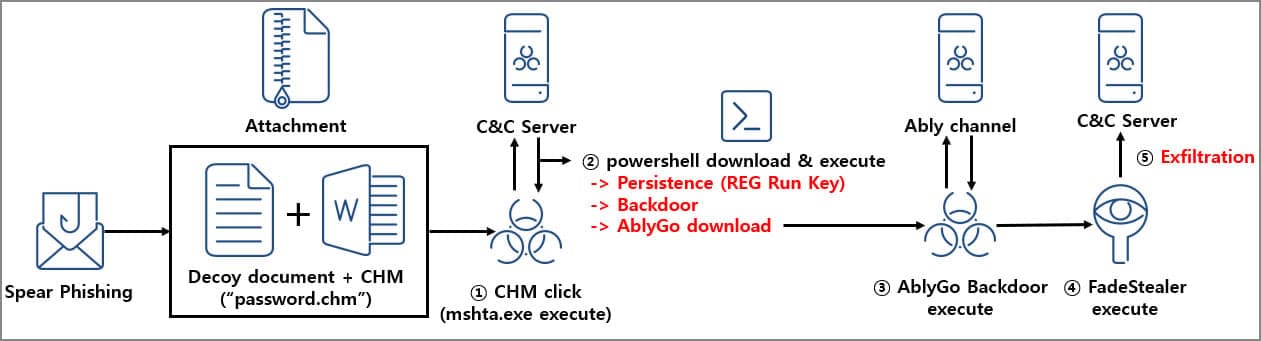

Η ροή επίθεσης StarCruft

Πηγή: ASEC

Το κακόβουλο λογισμικό πιστεύεται ότι παραδίδεται χρησιμοποιώντας μηνύματα ηλεκτρονικού “ψαρέματος” (

phishing

) με συνημμένα αρχεία που περιέχουν έγγραφα του Word και του Hangul Word Processor που προστατεύονται με κωδικό πρόσβασης (αρχεία .docx και .hwp) και ένα αρχείο Windows CHM “password.chm”.

Η ASEC πιστεύει ότι τα μηνύματα ηλεκτρονικού ψαρέματος καθοδηγούν τον παραλήπτη να ανοίξει το αρχείο CHM για να αποκτήσει τον κωδικό πρόσβασης για τα έγγραφα, κάτι που ξεκινά τη διαδικασία μόλυνσης στη συσκευή Windows.

Μόλις ανοίξει το αρχείο CHM, θα εμφανίσει τον υποτιθέμενο κωδικό πρόσβασης για το άνοιγμα του εγγράφου, αλλά επίσης θα κατεβάσει και θα εκτελέσει αθόρυβα ένα απομακρυσμένο σενάριο PowerShell που περιέχει λειτουργίες backdoor και έχει εγγραφεί για αυτόματη εκκίνηση με τα Windows.

Αυτή η κερκόπορτα PowerShell επικοινωνεί με τους διακομιστές εντολών και ελέγχου των εισβολέων και εκτελεί οποιεσδήποτε εντολές αποστέλλονται από τους εισβολείς.

Η κερκόπορτα χρησιμοποιείται για την ανάπτυξη μιας πρόσθετης κερκόπορτας GoLang που χρησιμοποιείται στα μεταγενέστερα στάδια της επίθεσης για την κλιμάκωση των προνομίων, την κλοπή δεδομένων και την παράδοση περαιτέρω κακόβουλου λογισμικού.

Αυτή η νέα κερκόπορτα ονομάζεται “AblyGo backdoor”, όπως χρησιμοποιεί το

Ably Platform

μια υπηρεσία API που επιτρέπει στους προγραμματιστές να αναπτύσσουν λειτουργίες και παράδοση πληροφοριών σε πραγματικό χρόνο στις εφαρμογές τους.

Οι φορείς απειλών χρησιμοποιούν το ABLY ως πλατφόρμα εντολών και ελέγχου για να στείλουν εντολές με κωδικοποίηση base64 στην κερκόπορτα για εκτέλεση και στη συνέχεια για να λάβουν οποιαδήποτε έξοδο, όπου οι παράγοντες απειλής αργότερα την ανακτούν.

Δεδομένου ότι αυτή είναι μια νόμιμη πλατφόρμα, πιθανότατα χρησιμοποιείται από τους φορείς απειλών για να αποφύγει το λογισμικό παρακολούθησης δικτύου και ασφάλειας.

Η ASEC απέκτησε πρόσβαση στο κλειδί Ably API που χρησιμοποιούσε η κερκόπορτα και μπορούσε να παρακολουθεί ορισμένες από τις εντολές που εκδίδονταν από τους εισβολείς. Αυτές οι εντολές επεξηγούν τον τρόπο με τον οποίο οι χάκερ χρησιμοποίησαν το backdoor για να καταχωρήσουν τα αρχεία σε έναν κατάλογο, να μετονομάσουν ένα ψεύτικο αρχείο .jpg σε αρχείο .exe και, στη συνέχεια, να το εκτελέσουν.

Ωστόσο, είναι τεχνικά δυνατό για τον παράγοντα απειλής να στείλει οποιαδήποτε εντολή επιθυμεί να εκτελέσει.

Το FadeStealer παρακολουθεί τη συσκευή σας

Τελικά, τα backdoors αναπτύσσουν ένα τελικό ωφέλιμο φορτίο με τη μορφή «FadeStealer», ένα κακόβουλο λογισμικό που κλέβει πληροφορίες ικανό να κλέψει μια μεγάλη ποικιλία πληροφοριών από συσκευές Windows.

Όταν εγκατασταθεί, το FadeStealer εγχέεται χρησιμοποιώντας παράπλευρη φόρτωση DLL στη νόμιμη διαδικασία ‘ieinstall.exe’ του

Internet

Explorer και αρχίζει να κλέβει δεδομένα από τη συσκευή και να τα αποθηκεύει σε αρχεία RAR κάθε 30 λεπτά.

Τα δεδομένα περιλαμβάνουν στιγμιότυπα οθόνης, καταγεγραμμένα πλήκτρα, αρχεία που συλλέγονται από συνδεδεμένα

smartphone

και αφαιρούμενες συσκευές. Το κακόβουλο λογισμικό περιλαμβάνει επίσης τη δυνατότητα εγγραφής ήχου από ένα συνδεδεμένο μικρόφωνο, επιτρέποντας στους παράγοντες της απειλής να ακούν συνομιλίες.

Αυτά τα δεδομένα συλλέγονται στους ακόλουθους φακέλους %Temp%:

|

Διαδρομή φακέλου |

Διηθημένα δεδομένα |

| %temp%VSTelems_FadeNgenPdbc | Στιγμιότυπα οθόνης |

| %temp%VSTelems_FadeNgenPdbk | Keylogging |

| %temp%VSTelems_FadeNgenPdbm | Υποκλοπή μικροφώνου |

| %temp%VSTelems_FadeIn | Συλλογή δεδομένων συσκευής smartphone |

| %temp%VSTelems_FadeOut | Αφαιρούμενη συσκευή πολυμέσων |

Οι φορείς απειλών μπορούν στη συνέχεια να αναλύσουν αυτά τα δεδομένα που έχουν συλλεχθεί για να κλέψουν ευαίσθητες πληροφορίες για χρήση από την κυβέρνηση της Βόρειας Κορέας ή να πραγματοποιήσουν περαιτέρω επιθέσεις.

Το APT37 δεν είναι ο μόνος παράγοντας απειλών από τη Βόρεια Κορέα που χρησιμοποιεί αρχεία CHM για την ανάπτυξη κακόβουλου λογισμικού.

ASEC επίσης

αναφέρθηκε σήμερα

ότι η ομάδα hacking που χρηματοδοτείται από το κράτος Kimsuky χρησιμοποιεί αρχεία CHM σε επιθέσεις phishing για να αναπτύξει κακόβουλα σενάρια που κλέβουν πληροφορίες χρήστη και εγκαθιστούν επιπλέον κακόβουλο λογισμικό.

“Εάν εξετάσετε τη συνολική ροή επίθεσης σε αυτήν την περίπτωση, ο παράγοντας απειλής πραγματοποίησε την επίθεσή του έξυπνα και με ακρίβεια χρησιμοποιώντας spear phishing email για να αποκτήσει πρόσβαση στα συστήματα στόχου και χρησιμοποιώντας ένα κανάλι Ably ως διακομιστή εντολών και ελέγχου”, κατέληξε ο ερευνητές.

«Τέτοιου είδους επιθέσεις είναι δύσκολο να αντιληφθούν τα άτομα».