Οι χάκερ παραβιάζουν συστήματα Linux χρησιμοποιώντας trojanized έκδοση OpenSSH

Η

Microsoft

λέει ότι οι συσκευές Linux και

Internet

of Things (IoT) που είναι εκτεθειμένες στο Διαδίκτυο παραβιάζονται σε επιθέσεις ωμής βίας ως μέρος μιας εκστρατείας που παρατηρήθηκε πρόσφατα.

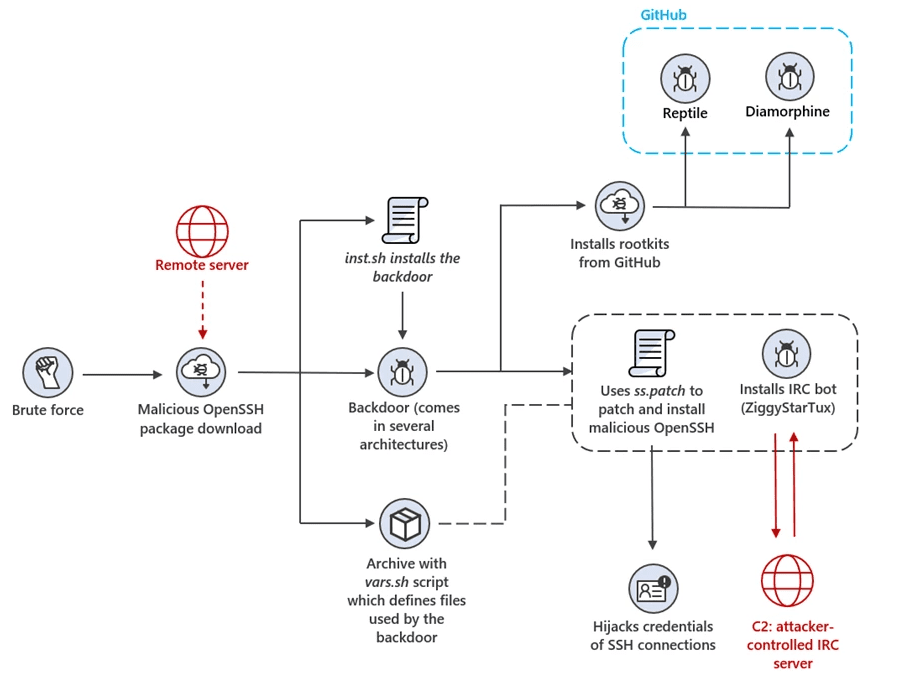

Αφού αποκτήσουν πρόσβαση σε ένα σύστημα, οι εισβολείς αναπτύσσουν ένα trojanized πακέτο OpenSSH που τους βοηθά να παρακάμψουν τις παραβιασμένες συσκευές και να κλέψουν διαπιστευτήρια SSH για να διατηρήσουν την επιμονή.

“Οι ενημερώσεις κώδικα εγκαθιστούν άγκιστρα που παρεμποδίζουν τους κωδικούς πρόσβασης και τα κλειδιά των συνδέσεων SSH της συσκευής, είτε ως πελάτης είτε ως διακομιστής,” η Microsoft

είπε

.

“Επιπλέον, οι ενημερώσεις κώδικα επιτρέπουν τη σύνδεση root μέσω SSH και αποκρύπτουν την παρουσία του εισβολέα καταστέλλοντας την καταγραφή των περιόδων σύνδεσης SSH των ενεργών απειλών, οι οποίες διακρίνονται από έναν ειδικό κωδικό πρόσβασης.”

Το σενάριο του κελύφους της κερκόπορτας που αναπτύσσεται ταυτόχρονα με το trojanized OpenSSH δυαδικό θα προσθέσει δύο δημόσια κλειδιά στο αρχείο authorized_keys για μόνιμη πρόσβαση SSH.

Επιτρέπει περαιτέρω στους παράγοντες της απειλής να συλλέγουν πληροφορίες συστήματος και να εγκαταστήσουν

Ερπων

και

Διαμορφίνη

rootkits LKM ανοιχτού κώδικα για απόκρυψη κακόβουλης δραστηριότητας στα παραβιασμένα συστήματα.

Οι φορείς απειλών χρησιμοποιούν επίσης την κερκόπορτα για να εξαλείψουν άλλους ανθρακωρύχους προσθέτοντας νέους κανόνες iptables και καταχωρήσεις στο /etc/hosts για να μειώσουν την κυκλοφορία στους κεντρικούς υπολογιστές και τις IP που χρησιμοποιούνται από τους ανταγωνιστές του cryptojacking της επιχείρησης.

“Επίσης, προσδιορίζει τις διεργασίες και τα αρχεία εξόρυξης με τα ονόματά τους και είτε τα τερματίζει είτε αποκλείει την πρόσβαση σε αυτά και καταργεί την πρόσβαση SSH που έχει διαμορφωθεί σε authorized_keys από άλλους αντιπάλους”, δήλωσε η Microsoft.

Ροή επίθεσης trojan OpenSSH (Microsoft)

Μια έκδοση του

ZiggyStarTux

Το bot ανοιχτού κώδικα IRC που αναπτύσσεται επίσης στην επίθεση διαθέτει δυνατότητες κατανεμημένης άρνησης υπηρεσίας (

DDoS

) και επιτρέπει στους χειριστές να εκτελούν εντολές bash.

Το κακόβουλο λογισμικό backdoor χρησιμοποιεί πολλαπλές τεχνικές για να εξασφαλίσει την παραμονή του σε παραβιασμένα συστήματα, αντιγράφοντας το δυαδικό αρχείο σε πολλές τοποθεσίες δίσκου και δημιουργώντας θέσεις εργασίας cron για να το εκτελείτε περιοδικά.

Επιπλέον, καταχωρεί το ZiggyStarTux ως υπηρεσία systemd, διαμορφώνοντας το αρχείο υπηρεσίας στο /etc/systemd/system/network-check.service.

Η κυκλοφορία επικοινωνίας C2 μεταξύ των bots ZiggyStarTux και των διακομιστών IRC συγκαλύπτεται χρησιμοποιώντας έναν υποτομέα που ανήκει σε ένα νόμιμο χρηματοπιστωτικό ίδρυμα της Νοτιοανατολικής Ασίας που φιλοξενείται στην υποδομή του εισβολέα.

Κατά τη διερεύνηση της καμπάνιας, η Microsoft είδε τα bots να λαμβάνουν οδηγίες να κατεβάζουν και να εκτελούν πρόσθετα σενάρια φλοιού για να εξαναγκάσουν κάθε ζωντανό κεντρικό υπολογιστή στο υποδίκτυο της συσκευής που έχει παραβιαστεί και να παρακάμπτει τυχόν ευάλωτα συστήματα χρησιμοποιώντας το trojanized πακέτο OpenSSH.

Μετά τη μετακίνηση πλευρικά εντός του δικτύου του θύματος, ο τελικός στόχος των εισβολέων φαίνεται να είναι η εγκατάσταση κακόβουλου λογισμικού εξόρυξης που στοχεύει συστήματα Hiveon OS που βασίζονται σε Linux και έχουν σχεδιαστεί για εξόρυξη κρυπτογράφησης.

“Η τροποποιημένη έκδοση του OpenSSH μιμείται την εμφάνιση και τη συμπεριφορά ενός νόμιμου διακομιστή OpenSSH και μπορεί επομένως να αποτελέσει μεγαλύτερη πρόκληση για εντοπισμό από άλλα κακόβουλα αρχεία”, δήλωσε η Microsoft.

“Το διορθωμένο OpenSSH θα μπορούσε επίσης να επιτρέψει στους παράγοντες της απειλής να έχουν πρόσβαση και να παραβιάζουν πρόσθετες συσκευές. Αυτός ο τύπος επίθεσης δείχνει τις τεχνικές και την επιμονή των αντιπάλων που επιδιώκουν να διεισδύσουν και να ελέγξουν τις εκτεθειμένες συσκευές.”