Το Pro-Russia DDoSia hacktivist project σημειώνει αύξηση μελών 2.400%.

Related Posts

Το φιλορωσικό έργο

DDoS

(κατανεμημένη άρνηση υπηρεσίας), «DDoSia», έχει σημειώσει τεράστια ανάπτυξη 2.400% σε λιγότερο από ένα χρόνο, με πάνω από δέκα χιλιάδες άτομα να βοηθούν στη διεξαγωγή επιθέσεων σε δυτικούς οργανισμούς.

Το έργο ξεκίνησε από μια φιλορωσική ομάδα χακτιβιστών γνωστή ως «NoName057(16)» το περασμένο καλοκαίρι, φτάνοντας γρήγορα τα 400 ενεργά μέλη και τους 13.000 χρήστες στο κανάλι της στο

Telegram

.

Σε νέα έκθεση που δημοσιεύθηκε σήμερα,

Λένε οι αναλυτές της Sekoia

ότι η πλατφόρμα DDoSia έχει αυξηθεί σημαντικά κατά τη διάρκεια του έτους, φτάνοντας τα 10.000 ενεργά μέλη που συνεισφέρουν με δύναμη πυρός στις επιθέσεις DDoS του έργου και τους 45.000 συνδρομητές στο κύριο κανάλι του Telegram (υπάρχουν επτά συνολικά).

Εκτός από την αύξηση του μεγέθους της κοινότητας, η οποία μεταφράζεται επίσης σε πιο ενοχλητικές επιθέσεις, το DDoSia βελτίωσε επίσης το σύνολο εργαλείων του και εισήγαγε δυαδικά αρχεία για όλες τις μεγάλες πλατφόρμες λειτουργικού συστήματος, αυξάνοντας την απήχησή του σε ένα ευρύτερο κοινό.

Κανάλι Telegram NoName057(016).

(Σέκοια)

Ωφέλιμα φορτία πολλαπλών πλατφορμών

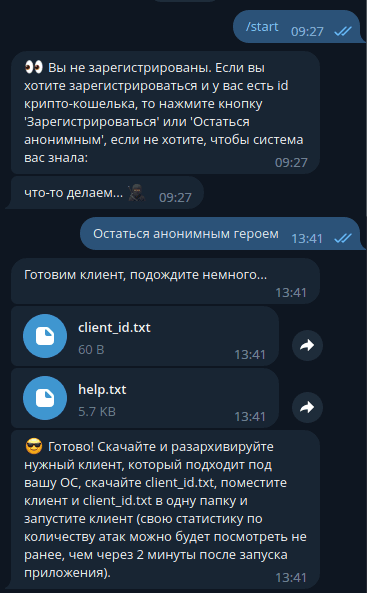

Η εγγραφή νέων χρηστών στην πλατφόρμα είναι πλήρως αυτοματοποιημένη χάρη σε ένα bot Telegram, το οποίο υποστηρίζει μόνο ρωσικά εκείνη τη στιγμή.

Τα νέα μέλη ξεκινούν παρέχοντας μια διεύθυνση πορτοφολιού TON (Telegram Open Network) για τη λήψη κρυπτονομισμάτων, στο οποίο το bot ανταποκρίνεται δημιουργώντας ένα μοναδικό αναγνωριστικό πελάτη και ένα αρχείο κειμένου βοήθειας.

Telegram bot που δημιουργεί τα αρχεία κειμένου εγγραφής

(Σέκοια)

Στη συνέχεια, τα νέα μέλη λαμβάνουν ένα αρχείο ZIP που περιέχει το εργαλείο επίθεσης. Από τις 19 Απριλίου 2023, το ZIP περιλάμβανε τα ακόλουθα αρχεία:

- d_linux_amd64 – ELF 64-bit LSB εκτελέσιμο, x86-64

- d_linux_arm – ELF 32-bit LSB εκτελέσιμο, ARM

- d_mac_amd64 – Mach-O 64-bit x86_64 εκτελέσιμο

- d_mac_arm64 – Mach-O 64-bit arm64 εκτελέσιμο

-

d_windows_amd64.exe – PE32+ εκτελέσιμο (κονσόλα) x86-64 για

Microsoft

Windows

- d_windows_arm64.exe – PE32+ εκτελέσιμο (κονσόλα) Aarch64 για Microsoft Windows

Για την εκτέλεση αυτών των ωφέλιμων φορτίων, το αρχείο κειμένου αναγνωριστικού πελάτη πρέπει να τοποθετηθεί στον ίδιο φάκελο με τα ωφέλιμα φορτία για να περιοριστεί η μη εξουσιοδοτημένη εκτέλεση από αναλυτές ασφαλείας ή άλλους “εισβολείς”.

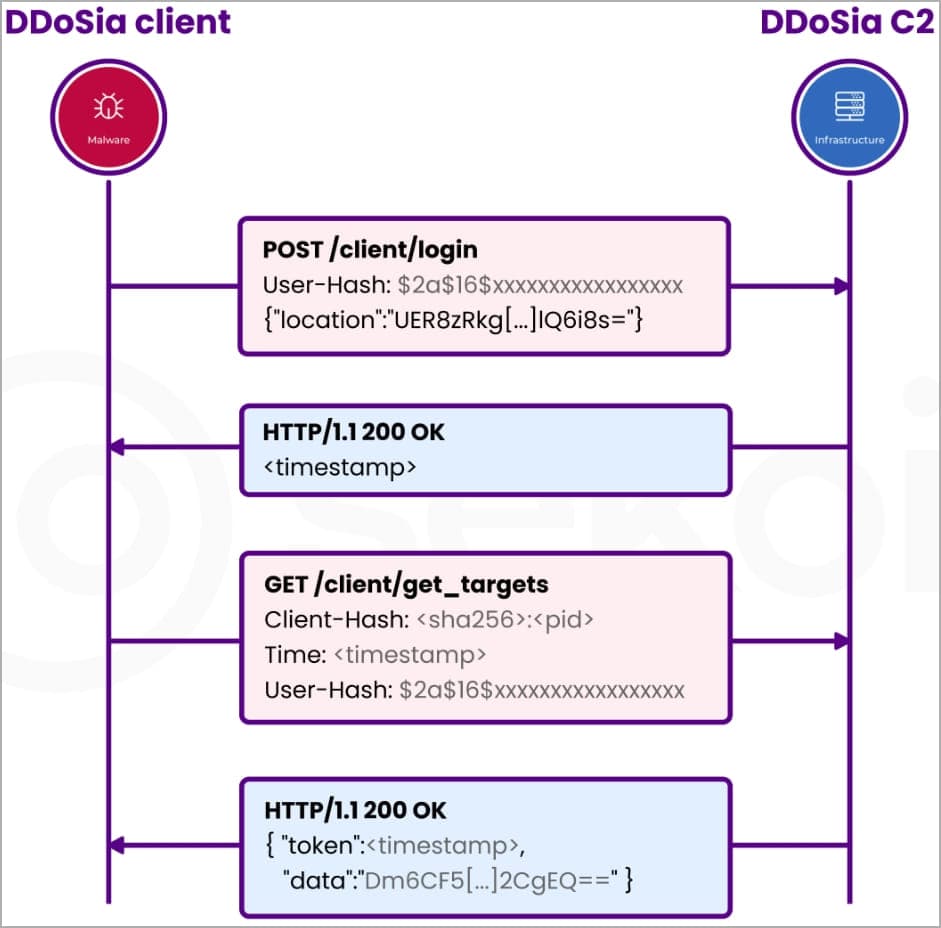

Το πρόγραμμα-πελάτης DDoSia εκκινεί μια γραμμή εντολών που παραθέτει τους στόχους που λαμβάνονται από τον διακομιστή C2 του έργου σε κρυπτογραφημένη μορφή και επιτρέπει στα μέλη να συνεισφέρουν στη δημιουργία αιτημάτων σκουπιδιών που απευθύνονται σε αυτά.

Ανταλλαγή δεδομένων μεταξύ πελάτη και C2

(Σέκοια)

Ο Sekoia αναμόρφωσε το εκτελέσιμο αρχείο 64-bit των Windows και διαπίστωσε ότι είναι δυαδικό Go, χρησιμοποιώντας αλγόριθμους κρυπτογράφησης AES-GCM για την επικοινωνία με το C2.

Το C2 στέλνει το αναγνωριστικό στόχο, την IP του κεντρικού υπολογιστή, τον τύπο αιτήματος, τη θύρα και άλλες παραμέτρους επίθεσης σε κρυπτογραφημένη μορφή στον πελάτη DDoSia, ο οποίος αποκρυπτογραφείται τοπικά.

Παράμετροι επίθεσης που αποστέλλονται από το C2 (αποκρυπτογραφημένες)

(Σέκοια)

στόχους DDoSia

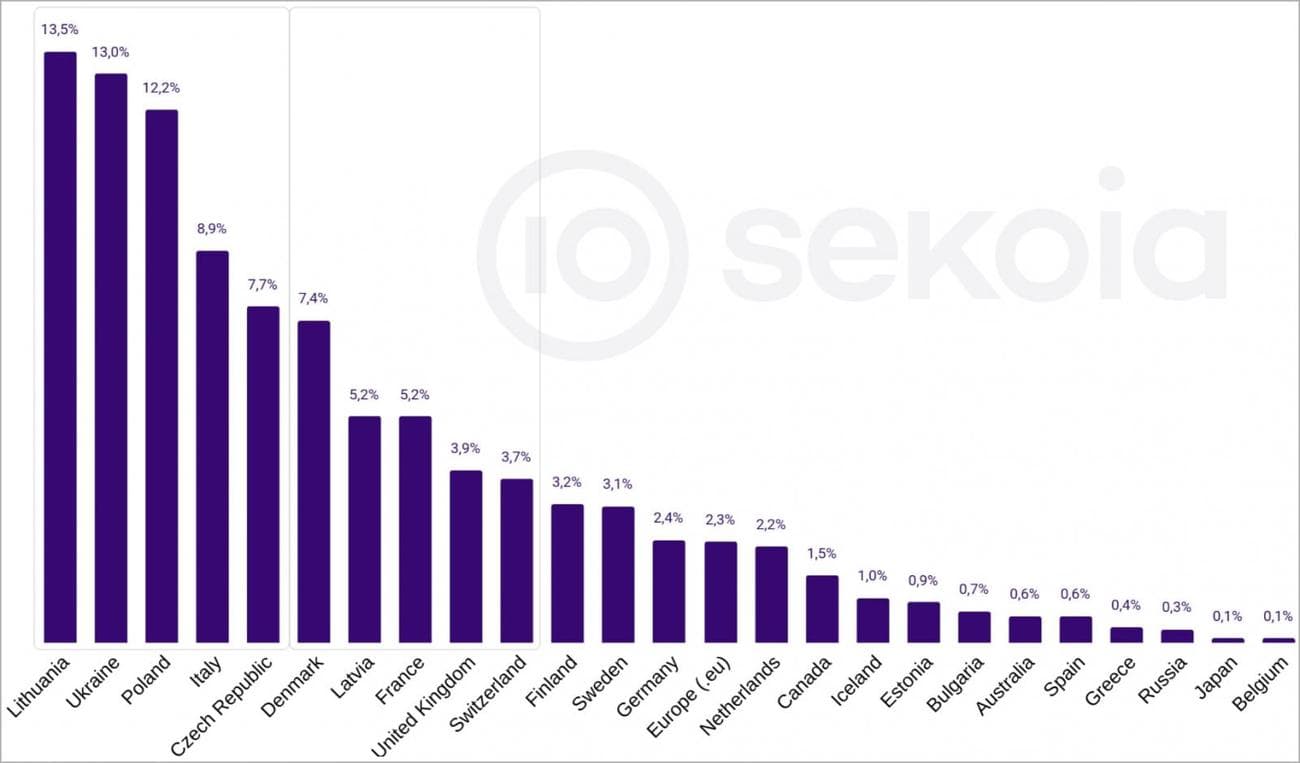

Η Sekoia συνέλεξε δεδομένα σχετικά με ορισμένους στόχους που στάλθηκαν από το DDoSia C2 μεταξύ 8 Μαΐου και 26 Ιουνίου 2023 και διαπίστωσε ότι αυτοί που στοχεύτηκαν ήταν κυρίως Λιθουανοί, Ουκρανοί και Πολωνοί, αντιπροσωπεύοντας το 39% της συνολικής δραστηριότητας του έργου.

Αυτό το επίκεντρο των επιθέσεων συνδέεται με τις δημόσιες διακηρύξεις αυτών των χωρών κατά της Ρωσίας, αλλά γενικά, οι στόχοι του NoName057(16) φαίνεται να είναι οι χώρες του ΝΑΤΟ και η Ουκρανία.

Χώρες που στοχεύουν περισσότερο το DDoSia

(Σέκοια)

Κατά τη διάρκεια της αναφερόμενης περιόδου, το DDoSia στόχευσε συνολικά 486 διαφορετικούς ιστότοπους και αυτοί που έλαβαν το μεγαλύτερο μέρος της κακόβουλης επισκεψιμότητας ήταν:

- zno.testportal.com.ua – Ουκρανικός εκπαιδευτικός ιστότοπος

- e-journal.iea.gov.ua – ηλεκτρονικό περιοδικό της κυβέρνησης της Ουκρανίας

- e-schools.info – Ουκρανική πλατφόρμα υποστήριξης εκπαίδευσης

- portofhanko.fi – Ιστότοπος του τερματικού λιμένα Hanko

- credit-agricole.com – Ιστότοπος της μεγάλης γαλλικής τράπεζας Crédit Agricole

- urok-ua.com – Ουκρανικός εκπαιδευτικός ιστότοπος

- groupebpce.com – Ιστότοπος της μεγάλης γαλλικής τραπεζικής οντότητας Groupe BPCE

Το NoName057(16) στόχευσε εκπαιδευτικές πλατφόρμες τον Μάιο και τις αρχές Ιουνίου, πιθανόν να διαταράξει τις συνεχιζόμενες εξετάσεις.

Αξίζει επίσης να σημειωθεί ότι η DDoSia έθεσε ως στόχους της δύο τοποθεσίες Wagner στις 24 Ιουνίου 2023, την ημέρα που η ιδιωτική παραστρατιωτική ομάδα

επιχείρησε επίθεση

εναντίον του ρωσικού κράτους.

Επίσης, αν και το DDoSia συνήθως θέτει κατά μέσο όρο 15 ημερήσιους στόχους, στις 24 Ιουνίου εστίασε όλη του τη δύναμη πυρός στις τοποθεσίες Wagner, αντιμετωπίζοντας αυτή την περίπτωση ως επείγουσα.

Συμπερασματικά, το έργο DDoSia συνεχίζει να αναπτύσσεται και έχει φτάσει σε αρκετά μεγάλο μέγεθος ώστε να προκαλεί σημαντικά προβλήματα στους στόχους του.