Η TSMC επιβεβαιώνει ότι ο συνεργάτης επηρεάστηκε από την κυβερνοεπίθεση LockBit, αλλά υπάρχουν καλά νέα

Related Posts

TSMC

, ο Ταϊβανέζος παραγωγός ημιαγωγών,

έχει επιβεβαιώσει στο TechCrunch μέσω email

ότι ένας από τους προμηθευτές υλικού της, η Kinmax, επηρεάστηκε από το LockBit ransomware. Ο προμηθευτής

το παραδέχτηκε επίσης

.

Ευτυχώς για την TSMC, οι επιχειρηματικές της δραστηριότητες και οι πληροφορίες πελατών δεν παραβιάστηκαν, σύμφωνα με έναν εκπρόσωπο. Ο εκπρόσωπος της TSMC, ο οποίος παραδόξως δεν κοινοποίησε το όνομά τους, είπε ότι η εταιρεία έχει τερματίσει την ανταλλαγή δεδομένων με την Kinmax σύμφωνα με τα πρωτόκολλα ασφαλείας της.

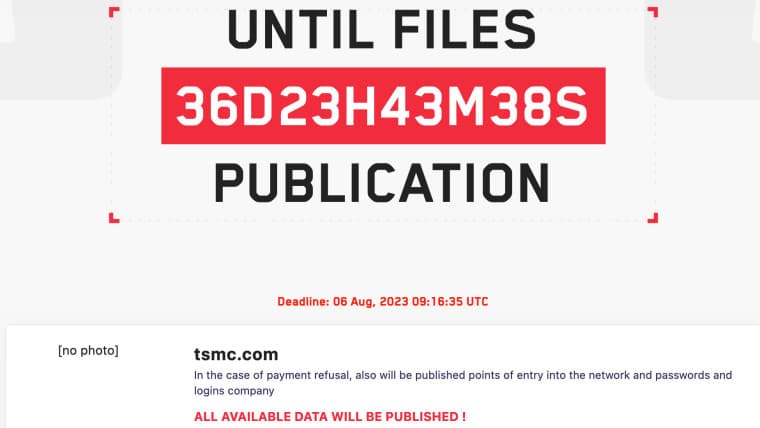

Σε αντίθεση με ό,τι λένε οι δύο εταιρείες, οι χάκερ ζήτησαν 70 εκατομμύρια δολάρια από την TSMC, διαφορετικά θα δημοσίευαν τα κλεμμένα δεδομένα. Δεν είναι σαφές πόσα μπόρεσαν να κλέψουν οι χάκερ, αλλά η Kinmax λέει ότι ήταν απλώς αρχεία διαμόρφωσης εγκατάστασης.

Top 5 υψηλότερες απαιτήσεις λύτρων 📈

🔘 Κυψέλη: MediaMarkt – 240 εκατομμύρια $

🔘 REvil: Acer – 100 εκατομμύρια $

🔘 REvil: Kaseya – 70 εκατομμύρια $

🔘 LockBit: TSMC – 70 εκατομμύρια $ 🆕

🔘 LockBit: Pendragon – 60 εκατομμύρια $Τιμητική αναφορά:

🔘 EvilCorp: CNA Financial – 40 εκατομμύρια $ (με πληρωμή)— Will (@BushidoToken)

30 Ιουνίου 2023

Το Kinmax έχει πολλούς άλλους πελάτες υψηλού προφίλ, όπως οι

NVIDIA

, HPE, Cisco,

Microsoft

, Citrix και VMWare. Η TechCrunch είπε ότι η NVIDIA αρνήθηκε να σχολιάσει το περιστατικό, αλλά δεν έλαβε καμία απάντηση από τους άλλους. Είναι πιθανό να βρίσκονται στο ίδιο σκάφος με το TSMC.

Εξηγώντας τι είχε συμβεί στην παραβίαση, η Kinmax δημοσίευσε την ακόλουθη δήλωση:

«Το πρωί της 29ης Ιουνίου 2023, η εταιρεία ανακάλυψε ότι στο εσωτερικό ειδικό περιβάλλον δοκιμών της εταιρείας, δέχθηκε επίθεση από εξωτερική ομάδα και ανέκτησε σχετικές πληροφορίες. Την ίδια ημέρα, ολοκληρώσαμε την ειδοποίηση και ζητήσαμε συγγνώμη από τον πελάτη, και ταυτόχρονα προσκαλέσαμε μια ομάδα ασφάλειας πληροφοριών τρίτου μέρους να συνεργαστεί με τον πελάτη για τον έλεγχο των ζημιών.

Το περιβάλλον που δέχεται επίθεση είναι η περιοχή δοκιμών μηχανικής. Αυτό είναι το περιβάλλον εγκατάστασης του συστήματος που έχει προετοιμαστεί για τους πελάτες. Το περιεχόμενο που καταγράφηκε είναι πληροφορίες παραμέτρων, όπως αρχεία διαμόρφωσης εγκατάστασης. Ωστόσο, επειδή χρησιμοποιείται το όνομα της εταιρείας ενός συγκεκριμένου πελάτη, έχει προσελκύσει την προσοχή ομάδων κυβερνοεπιθέσεων. , και προσπαθήστε να λάβετε τις ευαίσθητες πληροφορίες του πελάτη μέσω αυτού του καναλιού.

Δεδομένου ότι οι παραπάνω πληροφορίες δεν έχουν καμία σχέση με την πραγματική εφαρμογή του πελάτη, είναι μόνο η βασική ρύθμιση τη στιγμή της αποστολής. Προς το παρόν, δεν έχει προκληθεί καμία ζημιά στον πελάτη και ο πελάτης δεν έχει παραβιαστεί από αυτό.

Η εταιρεία έχει κλείσει το μολυσμένο τμήμα και η ομάδα ασφάλειας πληροφοριών τρίτου μέρους εκτίμησε επίσης ότι το περιβάλλον των υπόλοιπων τμημάτων δικτύου είναι κανονικό και άθικτο. Ταυτόχρονα, συνεχίζει να μας βοηθά στη διευκρίνιση του αποτυπώματος κινδύνου, στην επανεξέταση, τη βελτίωση και την ενίσχυση των μέτρων ασφάλειας πληροφοριών.

Οι συνθήκες λειτουργίας της εταιρείας είναι όλες κανονικές και δεν έχουν προκαλέσει σημαντικές ζημιές στην εταιρεία. Παράλληλα, το ανακριτικό γραφείο ολοκλήρωσε και την κατάθεση της δικογραφίας και έχει εισέλθει στο στάδιο της ποινικής έρευνας».

Το Neowin καλύπτει το LockBit εδώ και λίγο καιρό. Τον Ιούλιο αναφέραμε ότι το Microsoft Defender χρησιμοποιήθηκε για τη μόλυνση υπολογιστών. Τον περασμένο μήνα, αναφέραμε επίσης ότι το Υπουργείο Οικονομικών των ΗΠΑ είχε επιβάλει κυρώσεις στον Mikhail Matveev, έναν από τους φερόμενους ως δημιουργούς του LockBit, κακόβουλου λογισμικού που συνδέεται με τη Ρωσία.

Οι ΗΠΑ κατηγόρησαν τον Matveev ότι χρησιμοποίησε τέτοιο λογισμικό για να επιτεθεί σε αμερικανικές αρχές επιβολής του νόμου, επιχειρήσεις και υποδομές ζωτικής σημασίας. Εκείνη την εποχή, οι ΗΠΑ επέβαλαν αμοιβή 10 εκατομμυρίων δολαρίων για οποιαδήποτε πληροφορία οδήγησε στη σύλληψη ή την καταδίκη του.

Πηγή και εικόνα:

TechCrunch