Το BlackCat ransomware ωθεί το Cobalt Strike μέσω των διαφημίσεων αναζήτησης WinSCP

Related Posts

Εικόνα: Bing Create

Η ομάδα ransomware BlackCat (γνωστός και ως ALPHV) εκτελεί καμπάνιες κακόβουλης διαφήμισης για να παρασύρει τους ανθρώπους σε ψεύτικες σελίδες που μιμούνται τον επίσημο ιστότοπο της εφαρμογής μεταφοράς αρχείων WinSCP για Windows, αλλά αντ ‘αυτού πιέζουν προγράμματα εγκατάστασης που είναι γεμάτα κακόβουλο λογισμικό.

Το WinSCP (Windows Secure Copy) είναι ένα δημοφιλές δωρεάν και ανοιχτού κώδικα SFTP, FTP, S3, πρόγραμμα-πελάτης SCP και διαχείριση αρχείων με δυνατότητες μεταφοράς αρχείων SSH με

400.000 εβδομαδιαίες λήψεις

μόνο στο SourceForge.

Η BlackCat χρησιμοποιεί το πρόγραμμα ως δέλεαρ για να μολύνει πιθανώς τους υπολογιστές των διαχειριστών συστημάτων, των διαχειριστών ιστού και των επαγγελματιών πληροφορικής για αρχική πρόσβαση σε πολύτιμα εταιρικά δίκτυα.

Αυτός ο προηγουμένως άγνωστος φορέας μόλυνσης ransomware ALPHV ανακαλύφθηκε από αναλυτές στο

Trend Micro

ο οποίος εντόπισε διαφημιστικές καμπάνιες που προωθούν τις ψεύτικες σελίδες και στις σελίδες αναζήτησης Google και Bing.

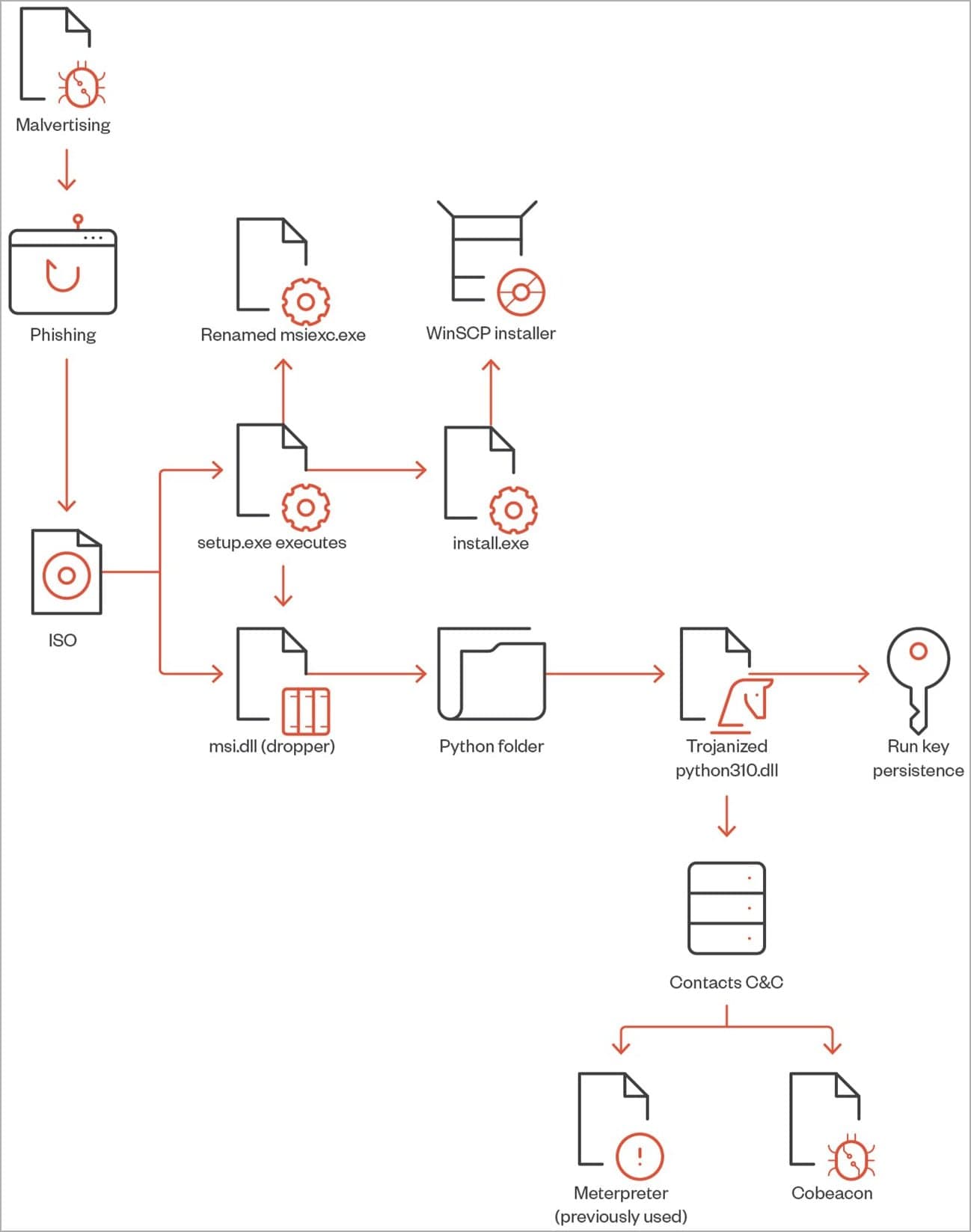

Από το WinSCP στο CobaltStrike

Η επίθεση BlackCat που παρατηρείται από την Trend Micro ξεκινά με το θύμα να ψάχνει για “Λήψη WinSCP” στο Bing ή στο Google και να προωθεί κακόβουλα αποτελέσματα που κατατάσσονται πάνω από τους ασφαλείς ιστότοπους λήψης WinSCP.

Τα θύματα κάνουν κλικ σε αυτές τις διαφημίσεις και επισκέπτονται έναν ιστότοπο που φιλοξενεί μαθήματα σχετικά με την εκτέλεση αυτοματοποιημένων μεταφορών αρχείων χρησιμοποιώντας το WinSCP.

Ιστότοπος που προωθείται μέσω κακόβουλης διαφήμισης

(Trend Micro)

Αυτοί οι ιστότοποι δεν περιέχουν τίποτα κακόβουλο, πιθανόν να αποφύγουν τον εντοπισμό από τους ανιχνευτές κατά της κατάχρησης της Google, αλλά να ανακατευθύνουν τους επισκέπτες σε έναν κλώνο του επίσημου ιστότοπου WinSCP που διαθέτει ένα κουμπί λήψης. Αυτοί οι κλώνοι χρησιμοποιούν ονόματα τομέα παρόμοια με τον πραγματικό τομέα winscp.net για το βοηθητικό πρόγραμμα, όπως winsccp[.]com.

Κλωνοποίηση τοποθεσίας λήψης WinSCP

(Trend Micro)

Το θύμα κάνει κλικ στο κουμπί και λαμβάνει ένα αρχείο ISO που περιέχει τα “setup.exe” και “msi.dll”, το πρώτο είναι το δέλεαρ για να ξεκινήσει ο χρήστης και το δεύτερο είναι το dropper κακόβουλου λογισμικού που ενεργοποιείται από το εκτελέσιμο αρχείο.

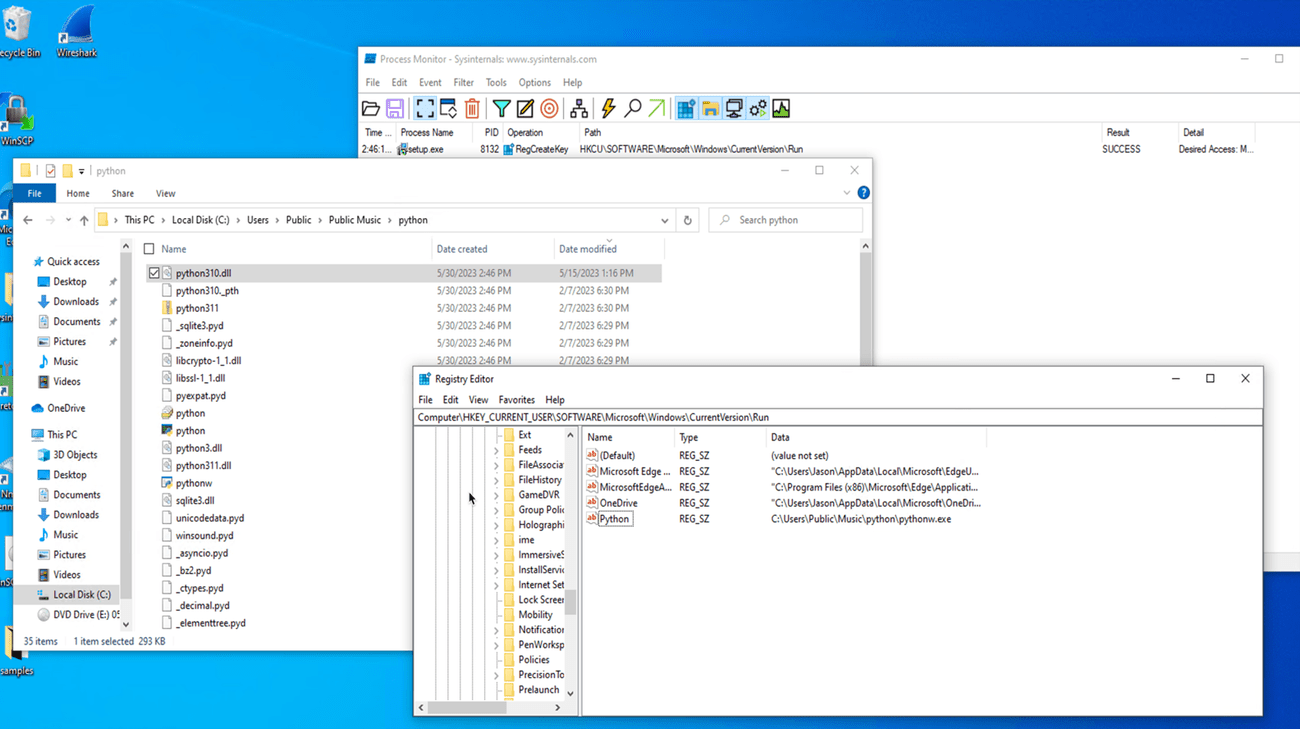

“Μόλις εκτελεστεί το setup.exe, θα καλέσει το msi.dll που αργότερα θα εξαγάγει έναν φάκελο Python από την ενότητα DLL RCDATA ως πραγματικό πρόγραμμα εγκατάστασης για το WinSCP που θα εγκατασταθεί στο μηχάνημα”, εξηγεί η αναφορά Trend Micro.

Αυτή η διαδικασία εγκαθιστά επίσης ένα trojanized python310.dll και δημιουργεί έναν μηχανισμό επιμονής δημιουργώντας ένα κλειδί εκτέλεσης με το όνομα “Python” και την τιμή “C:UsersPublicMusicpythonpythonw.exe”.

Χειρισμός μητρώου για τη διαπίστωση της επιμονής

(Trend Micro)

Το εκτελέσιμο pythonw.exe φορτώνει ένα τροποποιημένο συσκοτισμένο python310.dll που περιέχει ένα φάρο Cobalt Strike που συνδέεται με μια διεύθυνση διακομιστή εντολών και ελέγχου.

Πλήρης αλυσίδα επίθεσης

(Trend Micro)

Άλλα εργαλεία που χρησιμοποιούνται από την ALPHV

Έχοντας το Cobalt Strike να εκτελείται στο σύστημα, είναι εύκολο να εκτελέσετε πρόσθετα σενάρια, να λάβετε εργαλεία για πλευρική κίνηση και γενικά να εμβαθύνετε τον συμβιβασμό.

Οι αναλυτές της Trend Micro παρατήρησαν ότι οι χειριστές ALPHV χρησιμοποίησαν τα ακόλουθα εργαλεία στις επόμενες φάσεις:

-

AdFind

: εργαλείο γραμμής εντολών που χρησιμοποιείται για την ανάκτηση πληροφοριών Active Directory (AD). -

Εντολές PowerShell

χρησιμοποιείται για τη συλλογή δεδομένων χρήστη, την εξαγωγή αρχείων ZIP και την εκτέλεση σεναρίων. -

AccessChk64

: εργαλείο γραμμής εντολών που χρησιμοποιείται για αναγνώριση αδειών χρήστη και ομάδων. -

Findstr

: εργαλείο γραμμής εντολών που χρησιμοποιείται για την αναζήτηση κωδικών πρόσβασης σε αρχεία XML. -

PowerView

: Σενάριο PowerSploit που χρησιμοποιείται στην αναγνώριση και απαρίθμηση AD. -

Σενάρια Python

χρησιμοποιείται για την εκτέλεση του εργαλείου ανάκτησης κωδικού πρόσβασης LaZagne και τη λήψη διαπιστευτηρίων Veeam. -

PsExec

,

BitsAdmin

και

Μπούκλα

χρησιμοποιείται για πλευρική κίνηση -

AnyDesk

: κατάχρηση του νόμιμου εργαλείου απομακρυσμένης διαχείρισης για τη διατήρηση της επιμονής -

KillAV BAT

σενάριο που χρησιμοποιείται για την απενεργοποίηση ή την παράκαμψη προγραμμάτων προστασίας από ιούς και κακόβουλου λογισμικού. -

Στόκος

Ασφαλής αντιγραφή

πελάτη που χρησιμοποιείται για την εξαγωγή των συλλεγόμενων πληροφοριών από το σύστημα που έχει παραβιαστεί.

Μαζί με τα παραπάνω εργαλεία, η ALPHV χρησιμοποίησε και το SpyBoy “

Τελειωτής

», ένα πρόγραμμα απενεργοποίησης EDR και προστασίας από ιούς που πωλήθηκε από φορείς απειλών σε ρωσόφωνα φόρουμ hacking για έως και 3.000 $.

Πρόσφατη έρευνα από το CrowdStrike επιβεβαίωσε ότι το “Terminator” είναι ικανό να παρακάμψει πολλά εργαλεία ασφαλείας των Windows χρησιμοποιώντας έναν μηχανισμό “φέρτε το δικό σας ευάλωτο πρόγραμμα οδήγησης” (BYOVD) για να κλιμακώσει τα προνόμια στο σύστημα και να τα απενεργοποιήσει.

Η Trend Micro λέει ότι έχει συνδέσει τα παραπάνω TTP με επιβεβαιωμένες μολύνσεις ransomware ALPHV. Βρήκε επίσης ένα αρχείο ransomware Clop σε έναν από τους τομείς C2 που ερευνήθηκαν, επομένως ο παράγοντας απειλής μπορεί να συνδέεται με πολλαπλές λειτουργίες ransomware.