Οι χάκερ στοχεύουν ευρωπαϊκές κυβερνητικές οντότητες στην εκστρατεία SmugX

Related Posts

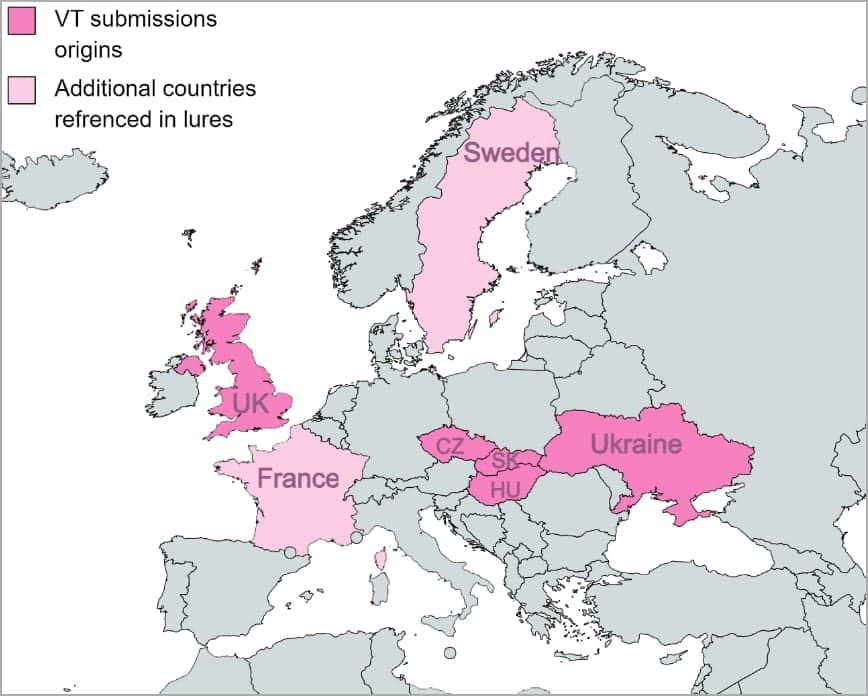

Μια εκστρατεία phishing που οι ερευνητές ασφαλείας ονόμασαν SmugX και απέδωσαν σε έναν κινέζο παράγοντα απειλών στοχεύει πρεσβείες και υπουργεία Εξωτερικών στο Ηνωμένο Βασίλειο, τη Γαλλία, τη Σουηδία, την Ουκρανία, την Τσεχία, την Ουγγαρία και τη Σλοβακία, από τον Δεκέμβριο του 2022.

Ερευνητές στην εταιρεία κυβερνοασφάλειας Check Point ανέλυσαν τις επιθέσεις και παρατήρησαν επικαλύψεις με δραστηριότητα που προηγουμένως αποδιδόταν σε ομάδες προηγμένων επίμονων απειλών (APT) που παρακολουθούνταν ως Mustang Panda και RedDelta.

Εξετάζοντας τα έγγραφα δέλεαρ, οι ερευνητές παρατήρησαν ότι συνήθως έχουν θέμα την ευρωπαϊκή εσωτερική και εξωτερική πολιτική.

Χάρτης στόχων SmugX

(Σημείο ελέγχου)

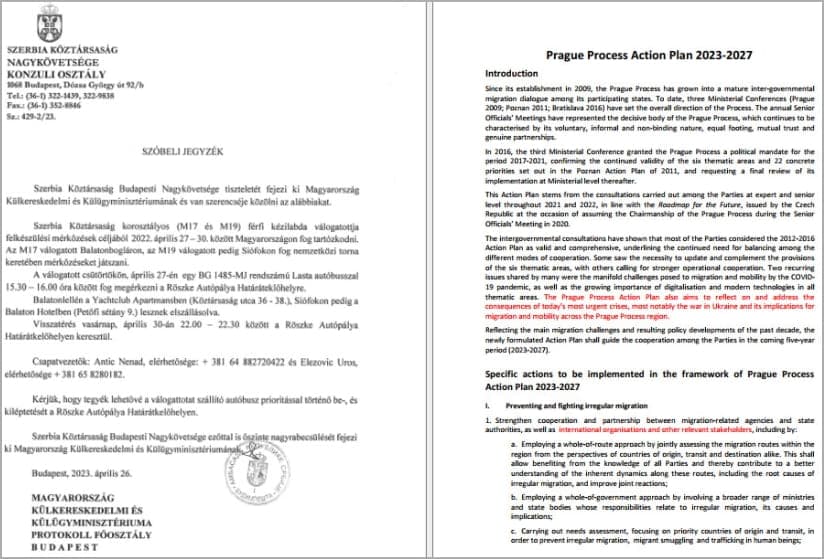

Μεταξύ των δειγμάτων που συνέλεξε το Check Point κατά τη διάρκεια της έρευνας είναι:

- Επιστολή από την πρεσβεία της Σερβίας στη Βουδαπέστη

- έγγραφο που αναφέρει τις προτεραιότητες της σουηδικής Προεδρίας του Συμβουλίου της Ευρωπαϊκής Ένωσης

- πρόσκληση σε διπλωματική διάσκεψη που εκδόθηκε από το Υπουργείο Εξωτερικών της Ουγγαρίας

- ένα άρθρο για δύο Κινέζους δικηγόρους για τα ανθρώπινα δικαιώματα

Τα θέλγητρα που χρησιμοποιούνται στην καμπάνια SmugX προδίδουν το προφίλ-στόχο του ηθοποιού απειλής και υποδεικνύουν την κατασκοπεία ως τον πιθανό στόχο της εκστρατείας.

Δείγματα των εγγράφων που χρησιμοποιούνται ως θέλγητρα

(Σημείο ελέγχου)

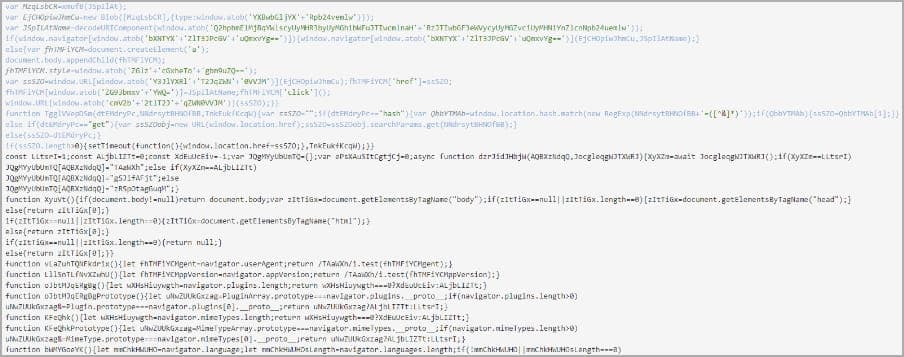

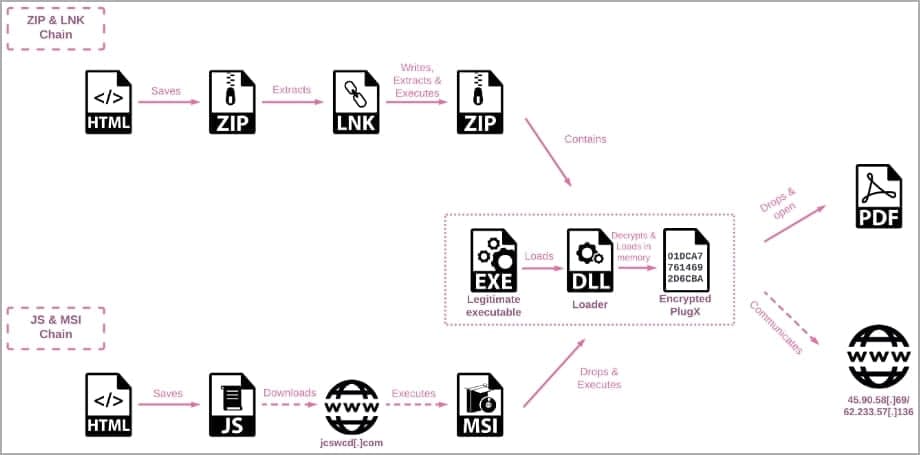

Αλυσίδες επίθεσης SmugX

Το Check Point παρατήρησε ότι οι επιθέσεις SmugX βασίζονται σε δύο αλυσίδες μόλυνσης, και οι δύο χρησιμοποιούν την τεχνική λαθρεμπορίας HTML για την απόκρυψη κακόβουλων ωφέλιμων φορτίων σε κωδικοποιημένες σειρές εγγράφων HTML που συνδέονται με το μήνυμα δέλεαρ.

Μια παραλλαγή της καμπάνιας παρέχει ένα αρχείο ZIP με ένα κακόβουλο αρχείο LNK που εκτελεί το PowerShell κατά την εκκίνηση, για να εξαγάγει ένα αρχείο και να το αποθηκεύσει στον προσωρινό κατάλογο των Windows.

Η εφαρμογή λαθρεμπορίου HTML φαίνεται στις επιθέσεις

(Σημείο ελέγχου)

Το εξαγόμενο αρχείο περιέχει τρία αρχεία, το ένα είναι ένα νόμιμο εκτελέσιμο αρχείο (είτε “robotaskbaricon.exe” είτε “passwordgenerator.exe”) από μια παλαιότερη έκδοση του προγράμματος διαχείρισης κωδικών πρόσβασης RoboForm που επέτρεπε τη φόρτωση αρχείων DLL που δεν σχετίζονται με την εφαρμογή, μια τεχνική που ονομάζεται πλευρική φόρτωση DLL .

Τα άλλα δύο αρχεία είναι ένα κακόβουλο DLL (Roboform.dll) που φορτώνεται πλευρικά χρησιμοποιώντας ένα από τα δύο νόμιμα εκτελέσιμα, και το “data.dat” – το οποίο περιέχει τον trojan απομακρυσμένης πρόσβασης PlugX (RAT) που εκτελείται μέσω του PowerShell.

Η δεύτερη παραλλαγή της αλυσίδας επίθεσης χρησιμοποιεί λαθρεμπόριο HTML για τη λήψη ενός αρχείου JavaScript που εκτελεί ένα αρχείο MSI μετά τη λήψη του από τον διακομιστή εντολών και ελέγχου του εισβολέα (C2).

Στη συνέχεια, το MSI δημιουργεί έναν νέο φάκελο στον κατάλογο “%appdata%Local” και αποθηκεύει τρία αρχεία: ένα νόμιμο εκτελέσιμο αρχείο που έχει παραβιαστεί, το DLL φορτωτή και το κρυπτογραφημένο ωφέλιμο φορτίο PlugX (‘data.dat’).

Και πάλι, το νόμιμο πρόγραμμα εκτελείται και το κακόβουλο λογισμικό PlugX φορτώνεται στη μνήμη μέσω πλευρικής φόρτωσης DLL σε μια προσπάθεια να αποφευχθεί ο εντοπισμός.

Για να διασφαλιστεί η επιμονή, το κακόβουλο λογισμικό δημιουργεί έναν κρυφό κατάλογο όπου αποθηκεύει τα νόμιμα εκτελέσιμα και κακόβουλα αρχεία DLL και προσθέτει το πρόγραμμα στο κλειδί μητρώου «Εκτέλεση».

Μόλις το PlugX εγκατασταθεί και εκτελείται στον υπολογιστή του θύματος, μπορεί να φορτώσει ένα παραπλανητικό αρχείο PDF για να αποσπάσει την προσοχή του θύματος και να μειώσει την υποψία του.

Σημείο ελέγχου

Οι δύο αλυσίδες επίθεσης που χρησιμοποιούνται στο SmugX

(Σημείο ελέγχου)

Το PlugX είναι ένα αρθρωτό RAT που χρησιμοποιείται από πολλά κινεζικά APT από το 2008. Έρχεται με ένα ευρύ φάσμα λειτουργιών που περιλαμβάνουν εξαγωγή αρχείων, λήψη στιγμιότυπων οθόνης, καταγραφή πλήκτρων και εκτέλεση εντολών.

Ενώ το κακόβουλο λογισμικό συνδέεται συνήθως με ομάδες APT, έχει χρησιμοποιηθεί επίσης από φορείς απειλών κυβερνοεγκληματικών.

Ωστόσο, η έκδοση που είδε το Check Point που αναπτύχθηκε στην καμπάνια SmugX είναι σε μεγάλο βαθμό η ίδια με αυτές που παρατηρήθηκαν σε άλλες πρόσφατες επιθέσεις που αποδίδονται σε έναν Κινέζο αντίπαλο, με τη διαφορά ότι χρησιμοποίησε τον κρυπτογράφηση RC4 αντί για XOR.

Με βάση τις λεπτομέρειες που αποκαλύφθηκαν, οι ερευνητές του Check Point πιστεύουν ότι η εκστρατεία SmugX δείχνει ότι οι κινεζικές ομάδες απειλών ενδιαφέρονται για ευρωπαϊκούς στόχους, πιθανώς για κατασκοπεία.