Η αστυνομία συλλαμβάνει έναν ύποπτο που συνδέεται με την περιβόητη συμμορία του εγκλήματος στον κυβερνοχώρο OPERA1ER

Related Posts

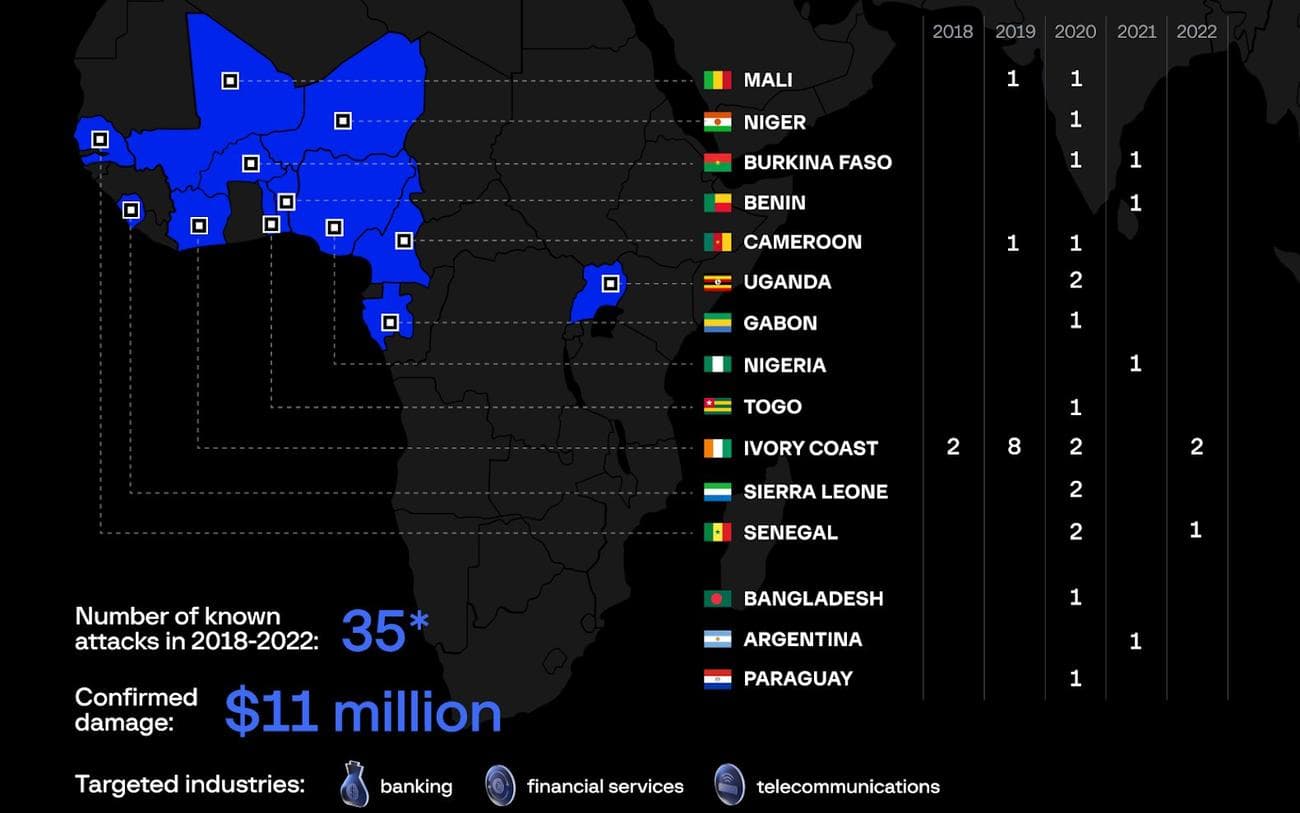

Οι αρχές επιβολής του νόμου συνέλαβαν έναν ύποπτο που πιστεύεται ότι είναι βασικό μέλος της ομάδας εγκλήματος στον κυβερνοχώρο OPERA1ER, η οποία έχει στοχεύσει υπηρεσίες κινητής τραπεζικής και χρηματοπιστωτικά ιδρύματα σε καμπάνιες κακόβουλου λογισμικού, ηλεκτρονικού ψαρέματος (phishing) και συμβιβασμού για επιχειρήσεις ηλεκτρονικού ταχυδρομείου (BEC).

Η συμμορία, επίσης γνωστή ως NX$M$, DESKTOP Group και Common Raven, φέρεται να έχει κλέψει από 11 έως 30 εκατομμύρια δολάρια τα τελευταία τέσσερα χρόνια σε περισσότερες από 30 επιθέσεις σε 15 χώρες σε όλη την Αφρική, την Ασία και τη Λατινική Αμερική. .

Ο ύποπτος συνελήφθη από τις αρχές στην Ακτή Ελεφαντοστού στις αρχές Ιουνίου μετά από μια κοινή δράση επιβολής του νόμου με το όνομα Operation Nervone με τη βοήθεια της AFRIPOL, της Διεύθυνσης Ηλεκτρονικού Εγκλήματος της Interpol, της εταιρείας κυβερνοασφάλειας Group-IB και της εταιρείας τηλεπικοινωνιών Orange.

Περαιτέρω πληροφορίες που βοήθησαν στην έρευνα κοινοποιήθηκαν από το Τμήμα Εγκληματολογικών Ερευνών της Μυστικής Υπηρεσίας των Ηνωμένων Πολιτειών και ερευνητές κυβερνοασφάλειας από το Booz Allen Hamilton DarkLabs.

“Σύμφωνα με την Έκθεση Αξιολόγησης της Αφρικανικής Κυβερνοαπειλής 2022 της INTERPOL, το έγκλημα στον κυβερνοχώρο αποτελεί αυξανόμενη απειλή στην περιοχή της Δυτικής Αφρικής, με θύματα παγκοσμίως. Η επιχείρηση NERVONE υπογραμμίζει τη δέσμευση της INTERPOL να καταπολεμήσει προληπτικά την απειλή του κυβερνοεγκλήματος στην περιοχή.”

είπε

σήμερα.

«Η επιχείρηση Nervone υποστηρίχθηκε από δύο βασικές πρωτοβουλίες της INTERPOL: την Αφρικανική Κοινή Επιχείρηση κατά του Κυβερνοεγκλήματος και το Πρόγραμμα Υποστήριξης της INTERPOL για την Αφρικανική Ένωση σε σχέση με την AFRIPOL, που χρηματοδοτείται από το Υπουργείο Εξωτερικών, Κοινοπολιτείας και Ανάπτυξης του Ηνωμένου Βασιλείου και το Ομοσπονδιακό Υπουργείο Εξωτερικών της Γερμανίας, αντίστοιχα. “

Οι αναλυτές του Group-IB και το τμήμα CERT-CC στο Orange, που παρακολουθούν τον όμιλο OPERA1ER από το 2019, έχουν συνδέσει τους παράγοντες της απειλής με περισσότερες από 35 επιτυχημένες επιθέσεις μεταξύ 2018 και 2022, περίπου το ένα τρίτο από αυτές που πραγματοποιήθηκαν το 2020.

Επιθέσεις OPERA1ER (Group-IB)

Τα μέλη του OPERA1ER μιλούν κυρίως γαλλικά και πιστεύεται ότι δραστηριοποιούνται από την Αφρική και βασίζονται σε διάφορα εργαλεία στις επιθέσεις τους, όπως λύσεις ανοιχτού κώδικα, κοινά κακόβουλα προγράμματα και πλαίσια όπως το Metasploit και το Cobalt Strike.

Ωστόσο, η αρχική πρόσβαση στα δίκτυα των στόχων επιτυγχάνεται μέσω ηλεκτρονικών μηνυμάτων ηλεκτρονικού ψαρέματος που εκμεταλλεύονται δημοφιλή θέματα όπως τιμολόγια ή ειδοποιήσεις ταχυδρομικής παράδοσης και προωθούν ένα ευρύ φάσμα κακόβουλου λογισμικού πρώτου σταδίου, συμπεριλαμβανομένων των Netwire, BitRAT, venomRAT, AgentTesla, Remcos, Neutrino, BlackNET και Venom RAT, καθώς και sniffer και dumpers κωδικών πρόσβασης.

Ο OPERA1ER έχει παρατηρηθεί ότι διατηρεί πρόσβαση σε παραβιασμένα δίκτυα για μια περίοδο που κυμαίνεται από τρεις έως δώδεκα μήνες, στοχεύοντας περιστασιακά την ίδια εταιρεία πολλές φορές.

Επίσης, συνήθως εστιάζουν σε λογαριασμούς χειριστή που ελέγχουν σημαντικά χρηματικά ποσά, χρησιμοποιώντας κλεμμένα διαπιστευτήρια για τη μεταφορά χρημάτων σε λογαριασμούς χρηστών καναλιού πριν τα ανακατευθύνουν τελικά σε λογαριασμούς συνδρομητών υπό τον έλεγχό τους. Η ομάδα αποσύρει τα κλεμμένα χρήματα ως μετρητά μέσω ενός εκτεταμένου δικτύου ΑΤΜ κατά τις αργίες ή τα Σαββατοκύριακα για να αποφύγει τον εντοπισμό.

Ερευνητές της Symantec βρήκαν επίσης συνδέσμους μεταξύ της OPERA1ER και μιας ομάδας κυβερνοεγκληματιών που παρακολουθούν ως Bluebottle, η οποία χρησιμοποίησε υπογεγραμμένο πρόγραμμα οδήγησης των Windows σε επιθέσεις εναντίον τουλάχιστον τριών τραπεζών σε γαλλόφωνες αφρικανικές χώρες.

“Οποιαδήποτε προσπάθεια διερεύνησης ενός εξελιγμένου παράγοντα απειλής όπως η OPERA1ER, που έκλεψε εκατομμύρια από εταιρείες χρηματοοικονομικών υπηρεσιών και παρόχους τηλεπικοινωνιών σε όλο τον κόσμο, απαιτεί μια εξαιρετικά συντονισμένη προσπάθεια μεταξύ φορέων του δημόσιου και του ιδιωτικού τομέα.”

είπε

Ο Διευθύνων Σύμβουλος του Group-IB Ντμίτρι Βόλκοφ.

«Η επιτυχία του Operation Nervone αποτελεί παράδειγμα της σημασίας της ανταλλαγής δεδομένων απειλών και χάρη στη συνεργασία μας με την INTERPOL, την Orange-CERT-CC και τους εταίρους του ιδιωτικού και του δημόσιου τομέα, μπορέσαμε συλλογικά να συνθέσουμε ολόκληρο το παζλ».