Ransomware Affiliates, Triple Extortion και το Dark Web Ecosystem

Πολλοί άνθρωποι συνδέουν μόνο τον σκοτεινό ιστό με ναρκωτικά, έγκλημα και διαπιστευτήρια που διέρρευσαν, αλλά τα τελευταία χρόνια έχει εμφανιστεί ένα περίπλοκο και αλληλεξαρτώμενο οικοσύστημα εγκλήματος στον κυβερνοχώρο στο Tor και στα παράνομα κανάλια στο

Telegram

.

Αυτή η τάση μπορεί να παραδειγματιστεί με την εξέταση

ομάδες ransomware

θυγατρικές και τις ολοένα και πιο περίπλοκες μεθόδους που χρησιμοποιούν για να εκβιάζουν εταιρείες.

Το

ransomware

είναι μια έντονη ανησυχία για τους οργανισμούς για περισσότερο από μια δεκαετία, αλλά μια από τις πιο πρόσφατες τάσεις που βλέπουμε είναι ότι οι ομάδες δημιουργούν τώρα υποδομές, αλλά αναθέτουν την πραγματική μόλυνση (και σε ορισμένες περιπτώσεις διαπραγματεύονται) σε «συνεργάτες» που ενεργούν αποτελεσματικά ως ανάδοχοι της ομάδας Ransomware as a Service (RaaS) και μοιράζοντας τα κέρδη στο τέλος μιας επιτυχημένης επίθεσης.

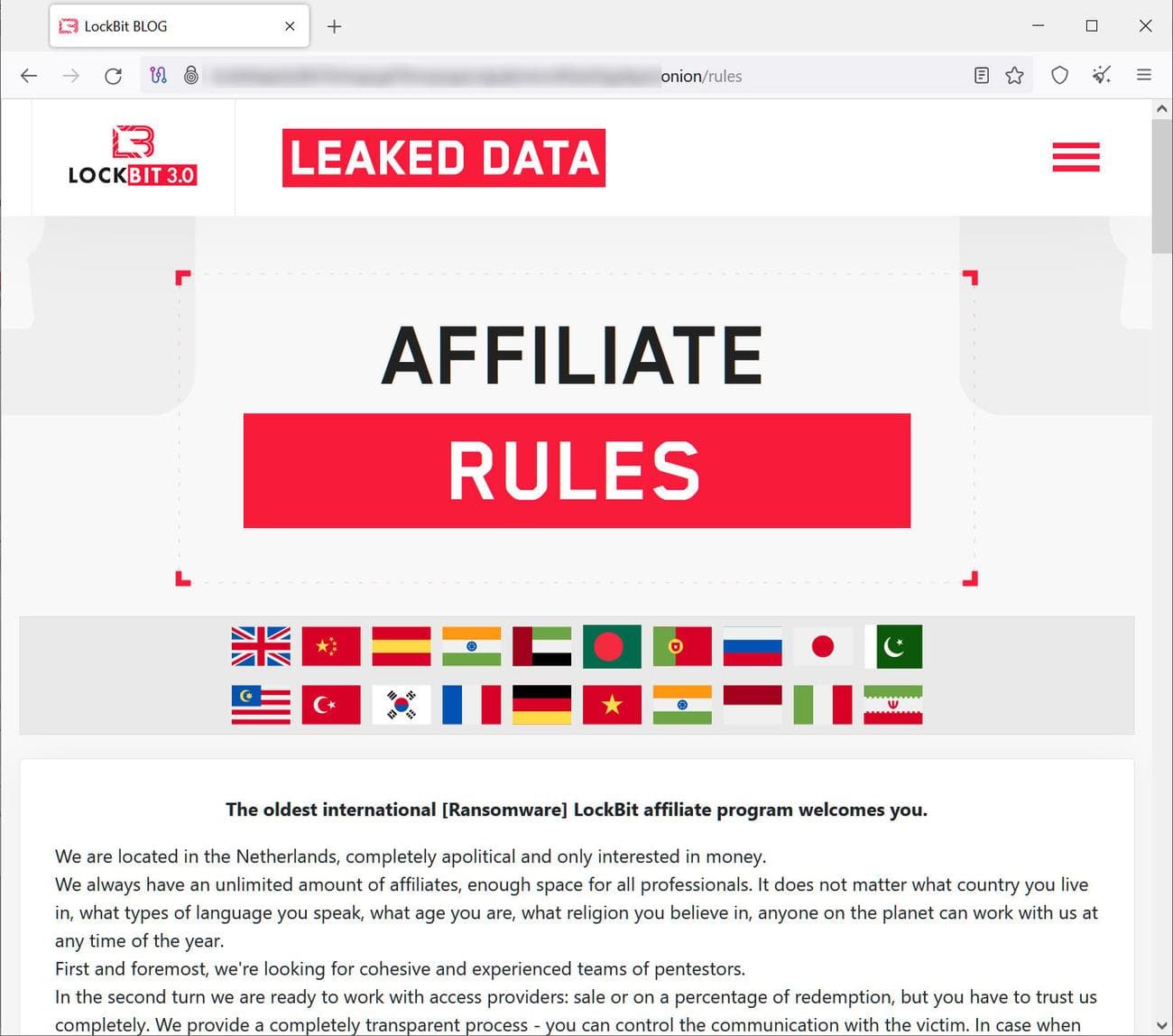

Σελίδα κανόνων συνεργατών του Ransomware Group Lockbit

Αυτό επιτρέπει την εξειδίκευση των ρόλων και την αξιοποίηση της οικονομικής αρχής των «οικονομιών κλίμακας». Αυτό “

εμπορευματοποίηση του εγκλήματος στον κυβερνοχώρο

Επιτρέπει περισσότερες μολύνσεις, περισσότερα θύματα και υψηλότερες πληρωμές.

Ταυτόχρονα έχουμε δει ομάδες να καταφεύγουν σε όλο και πιο εξελιγμένες τακτικές εκβιασμών. Μια ομάδα που κρυπτογραφεί μόνο τα δεδομένα μιας εταιρείας είναι πλέον κάτι σπάνιο (ενιαία εκβίαση), με ορισμένες ομάδες να παραιτούνται εντελώς από την κρυπτογράφηση και αντ’ αυτού να επικεντρώνονται στην εξαγωγή δεδομένων και στον εκβιασμό των εργαζομένων.

Διαφορετικοί τύποι εκβίασης Ransomware

Τι είναι λοιπόν μονό, διπλό και

τριπλός εκβιασμός

επιθέσεις;

Ενιαία εκβίαση

Αυτή είναι η «παραδοσιακή» επίθεση ransomware κατά την οποία μια ομάδα κρυπτογραφεί τα δεδομένα μιας εταιρείας και απαιτεί πληρωμή για την αποδέσμευση των δεδομένων.

Διπλός εκβιασμός

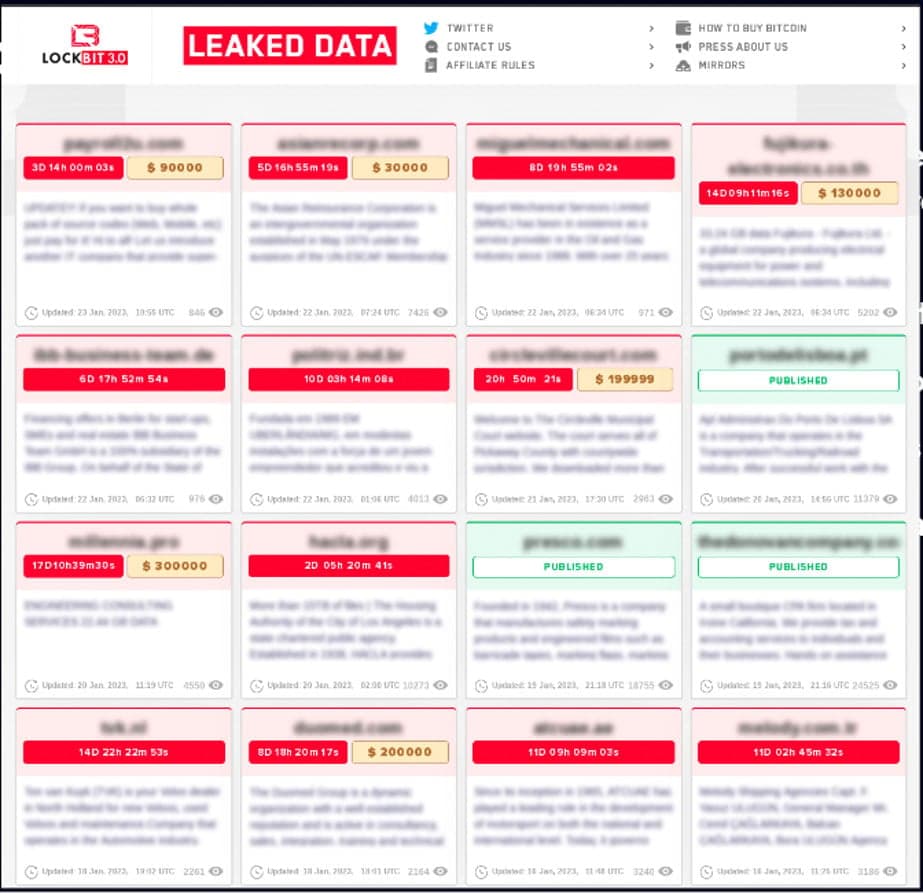

Μια ομάδα ransomware κρυπτογραφεί τα δεδομένα μιας εταιρείας, αλλά πρώτα διεγείρει δεδομένα, τα οποία δημοσιεύονται σε ιστολόγια ransomware σε μια συγκεκριμένη ημερομηνία, εάν το θύμα δεν πληρώσει.

Σελίδα ιστολογίου Ransomware Group Lockbit του Ransomware

Τριπλός Εκβιασμός

Η ομάδα όχι μόνο κρυπτογραφεί και διεισδύει δεδομένα, αλλά επίσης προσπαθεί να:

- Στοχεύστε συγκεκριμένους υπαλλήλους

- Πραγματοποιήστε επίθεση DDoS στην εταιρεία

- Ενημερώστε τρίτα μέρη της εταιρείας

ή αλλιώς προσπαθεί να δημιουργήσει πρόσθετη μόχλευση για να αναγκάσει το θύμα να πληρώσει.

Πόσο μεγάλη είναι η απειλή των επιθέσεων Ransomware;

Το 2022 είδαμε 2.947 δεδομένα εταιρειών να διέρρευσαν σε ιστολόγια ransomware. Αναμφίβολα εκατοντάδες ή χιλιάδες ακόμη εταιρείες ήταν θύματα και πλήρωσαν τα λύτρα για να αποφύγουν την αποκάλυψη δεδομένων.

Το 2023, έχουμε ήδη δει περισσότερες από 2.000 διαρροές δεδομένων σε ιστολόγια ransomware τους πρώτους έξι μήνες του έτους, γεγονός που καθιστά πιθανό το 2023 να είναι έτος ρεκόρ για την αποκάλυψη δεδομένων ransomware.

Πώς το Triple Extortion Ransomware αξιοποιεί το οικοσύστημα του εγκλήματος στον κυβερνοχώρο

Η άνοδος του τριπλού εκβιασμού ransomware συμπίπτει επίσης άμεσα με μια άλλη σημαντική αλλαγή στο τοπίο των απειλών: την άνοδο του κακόβουλου λογισμικού infostealer.

Οι παραλλαγές του Infostealer όπως το Vidar, το Redline και το Raccoon μολύνουν μεμονωμένους υπολογιστές και εκμεταλλεύονται το δακτυλικό αποτύπωμα του προγράμματος περιήγησης, τα δεδομένα κεντρικού υπολογιστή και, το πιο σημαντικό, όλα τα αποθηκευμένα διαπιστευτήρια στο πρόγραμμα περιήγησης.

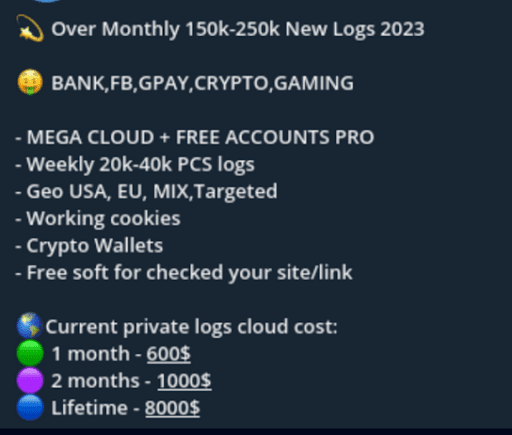

Κανάλι Telegram που πωλεί αρχεία καταγραφής κλέφτη

Οι συνεργάτες του ransomware μπορούν εύκολα να ψωνίσουν για ransomware μέσω εξειδικευμένων φόρουμ και, στη συνέχεια, να αναζητήσουν αρχική πρόσβαση μέσω μολυσμένων αρχείων καταγραφής συσκευών που δημοσιεύονται σε δημόσια κανάλια Telegram ή αναφέρονται προς πώληση στα ρωσικά ή

Genesis Markets

.

Τι υπάρχει σε ένα ημερολόγιο κλέφτη;

Ένα μεμονωμένο αρχείο καταγραφής μπορεί να περιέχει διαπιστευτήρια για:

- VPN και επιχειρηματικές εφαρμογές

- Διαδικτυακές τράπεζες

- Λογαριασμοί συνταξιοδότησης

- Διευθύνσεις ηλεκτρονικού ταχυδρομείου

- κι αλλα.

Υπολογίζουμε ότι υπάρχουν τουλάχιστον 20 εκατομμύρια μολυσμένες συσκευές προς πώληση στον σκοτεινό ιστό και στο Telegram, με ένα μονοψήφιο ποσοστό να περιέχει διαπιστευτήρια σε εταιρικά περιβάλλοντα.

Επιθέσεις τριπλού εκβιασμού και κούτσουρα κλέφτη

Οι ομάδες ransomware μπορούν επίσης να χρησιμοποιήσουν αρχεία καταγραφής κλέφτη ως μέρος τριπλών επιθέσεων εκβιασμού.

Έχουμε δει συνεργάτες να χρησιμοποιούν αρχεία καταγραφής για αρχική πρόσβαση σε εταιρικά περιβάλλοντα πληροφορικής, καθώς και να εντοπίζουν ήδη καταχωρημένα αρχεία καταγραφής μετά από μια επιτυχημένη επίθεση που σχετίζεται με συγκεκριμένους υπαλλήλους που μπορούν να χρησιμοποιηθούν ως τρόπος περαιτέρω πίεσης στον οργανισμό.

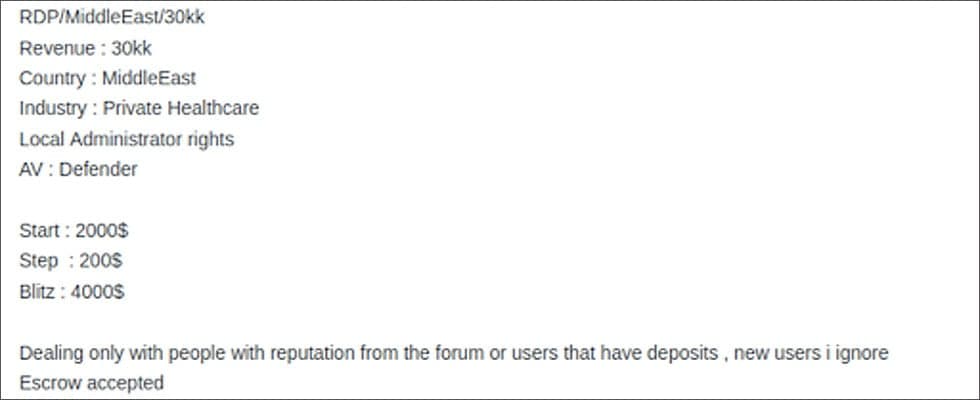

Ransomware και Initial Access Brokers

Μια άλλη ενδιαφέρουσα σύγκλιση που έχουμε δει είναι η ταχεία αύξηση του «

μεσίτες αρχικής πρόσβασης

” που λειτουργούν σε αφιερωμένη

φόρουμ σκοτεινού ιστού

και ειδικεύονται στην καθιέρωση αρχικής πρόσβασης σε μια εταιρεία, η οποία στη συνέχεια πωλείται σε μορφή δημοπρασίας για να συμπεριλάβει μια τιμή «αγορά τώρα».

Initial Access Broker Post Selling Πρόσβαση σε Οργανισμό Υγείας στη Μέση Ανατολή

Οι μεσίτες αρχικής πρόσβασης εμπορευματοποιούν περαιτέρω τη διαδικασία μόλυνσης, διευκολύνοντας τους φορείς απειλών να αγοράσουν πρόσβαση σε στόχους πριν από τη διανομή ransomware και δίνοντάς τους τη δυνατότητα να κάνουν ένα συγκεκριμένο ποσό «αγορών» για τον σωστό στόχο.

Τι σημαίνει αυτό για τις ομάδες ασφαλείας;

Η αυξανόμενη πολυπλοκότητα του οικοσυστήματος του εγκλήματος στον κυβερνοχώρο δίνει τη δυνατότητα σε έναν αυξανόμενο αριθμό ακόμη και μη εξελιγμένων παραγόντων απειλών να εξαπολύσουν εξελιγμένες επιθέσεις εναντίον εταιρικών περιβαλλόντων. Στη Flare, πιστεύουμε ότι η δημιουργία μιας διαδικασίας συνεχούς παρακολούθησης έκθεσης σε απειλές (CTEM) είναι το κλειδί για την αποτελεσματική ασφάλεια στον κυβερνοχώρο.

Η Gartner εκτιμά ότι οι εταιρείες που αξιοποιούν διαδικασίες γύρω από το CTEM θα μειώσουν τον κίνδυνο παραβίασης δεδομένων κατά 66% το 2026.

Όλες οι επιθέσεις στον κυβερνοχώρο απαιτούν έναν αρχικό φορέα πρόσβασης. Αυτό μπορεί να επιτευχθεί μέσω παραδοσιακών μεθόδων, όπως

phishing

email και εκμεταλλεύσεις ευπάθειας, αλλά μπορεί επίσης να προέλθει από προγραμματιστές που διαρρέουν διαπιστευτήρια σε δημόσια αποθετήρια GitHub, κακόβουλο λογισμικό κλοπής πληροφοριών που μολύνει υπολογιστές υπαλλήλων ή επιθέσεις γεμίσματος διαπιστευτηρίων.

Προστασία από επιθέσεις Ransomware με Flare

Το Flare εντοπίζει αυτόματα απειλές για συγκεκριμένες εταιρείες στον καθαρό και σκοτεινό ιστό και στα παράνομα κανάλια Telegram, ενσωματώνεται στο πρόγραμμα ασφαλείας σας σε 30 λεπτά και παρέχει εκ των προτέρων ειδοποίηση για πιθανή έκθεση σε υψηλό κίνδυνο σε μια ενιαία, εύχρηστη πλατφόρμα

SaaS

.

Εντοπίζουμε φορείς υψηλού κινδύνου που θα μπορούσαν να επιτρέψουν στους παράγοντες απειλής να έχουν πρόσβαση στο περιβάλλον σας και να παρέχουν συνεχή παρακολούθηση για μολυσμένες συσκευές, έκθεση ransomware, διαρροές δημοσίων μυστικών GitHub, διαπιστευτήρια που διέρρευσαν και άλλα.

Εγγραφείτε για μια δωρεάν δοκιμή

για να μάθετε περισσότερα σχετικά με την προστασία του οργανισμού σας.

Χορηγός και γραμμένος από

Φωτοβολίδα