Οι χάκερ της RomCom στοχεύουν συμμετέχοντες στη Σύνοδο Κορυφής του ΝΑΤΟ σε επιθέσεις phishing

Ένας παράγοντας απειλών που αναφέρεται ως «RomCom» στοχεύει οργανισμούς που υποστηρίζουν την Ουκρανία και επισκέπτες της επικείμενης Συνόδου Κορυφής του ΝΑΤΟ που πρόκειται να ξεκινήσει αύριο στο Βίλνιους της Λιθουανίας.

Η ομάδα έρευνας και πληροφοριών της BlackBerry

ανακαλύφθηκε πρόσφατα

δύο κακόβουλα έγγραφα που υποδύονταν τον οργανισμό του Ουκρανικού Παγκόσμιου Συνεδρίου και θέματα σχετικά με τη Σύνοδο Κορυφής του ΝΑΤΟ για να δελεάσουν επιλεγμένους στόχους.

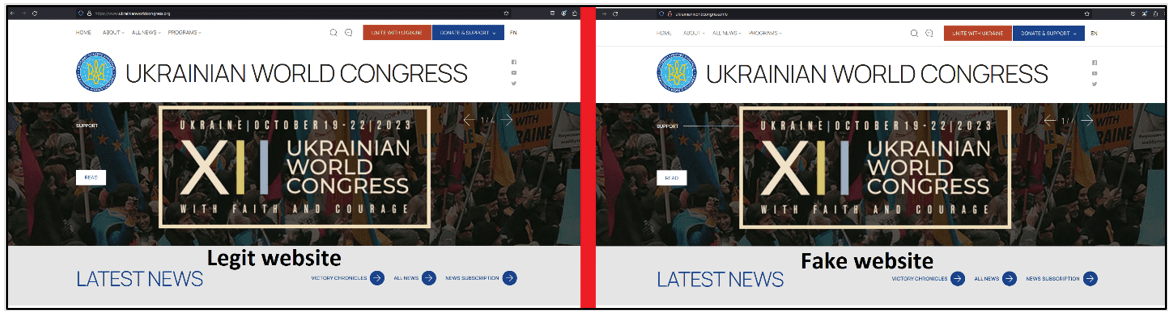

Οι εισβολείς χρησιμοποίησαν ένα αντίγραφο του ιστότοπου του Ουκρανικού Παγκόσμιου Συνεδρίου που φιλοξενείται σε έναν τομέα “.info” αντί του πραγματικού που χρησιμοποιεί έναν τομέα ανώτατου επιπέδου “.org”.

Σύγκριση μεταξύ ψεύτικων και πραγματικών τοποθεσιών

(Μαυρο μουρο)

Τα ληφθέντα έγγραφα συνοδεύονται από κακόβουλο κώδικα που εκμεταλλεύεται τη μορφή αρχείου RTF για να ξεκινήσει συνδέσεις με εξωτερικούς πόρους, φορτώνοντας τελικά κακόβουλο λογισμικό στο σύστημα του θύματος.

Θολό φόντο RomCom

Το κακόβουλο λογισμικό RomCom ανακαλύφθηκε για πρώτη φορά από τη Μονάδα 42 τον Αύγουστο του 2022, η οποία το συνέδεσε με μια θυγατρική εταιρεία του Cuba Ransomware, μια εκτίμηση με την οποία η Ομάδα Αντιμετώπισης Έκτακτης Ανάγκης Υπολογιστών της Ουκρανίας (CERT-UA) φάνηκε να συμφωνεί με βάση μια αναφορά του Οκτωβρίου 2022.

Ωστόσο,

Η ανάλυση της BlackBerry από εκείνη την εποχή

είπε ότι οι παράγοντες απειλών πίσω από τη RomCom ακολουθούν μια μάλλον παγκοσμιοποιημένη προσέγγιση στόχευσης, υπογραμμίζοντας ότι το ransomware της Κούβας δεν έχει τείνει ποτέ προς τον hacktivism.

Τον Νοέμβριο του 2022, η εταιρεία κυβερνοασφάλειας ανακάλυψε μια νέα καμπάνια της RomCom που έκανε κατάχρηση εμπορικών σημάτων λογισμικού και χρησιμοποιούσε ψεύτικους ιστότοπους στα αγγλικά και τα ουκρανικά για να στοχεύσει ανυποψίαστα θύματα με κακόβουλους εγκαταστάτες.

Πιο πρόσφατα, τον Μάιο του 2023, μια αναφορά από την Trend Micro σχετικά με την τελευταία καμπάνια της RomCom έδειξε ότι οι φορείς απειλών υποδύονταν πλέον νόμιμες λογισμικές όπως το Gimp και το

ChatGPT

ή δημιουργούσαν ψεύτικους ιστότοπους προγραμματιστών λογισμικού για να ωθήσουν το backdoor τους στα θύματα μέσω του

Google

Ads και των μαύρων τεχνικών SEO.

Τελευταίες λεπτομέρειες καμπάνιας

Η πιο πρόσφατη καμπάνια που ανέλυσε η BlackBerry χρησιμοποιεί συνδέσμους λήψης σε έναν τομέα με τυπογραφικά καταλήψεις για τον ιστότοπο του Ουκρανικού Παγκόσμιου Συνεδρίου, που πιθανότατα προωθείται μέσω ψαρέματος (spear-

phishing

), για να μολύνει τους επισκέπτες με κακόβουλο λογισμικό.

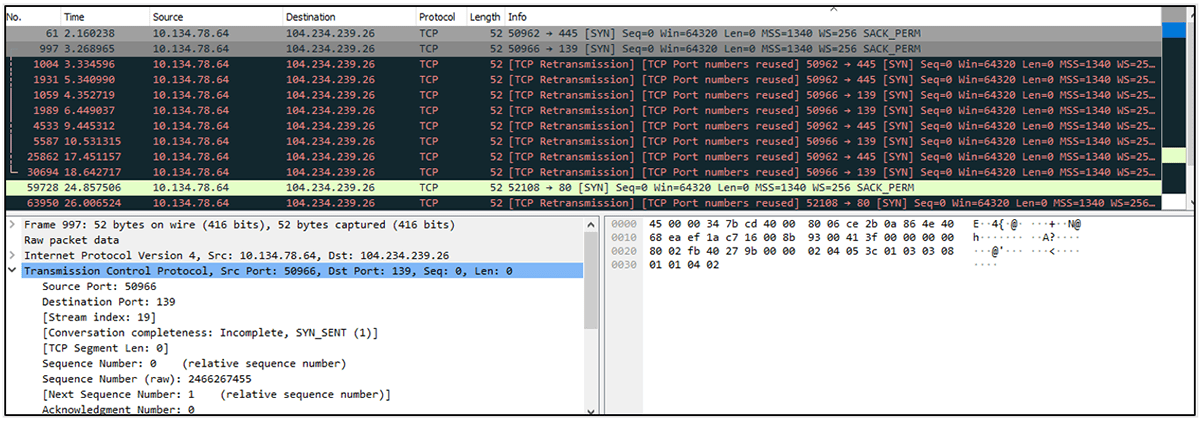

Τα έγγραφα που λαμβάνονται από τον πλαστό ιστότοπο ξεκινούν μια εξερχόμενη σύνδεση κατά την εκκίνηση και πραγματοποιούν λήψη πρόσθετων στοιχείων από τον διακομιστή εντολών και ελέγχου του εισβολέα (C2).

Οι συνδέσεις C2 πραγματοποιήθηκαν μετά το άνοιγμα του εγγράφου

(Μαυρο μουρο)

Το πρόσθετο στοιχείο που παρατηρήθηκε κατά τη διάρκεια της έρευνας είναι ένα σενάριο που χρησιμοποιεί την ευπάθεια Follina (CVE-2022-30190) από το Εργαλείο διάγνωσης υποστήριξης της

Microsoft

(MSDT).

“Εάν γίνει επιτυχής εκμετάλλευση, επιτρέπει σε έναν εισβολέα να πραγματοποιήσει μια επίθεση που βασίζεται σε απομακρυσμένη εκτέλεση κώδικα (RCE) μέσω της δημιουργίας ενός κακόβουλου εγγράφου .docx ή .rtf που έχει σχεδιαστεί για να εκμεταλλευτεί την ευπάθεια”, εξηγεί η αναφορά.

«Αυτό επιτυγχάνεται με τη μόχλευση του ειδικά διαμορφωμένου εγγράφου για την εκτέλεση μιας ευάλωτης έκδοσης του MSDT, η οποία με τη σειρά της επιτρέπει σε έναν εισβολέα να περάσει μια εντολή στο βοηθητικό πρόγραμμα για εκτέλεση», πρόσθεσε η έκθεση.

“Αυτό περιλαμβάνει να το κάνετε με το ίδιο επίπεδο προνομίων με το άτομο που εκτέλεσε το κακόβουλο έγγραφο […] και είναι αποτελεσματική ακόμα και όταν οι μακροεντολές είναι απενεργοποιημένες και ακόμη και όταν ένα έγγραφο ανοίγει σε προστατευμένη λειτουργία.” – BlackBerry

Το τελευταίο βήμα της επίθεσης είναι η φόρτωση της κερκόπορτας RomCom στο μηχάνημα, η οποία φτάνει με τη μορφή ενός αρχείου DLL x64 με το όνομα «Calc.exe».

Η RomCom συνδέεται στο C2 για να καταχωρήσει το θύμα και αποστέλλει στοιχεία όπως όνομα χρήστη, πληροφορίες προσαρμογέα δικτύου και μέγεθος μνήμης RAM του υπολογιστή που έχει παραβιαστεί.

Η κερκόπορτα γράφει τελικά το ‘

security

.dll’ για να εκτελείται αυτόματα κατά την επανεκκίνηση για επιμονή και περιμένει εντολές από το C2, το οποίο, με βάση προηγούμενες αναφορές, περιλαμβάνει εξαγωγή δεδομένων, λήψη πρόσθετων ωφέλιμων φορτίων, διαγραφή αρχείων ή καταλόγων, διεργασίες αναπαραγωγής με πλαστό PID. καθώς και την έναρξη ενός αντίστροφου κελύφους.

Η BlackBerry πιστεύει ότι η αναλυθείσα καμπάνια είναι είτε μια επιχείρηση με νέα επωνυμία RomCom είτε περιλαμβάνει βασικά μέλη από την παλιά ομάδα που υποστηρίζουν τη δραστηριότητα νέων απειλών.

Η έκθεση των ερευνητών περιλαμβάνει δείκτες συμβιβασμού για τα έγγραφα δελεασμού, το κακόβουλο λογισμικό δεύτερου σταδίου και τις διευθύνσεις IP και τον τομέα που χρησιμοποιούνται για την καμπάνια.