Οι χάκερ εκμεταλλεύονται την πολιτική των Windows για να φορτώσουν κακόβουλα προγράμματα οδήγησης πυρήνα

Η

Microsoft

απέκλεισε τα πιστοποιητικά υπογραφής κώδικα που χρησιμοποιούνται κυρίως από Κινέζους χάκερ και προγραμματιστές για την υπογραφή και τη φόρτωση κακόβουλων προγραμμάτων οδήγησης λειτουργίας πυρήνα σε συστήματα που έχουν παραβιαστεί, εκμεταλλευόμενοι ένα κενό πολιτικής των

Windows

.

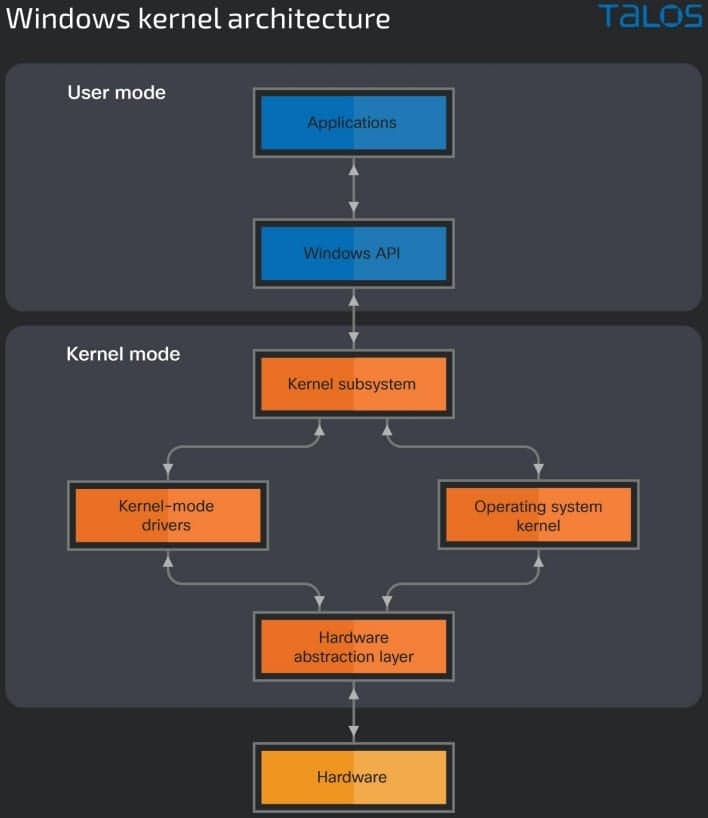

Τα προγράμματα οδήγησης λειτουργίας πυρήνα λειτουργούν στο υψηλότερο επίπεδο προνομίων στα Windows (Ring 0), επιτρέποντας την πλήρη πρόσβαση στο μηχάνημα-στόχο για κρυφή επιμονή, μη ανιχνεύσιμη εξαγωγή δεδομένων και τη δυνατότητα τερματισμού σχεδόν κάθε διαδικασίας.

Ακόμα κι αν τα εργαλεία ασφαλείας είναι ενεργά στη συσκευή που έχει παραβιαστεί, ένα πρόγραμμα οδήγησης σε λειτουργία πυρήνα μπορεί να επηρεάσει τη λειτουργία τους, να απενεργοποιήσει τις προηγμένες δυνατότητες προστασίας τους ή να εκτελέσει στοχευμένες τροποποιήσεις διαμόρφωσης για να αποφύγει τον εντοπισμό.

Αρχιτεκτονική πυρήνα των Windows

(Cisco)

Με τα Windows Vista, η Microsoft εισήγαγε αλλαγές πολιτικής που περιορίζουν τον τρόπο φόρτωσης των προγραμμάτων οδήγησης λειτουργίας πυρήνα των Windows στο λειτουργικό σύστημα, απαιτώντας από τους προγραμματιστές να υποβάλλουν τα προγράμματα οδήγησης τους για έλεγχο και να τα υπογράφουν μέσω της πύλης προγραμματιστών της Microsoft.

Ωστόσο, για την αποφυγή προβλημάτων με παλαιότερες εφαρμογές, η Microsoft εισήγαγε τις ακόλουθες εξαιρέσεις που επέτρεπαν τη συνέχιση της φόρτωσης των προγραμμάτων οδήγησης λειτουργίας πυρήνα παλαιότερων:

-

Ο υπολογιστής αναβαθμίστηκε από μια προηγούμενη έκδοση των Windows σε

Windows 10

, έκδοση 1607. - Το Secure Boot είναι απενεργοποιημένο στο BIOS.

- Οι οδηγοί ήταν [sic] υπογεγραμμένο με πιστοποιητικό τελικής οντότητας που εκδόθηκε πριν από τις 29 Ιουλίου 2015 και το οποίο συνδέεται σε μια υποστηριζόμενη διασταυρούμενη υπογραφή CA

Μια νέα έκθεση της Cisco Talos εξηγεί ότι οι κινέζοι φορείς απειλών εκμεταλλεύονται την τρίτη πολιτική χρησιμοποιώντας δύο εργαλεία ανοιχτού κώδικα, το «HookSignTool» και το «FuckCertVerify», για να αλλάξουν την ημερομηνία υπογραφής κακόβουλων προγραμμάτων οδήγησης πριν από τις 29 Ιουλίου 2015.

Με την αλλαγή της ημερομηνίας υπογραφής, οι φορείς απειλών μπορούν να χρησιμοποιήσουν παλαιότερα πιστοποιητικά που διέρρευσαν και δεν έχουν ανακληθεί για να υπογράψουν τα προγράμματα οδήγησης και να τα φορτώσουν στα Windows για κλιμάκωση των προνομίων.

HookSignTool και FuckCertVerify

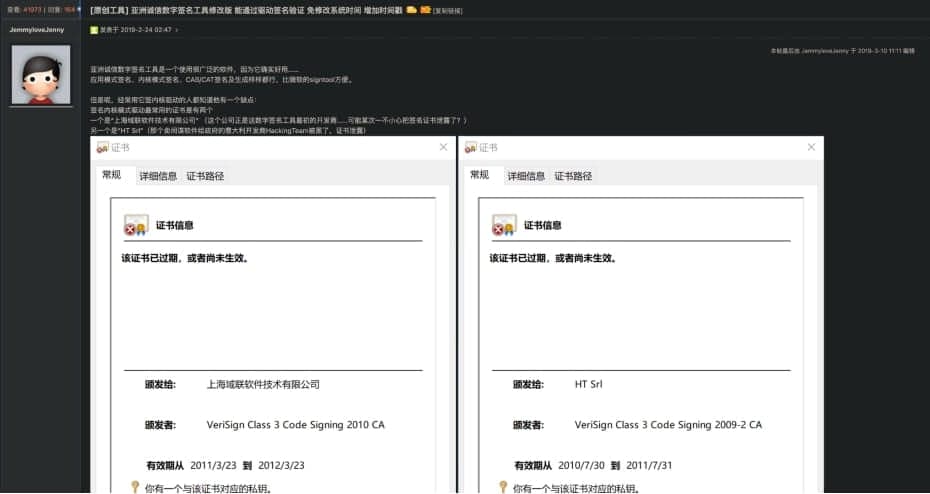

Το HookSignTool είναι ένα πλούσιο σε δυνατότητες εργαλείο που κυκλοφόρησε το 2019 σε ένα κινεζικό φόρουμ διάσπασης λογισμικού, χρησιμοποιώντας τη σύνδεση του Windows API μαζί με ένα νόμιμο εργαλείο υπογραφής κώδικα για την εκτέλεση κακόβουλης υπογραφής προγραμμάτων οδήγησης.

Κυκλοφορία του HookSignTool σε κινεζικό φόρουμ

(Cisco)

Το εργαλείο χρησιμοποιεί τη βιβλιοθήκη Microsoft Detours για την παρακολούθηση και την παρακολούθηση κλήσεων Win32 API και μια προσαρμοσμένη υλοποίηση της συνάρτησης «CertVerifyTimeValidity» με το όνομα «NewCertVerifyTimeValidity», η οποία επαληθεύει μη έγκυρους χρόνους.

Υλοποίηση παρακάμψεων στο HookSignTool

(Cisco)

Το HackSignTool απαιτεί την παρουσία του “Πιστοποιητικού JemmyLoveJenny EV Root CA” για την υπογραφή των αρχείων προγραμμάτων οδήγησης με χρονική σήμανση με αναδρομική ημερομηνία, η οποία είναι διαθέσιμη μέσω του ιστότοπου συντάκτη του εργαλείου.

Ωστόσο, η χρήση αυτού του πιστοποιητικού αφήνει τεχνουργήματα στην πλαστογραφημένη υπογραφή, καθιστώντας δυνατή την αναγνώριση προγραμμάτων οδήγησης που είναι υπογεγραμμένα με το HookSignTool.

Ο ιστότοπος του συγγραφέα προσφέρει τα απαραίτητα πιστοποιητικά

(Cisco)

Σε μια ξεχωριστή αναφορά που δημοσιεύτηκε επίσης σήμερα, το Cisco Talos περιγράφει λεπτομερώς ένα πραγματικό παράδειγμα ενός κακόβουλου προγράμματος οδήγησης που ονομάζεται «RedDriver», υπογεγραμμένο χρησιμοποιώντας το HookSignTool.

Το RedDriver είναι ένας αεροπειρατής προγράμματος περιήγησης που παρεμποδίζει την κυκλοφορία του προγράμματος περιήγησης, στοχεύοντας τα

Chrome

,

Edge

και Firefox, καθώς και μια εκτενή λίστα με προγράμματα περιήγησης δημοφιλή στην Κίνα.

Το FuckCertVerify είναι ένα άλλο εργαλείο απειλών που χρησιμοποιούν οι φορείς για να τροποποιήσουν τις χρονικές σημάνσεις υπογραφής των κακόβουλων προγραμμάτων οδήγησης λειτουργίας πυρήνα, που αρχικά ήταν διαθέσιμο στο GitHub τον Δεκέμβριο του 2018 ως εργαλείο εξαπάτησης παιχνιδιών.

“Το FuckCertVerifyTimeValidity λειτουργεί με παρόμοιο τρόπο με το HookSignTool, καθώς χρησιμοποιεί το πακέτο Microsoft Detours για να επισυνάψει στην κλήση API “CertVerifyTimeValidity” και ορίζει τη χρονική σήμανση σε μια επιλεγμένη ημερομηνία”, εξηγεί η Cisco Talos.

“[But] Σε αντίθεση με το HookSignTool, το FuckCertVerifyTimeValidity δεν αφήνει αντικείμενα στο δυαδικό αρχείο που υπογράφει, καθιστώντας πολύ δύσκολο τον εντοπισμό του πότε έχει χρησιμοποιηθεί αυτό το εργαλείο.”

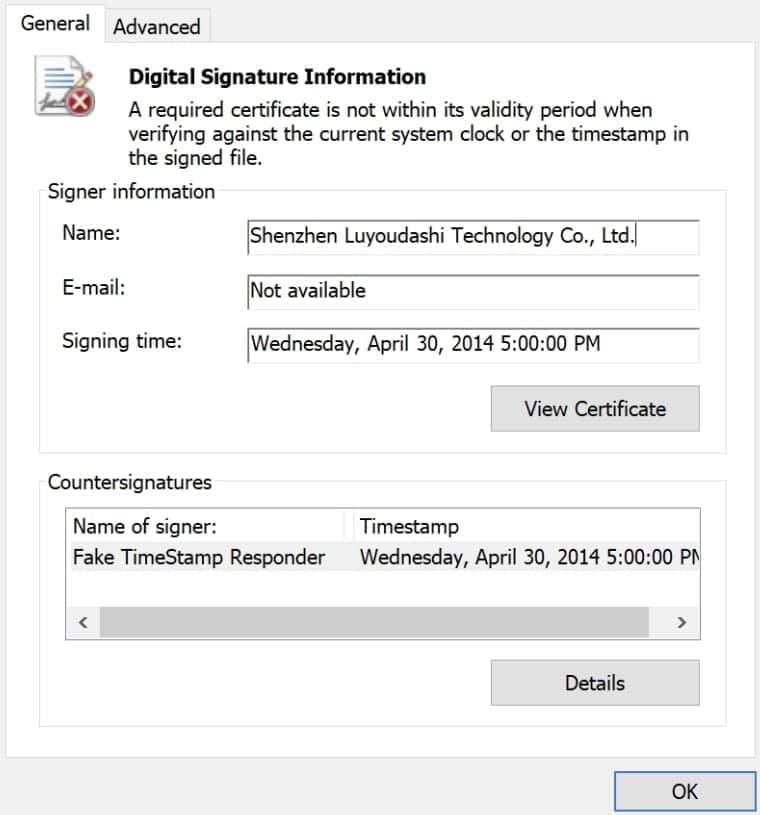

Και τα δύο εργαλεία απαιτούν ένα μη ανακληθέν πιστοποιητικό υπογραφής κώδικα που έχει εκδοθεί πριν από τις 29 Ιουλίου 2015, όταν η Microsoft εισήγαγε την αλλαγή πολιτικής, μαζί με το αντίστοιχο ιδιωτικό κλειδί και τον κωδικό πρόσβασης.

Επιτυχής παραίτηση πιστοποιητικού

(Cisco)

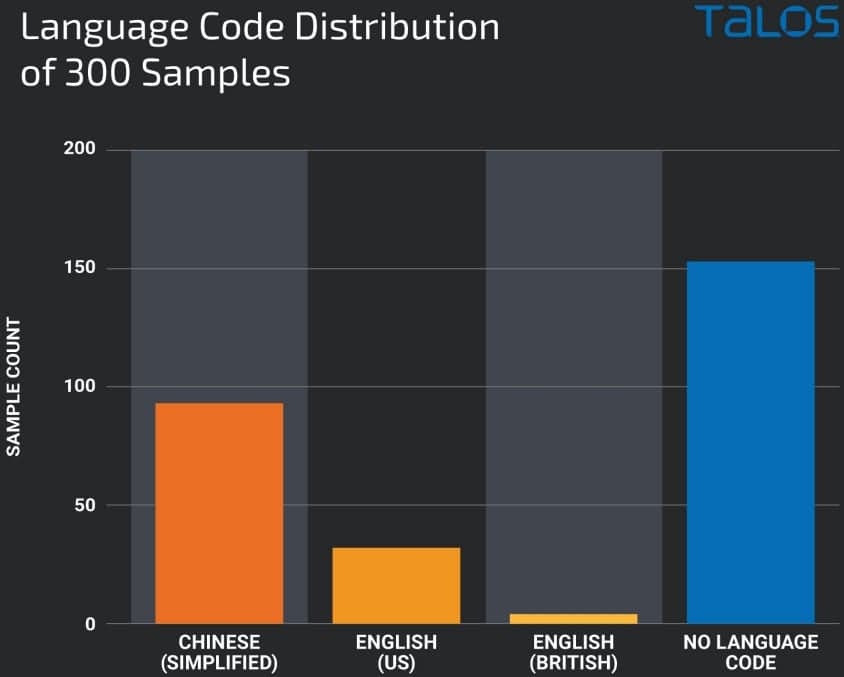

Οι ερευνητές της Cisco έχουν βρει περισσότερα από δώδεκα πιστοποιητικά σε αποθετήρια GitHub και φόρουμ κινεζικής γλώσσας που μπορούν να χρησιμοποιηθούν από αυτά τα εργαλεία, τα οποία χρησιμοποιούνται ευρέως για σπασίματα παιχνιδιών που μπορούν να παρακάμψουν τους ελέγχους DRM και κακόβουλα προγράμματα οδήγησης πυρήνα.

Προέλευση χρήστη για 300 τυχαία κακόβουλα δείγματα

(Cisco)

Η Microsoft ανακαλεί πιστοποιητικά

Σε μια σχετική συμβουλευτική που δημοσιεύτηκε σήμερα, η Microsoft λέει ότι η Sophos και η Trend Micro ανέφεραν επίσης αυτήν την κακόβουλη δραστηριότητα.

Αφού αποκαλύφθηκε υπεύθυνα, η Microsoft ανακάλεσε τα σχετικά πιστοποιητικά και ανέστειλε λογαριασμούς προγραμματιστών που καταχρώνται αυτό το κενό πολιτικής των Windows.

“Η Microsoft κυκλοφόρησε ενημερώσεις για την Ασφάλεια παραθύρων (δείτε τον πίνακα Ενημερώσεις ασφαλείας) που δεν εμπιστεύονται τα προγράμματα οδήγησης και τα πιστοποιητικά υπογραφής προγραμμάτων οδήγησης για τα επηρεαζόμενα αρχεία και έχει αναστείλει τους λογαριασμούς πωλητών των συνεργατών”, εξηγεί η

Συμβουλευτική της Microsoft

.

“Επιπλέον, η Microsoft έχει εφαρμόσει ανιχνεύσεις αποκλεισμού (Microsoft Defender 1.391.3822.0 και νεότερο) για να βοηθήσει στην προστασία των πελατών από νόμιμα υπογεγραμμένα προγράμματα οδήγησης που έχουν χρησιμοποιηθεί κακόβουλα σε δραστηριότητα μετά την εκμετάλλευση.”

“Για περισσότερες πληροφορίες σχετικά με τον τρόπο με τον οποίο η δυνατότητα ακεραιότητας κώδικα των Windows προστατεύει τους πελάτες της Microsoft από ανάκληση πιστοποιητικών, δείτε:

Ειδοποίηση για προσθήκες στη λίστα ανάκλησης Windows Driver.STL

.”

Η Cisco Talos είπε στο BleepingComputer ότι η Microsoft δεν είχε εκχωρήσει CVE σε αυτήν την κατάχρηση, καθώς η εταιρεία δεν το ταξινομεί ως ευπάθεια.

Ενώ αυτά τα πιστοποιητικά έχουν πλέον ανακληθεί, ο κίνδυνος απέχει πολύ από το να εξαλειφθεί, καθώς περαιτέρω πιστοποιητικά είναι πιθανό να παραμείνουν εκτεθειμένα ή να κλαπούν, επιτρέποντας στους φορείς απειλών να συνεχίσουν να καταχρώνται αυτό το κενό πολιτικής των Windows.