Ρώσοι κρατικοί χάκερ δελεάζουν δυτικούς διπλωμάτες με διαφημίσεις αυτοκινήτων BMW

Η ρωσική κρατική ομάδα χάκερ «APT29» (γνωστός και ως Nobelium, Cloaked Ursa) χρησιμοποιεί ασυνήθιστα δέλεαρ όπως καταχωρίσεις αυτοκινήτων για να δελεάσει διπλωμάτες στην Ουκρανία να κάνουν κλικ σε κακόβουλους συνδέσμους που παρέχουν κακόβουλο λογισμικό.

Το APT29 συνδέεται με την Υπηρεσία Εξωτερικών Πληροφοριών (SVR) της ρωσικής κυβέρνησης και είναι υπεύθυνη για πολλές εκστρατείες κυβερνοκατασκοπείας που στοχεύουν άτομα υψηλού ενδιαφέροντος σε όλο τον κόσμο.

Τα τελευταία δύο χρόνια, Ρώσοι χάκερ εστίασαν σε στόχους του ΝΑΤΟ, της ΕΕ και της Ουκρανίας, χρησιμοποιώντας ηλεκτρονικά μηνύματα ηλεκτρονικού ψαρέματος και έγγραφα με θέματα εξωτερικής πολιτικής, μαζί με ψεύτικους ιστότοπους για να μολύνουν τους στόχους τους με κρυφές πόρτες.

Μια έκθεση που δημοσιεύθηκε σήμερα από το Palo Alto Network’s

Ενότητα 42 ομάδα

εξηγεί ότι το APT29 έχει εξελίξει τις τακτικές

phishing

του, χρησιμοποιώντας δέλεαρ που είναι πιο προσωπικά για τον παραλήπτη ηλεκτρονικού “ψαρέματος”.

Πολυτελή αυτοκίνητα στο Κίεβο

Σε μια από τις πιο πρόσφατες επιχειρήσεις APT29 που εντοπίστηκαν από τη Μονάδα 42, η οποία ξεκίνησε τον Μάιο του

2023

, οι ηθοποιοί της απειλής χρησιμοποιούν μια διαφήμιση αυτοκινήτου BMW για να στοχοποιήσουν διπλωμάτες στην πρωτεύουσα της Ουκρανίας, Κίεβο.

Το φυλλάδιο πώλησης στάλθηκε στις διευθύνσεις ηλεκτρονικού ταχυδρομείου του διπλωμάτη, μιμούμενος μια νόμιμη πώληση αυτοκινήτου που κυκλοφόρησε δύο εβδομάδες πριν από έναν Πολωνό διπλωμάτη που ετοιμαζόταν να φύγει από την Ουκρανία.

Κακόβουλο φυλλάδιο που στάλθηκε από την APT29

(Μονάδα 42)

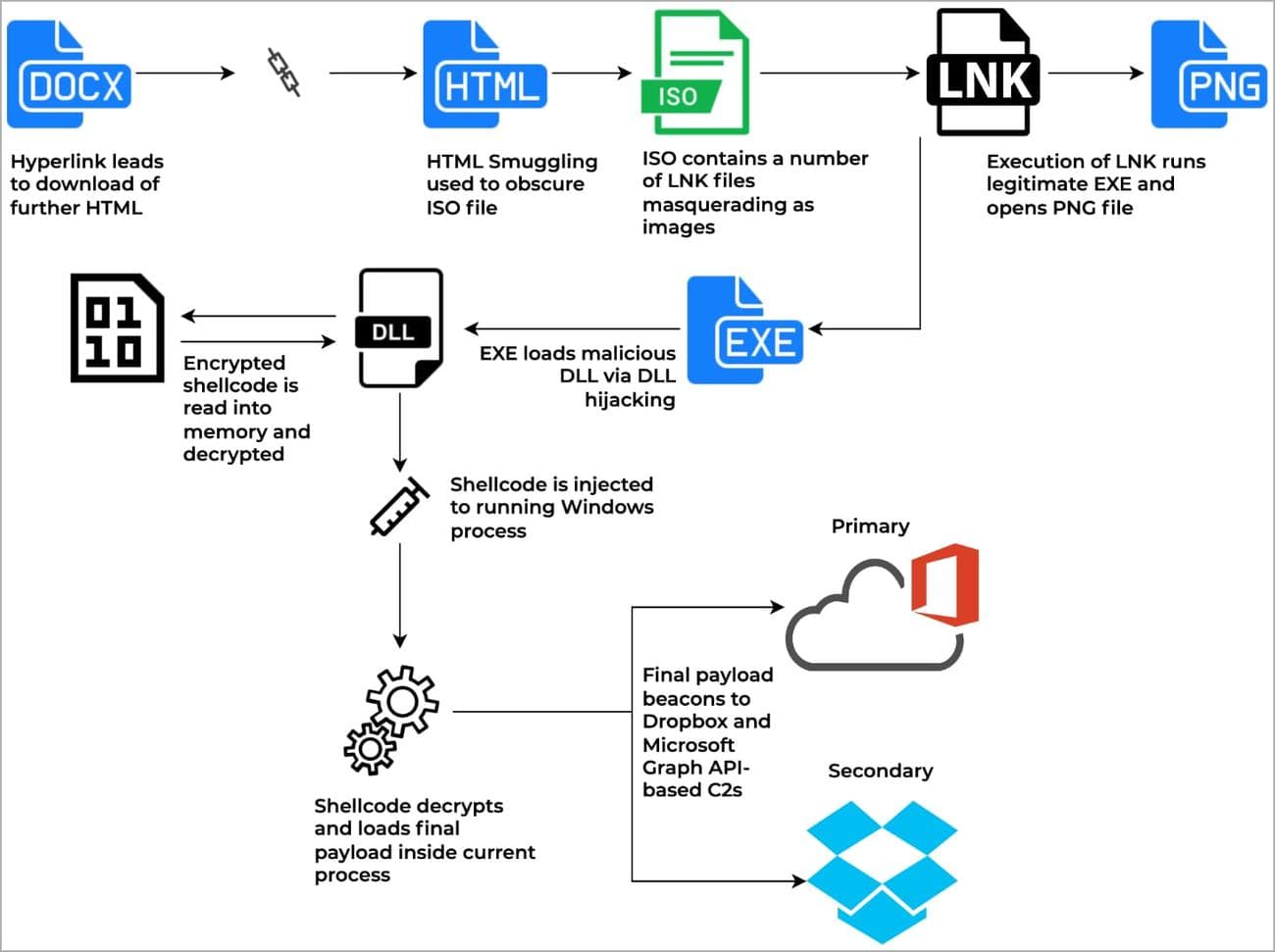

Όταν οι παραλήπτες κάνουν κλικ στον σύνδεσμο “περισσότερες φωτογραφίες υψηλής ποιότητας” που είναι ενσωματωμένοι στο κακόβουλο έγγραφο, ανακατευθύνονται σε μια σελίδα HTML που παρέχει ωφέλιμα φορτία κακόβουλων αρχείων ISO μέσω λαθρεμπορίας HTML.

Το λαθρεμπόριο HTML είναι μια τεχνική που χρησιμοποιείται σε καμπάνιες phishing που χρησιμοποιούν HTML5 και JavaScript για την απόκρυψη κακόβουλων ωφέλιμων φορτίων σε κωδικοποιημένες συμβολοσειρές σε ένα συνημμένο HTML ή μια ιστοσελίδα. Στη συνέχεια, αυτές οι συμβολοσειρές αποκωδικοποιούνται από ένα πρόγραμμα περιήγησης όταν ένας χρήστης ανοίγει το συνημμένο ή κάνει κλικ σε έναν σύνδεσμο.

Η χρήση αυτής της τεχνικής βοηθά στην αποφυγή λογισμικού ασφαλείας, καθώς ο κακόβουλος κώδικας συγκαλύπτεται και αποκωδικοποιείται μόνο κατά την απόδοση στο πρόγραμμα περιήγησης.

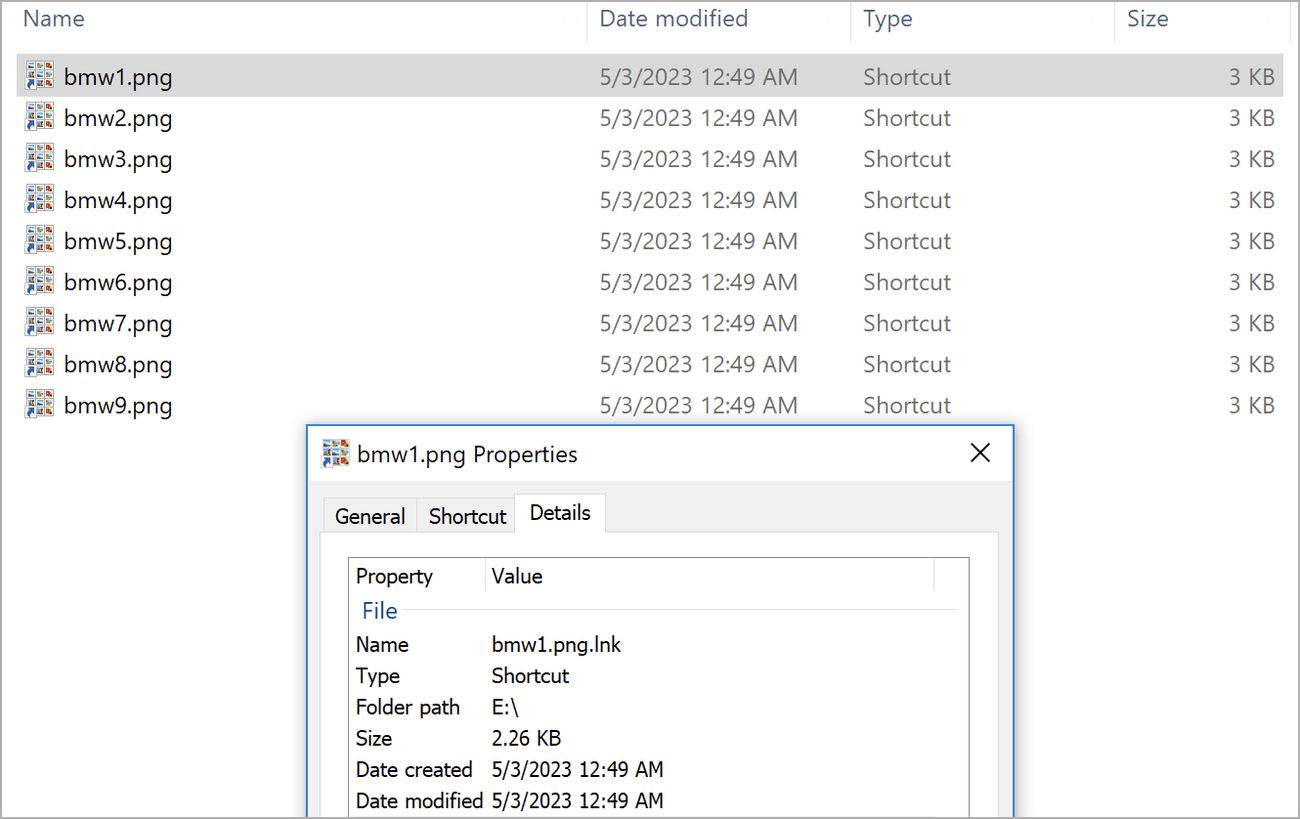

Το αρχείο ISO περιέχει αυτό που φαίνεται να είναι εννέα εικόνες PNG, αλλά στην πραγματικότητα είναι αρχεία LNK που ενεργοποιούν την αλυσίδα μόλυνσης που φαίνεται στο παρακάτω διάγραμμα.

Παρατηρούμενη αλυσίδα μόλυνσης

(Μονάδα 42)

Όταν το θύμα ανοίγει οποιοδήποτε από τα αρχεία LNK που παρουσιάζονται ως εικόνες PNG, εκκινεί ένα νόμιμο εκτελέσιμο αρχείο που χρησιμοποιεί πλευρική φόρτωση DLL για να εισάγει κώδικα κελύφους στην τρέχουσα διεργασία στη μνήμη.

Ψεύτικα αρχεία PNG που περιέχονται στο αρχείο ISO

(Μονάδα 42)

Η ενότητα 42 αναφέρει ότι αυτή η εκστρατεία έχει στοχεύσει τουλάχιστον 22 από τις 80 ξένες αποστολές στο Κίεβο, συμπεριλαμβανομένων εκείνων των Ηνωμένων Πολιτειών, του Καναδά, της Τουρκίας, της Ισπανίας, της Ολλανδίας, της Ελλάδας, της Εσθονίας και της Δανίας. Ωστόσο, το ποσοστό μόλυνσης παραμένει άγνωστο.

Περίπου το 80% των διευθύνσεων ηλεκτρονικού ταχυδρομείου που έλαβαν το κακόβουλο φυλλάδιο ήταν δημόσια διαθέσιμες στο διαδίκτυο, ενώ το APT29 πρέπει να είχε προμηθευτεί το υπόλοιπο 20% μέσω παραβίασης λογαριασμού και συλλογής πληροφοριών.

Στοχευμένες πρεσβείες στην Ουκρανία

(Μονάδα 42)

Ένα άλλο πρόσφατο παράδειγμα ετοιμότητας της APT29 να εκμεταλλευτεί πραγματικά περιστατικά για phishing είναι ένα PDF που στάλθηκε στο Τουρκικό Υπουργείο Εξωτερικών (MFA) νωρίτερα το 2023, καθοδηγώντας την ανθρωπιστική βοήθεια για τον σεισμό που έπληξε τη νότια Τουρκία τον Φεβρουάριο.

Η ενότητα 42 σχολιάζει ότι το κακόβουλο PDF πιθανότατα κοινοποιήθηκε μεταξύ των υπαλλήλων του MFA και προωθήθηκε σε άλλους τουρκικούς οργανισμούς, καθώς η επίθεση εκμεταλλεύτηκε τον εξαιρετικό συγχρονισμό.

Καθώς η σύγκρουση στην Ουκρανία συνεχίζεται και οι εξελισσόμενες εξελίξεις εντός του ΝΑΤΟ απειλούν να αλλάξουν το γεωπολιτικό τοπίο, οι ρωσικές ομάδες κατασκοπείας στον κυβερνοχώρο αναμένεται να συνεχίσουν και ακόμη και να εντείνουν τις προσπάθειές τους να στοχεύσουν διπλωματικές αποστολές.