Το νέο κακόβουλο λογισμικό PyLoose Linux εξορύσσει κρυπτογράφηση απευθείας από τη μνήμη

Ένα νέο κακόβουλο λογισμικό χωρίς αρχεία με το όνομα PyLoose στοχεύει φόρτους εργασίας στο

cloud

για να παραβιάσει τους υπολογιστικούς τους πόρους για την εξόρυξη κρυπτονομισμάτων Monero.

Το PyLoose είναι ένα σχετικά απλό σενάριο Python με ένα προμεταγλωττισμένο, κωδικοποιημένο με βάση 64 XMRig miner, ένα ευρέως χρησιμοποιούμενο εργαλείο ανοιχτού κώδικα που χρησιμοποιεί ισχύ CPU για την επίλυση πολύπλοκων αλγορίθμων που απαιτούνται για την κρυπτοεξόρυξη.

Σύμφωνα με ερευνητές στο Wiz, η άμεση εκτέλεση του PyLoose από τη μνήμη το καθιστά απίστευτα κρυφό και δύσκολο να εντοπιστεί από τα εργαλεία ασφαλείας.

Το κακόβουλο λογισμικό χωρίς αρχεία δεν αφήνει φυσικό αποτύπωμα στις μονάδες δίσκου του συστήματος, επομένως είναι λιγότερο ευάλωτο σε ανίχνευση βάσει υπογραφών και συνήθως χρησιμοποιεί νόμιμα εργαλεία συστήματος (που ζουν εκτός της γης) για να εισάγει κακόβουλο κώδικα σε νόμιμες διαδικασίες.

Οι ερευνητές ασφαλείας της Wiz εντόπισαν για πρώτη φορά επιθέσεις PyLoose στη φύση στις 22 Ιουνίου

2023

και έκτοτε έχουν επιβεβαιώσει τουλάχιστον 200 περιπτώσεις παραβίασης από το νέο κακόβουλο λογισμικό.

«Από όσο γνωρίζουμε, αυτή είναι η πρώτη δημόσια τεκμηριωμένη επίθεση χωρίς αρχεία που βασίζεται σε Python που στοχεύει φόρτους εργασίας στο cloud στην άγρια φύση και τα στοιχεία μας δείχνουν σχεδόν 200 περιπτώσεις όπου αυτή η επίθεση χρησιμοποιήθηκε για εξόρυξη κρυπτογράφησης», εξηγεί η νέα αναφορά του Wiz.

Αλυσίδα επίθεσης PyLoose

Το Wiz παρατήρησε επιθέσεις που ξεκίνησαν αποκτώντας αρχική πρόσβαση σε συσκευές μέσω δημόσιας πρόσβασης υπηρεσιών Jupyter Notebook, οι οποίες απέτυχαν να περιορίσουν τις εντολές του συστήματος.

Ο εισβολέας χρησιμοποιεί ένα αίτημα HTTPS GET για να ανακτήσει το ωφέλιμο φορτίο χωρίς αρχείο (PyLoose) από έναν ιστότοπο που μοιάζει με Pastebin, “paste.c-net.org” και να το φορτώσει κατευθείαν στη μνήμη χρόνου εκτέλεσης της Python.

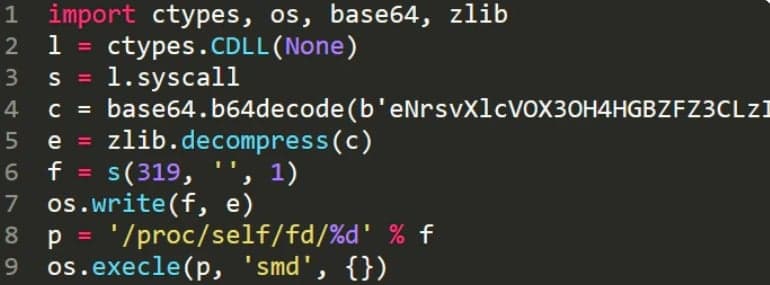

Το σενάριο PyLoose αποκωδικοποιείται και αποσυμπιέζεται, φορτώνοντας ένα προμεταγλωττισμένο XMRig miner απευθείας στη μνήμη του στιγμιότυπου χρησιμοποιώντας το βοηθητικό πρόγραμμα “memfd” Linux, ένα

γνωστή τεχνική κακόβουλου λογισμικού χωρίς αρχεία

στο Linux.

Το σενάριο PyLoose

(Wiz)

“Ο περιγραφέας αρχείου μνήμης, memfd, είναι μια δυνατότητα Linux που επιτρέπει τη δημιουργία ανώνυμων αντικειμένων αρχείων με υποστήριξη μνήμης που μπορούν να χρησιμοποιηθούν για διάφορους σκοπούς, όπως επικοινωνία μεταξύ διεργασιών ή προσωρινή αποθήκευση.”

εξηγεί

Wiz στην αναφορά.

“Μόλις το ωφέλιμο φορτίο τοποθετηθεί σε μια ενότητα μνήμης που δημιουργήθηκε μέσω memfd, οι εισβολείς μπορούν να καλέσουν ένα από τα exec syscals σε αυτό το περιεχόμενο μνήμης, αντιμετωπίζοντάς το σαν να ήταν ένα κανονικό αρχείο στο δίσκο και έτσι να ξεκινήσουν μια νέα διαδικασία.”

Αυτό επιτρέπει στους εισβολείς να εκτελούν εκτέλεση ωφέλιμου φορτίου απευθείας από τη μνήμη, αποφεύγοντας τις περισσότερες παραδοσιακές λύσεις ασφαλείας.

Το XMRig miner που έχει φορτωθεί στη μνήμη της παραβιασμένης παρουσίας του cloud είναι μια αρκετά πρόσφατη έκδοση (v6.19.3) που χρησιμοποιεί την πισίνα εξόρυξης «MoneroOcean» για εξόρυξη για το Monero.

Άγνωστοι ηθοποιοί απειλών

Η Wiz δεν μπορούσε να αποδώσει τις επιθέσεις PyLoose σε κάποιον συγκεκριμένο παράγοντα απειλής, καθώς ο εισβολέας δεν άφησε πίσω του χρήσιμα στοιχεία.

Οι ερευνητές σχολιάζουν ότι ο αντίπαλος πίσω από το PyLoose φαίνεται πολύ εξελιγμένος και ξεχωρίζει από τους τυπικούς παράγοντες απειλών που εμπλέκονται σε επιθέσεις φόρτου εργασίας στο cloud.

Συνιστάται στους διαχειριστές της παρουσίας του cloud να αποφεύγουν τη δημόσια έκθεση υπηρεσιών που είναι επιρρεπείς στην εκτέλεση κώδικα, να χρησιμοποιούν ισχυρούς κωδικούς πρόσβασης και έλεγχο ταυτότητας πολλαπλών παραγόντων για την προστασία της πρόσβασης σε αυτές τις υπηρεσίες και να θέτουν περιορισμούς εκτέλεσης εντολών συστήματος.