Οι επιθέσεις κακόβουλου λογισμικού μονάδας USB αυξάνονται ξανά το πρώτο εξάμηνο του 2023

Ό,τι είναι παλιό είναι και πάλι νέο, με τους ερευνητές να βλέπουν τριπλάσια αύξηση του κακόβουλου λογισμικού που διανέμεται μέσω μονάδων USB το πρώτο εξάμηνο του 2023

Μια νέα αναφορά από

Mandiant

περιγράφει πώς παρατηρήθηκαν φέτος δύο καμπάνιες κακόβουλου λογισμικού που παραδόθηκαν μέσω USB. ένα με το όνομα «Sogu», που αποδίδεται σε μια κινεζική ομάδα απειλής κατασκοπείας «TEMP.HEX» και ένα άλλο με το όνομα «Snowydrive», που αποδίδεται στο UNC4698, το οποίο στοχεύει εταιρείες πετρελαίου και φυσικού αερίου στην Ασία.

Προηγουμένως, τον Νοέμβριο του 2022, η εταιρεία κυβερνοασφάλειας ανέδειξε μια καμπάνια

China

-nexus που αξιοποιεί συσκευές USB για να μολύνει οντότητες στις Φιλιππίνες με

τέσσερις διαφορετικές οικογένειες κακόβουλου λογισμικού

.

Επίσης, τον Ιανουάριο του 2023, η ομάδα Unit 42 του Palo Alto Network αποκάλυψε μια παραλλαγή PlugX που θα μπορούσε να κρύβεται σε μονάδες USB και να μολύνει τους κεντρικούς υπολογιστές των

Windows

στους οποίους είναι συνδεδεμένοι.

Η εκστρατεία Sogu

Η Mandiant αναφέρει ότι η Sogu είναι αυτή τη στιγμή η πιο επιθετική καμπάνια κυβερνοκατασκοπείας υποβοηθούμενη από USB, που στοχεύει πολλές βιομηχανίες σε όλο τον κόσμο και προσπαθεί να κλέψει δεδομένα από μολυσμένους υπολογιστές.

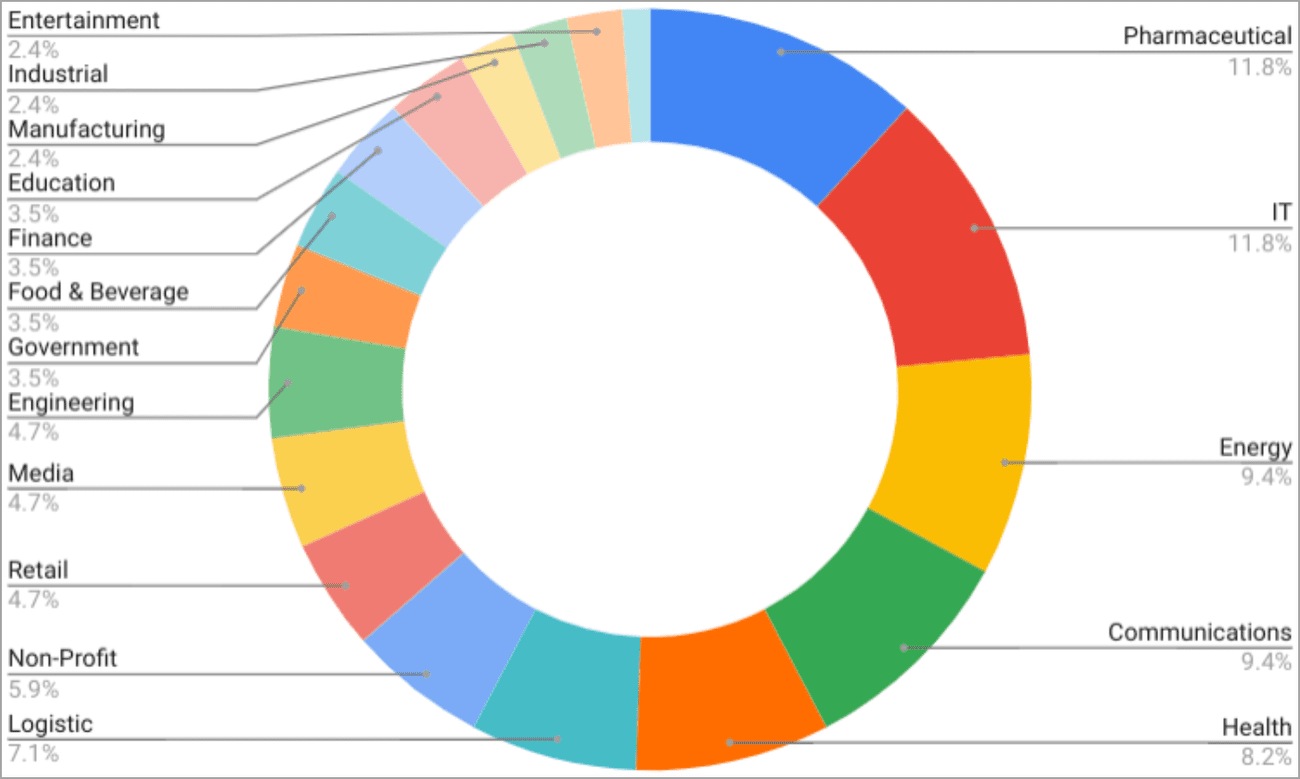

Τα θύματα του κακόβουλου λογισμικού Sogu βρίσκονται στις Ηνωμένες Πολιτείες, τη Γαλλία, το Ηνωμένο Βασίλειο, την Ιταλία, την Πολωνία, την Αυστρία, την Αυστραλία, την Ελβετία, την Κίνα, την Ιαπωνία, την Ουκρανία, τη Σιγκαπούρη, την Ινδονησία και τις Φιλιππίνες.

Τα περισσότερα θύματα ανήκουν στους τομείς των φαρμάκων, της πληροφορικής, της ενέργειας, των επικοινωνιών, της υγείας και των

logistics

, αλλά υπάρχουν θύματα σε όλους τους τομείς.

Οι στόχοι του Σόγκου

(Mandiant)

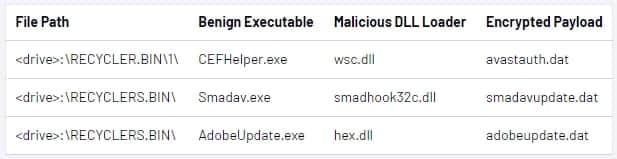

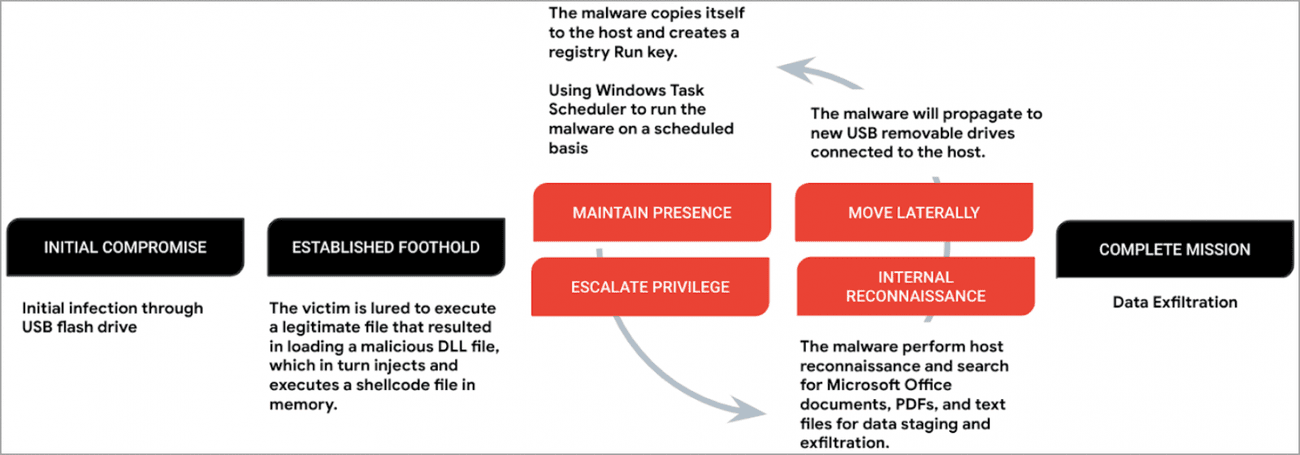

Το ωφέλιμο φορτίο, που ονομάζεται “Korplug”, φορτώνει τον κώδικα φλοιού C (Sogu) στη μνήμη μέσω της πειρατείας εντολής DLL, η οποία απαιτεί εξαπάτηση του θύματος για να εκτελέσει ένα νόμιμο αρχείο.

Το Sogu εδραιώνει την επιμονή δημιουργώντας ένα κλειδί Εκτέλεσης μητρώου και χρησιμοποιεί τον Προγραμματιστή εργασιών των Windows για να διασφαλίσει ότι εκτελείται τακτικά.

Στη συνέχεια, το κακόβουλο λογισμικό ρίχνει ένα αρχείο δέσμης στο ‘RECYCLE.BIN’ που βοηθά στην αναγνώριση συστήματος, σαρώνοντας το μολυσμένο μηχάνημα για έγγραφα MS Office, PDF και άλλα αρχεία κειμένου που μπορεί να περιέχουν πολύτιμα δεδομένα.

Αρχεία που χρησιμοποιούνται από κακόβουλο λογισμικό Sogu

(Mandiant)

Τα αρχεία που βρέθηκαν από το Sogu αντιγράφονται σε δύο καταλόγους, έναν στη μονάδα δίσκου C: του κεντρικού υπολογιστή και έναν στον κατάλογο εργασίας στη μονάδα

flash

και κρυπτογραφούνται χρησιμοποιώντας το base64.

Τα αρχεία εγγράφων τελικά εξάγονται στον διακομιστή C2 μέσω TCP ή UDP, χρησιμοποιώντας αιτήματα HTTP ή HTTPS.

Αλυσίδα επίθεσης Sogu

(Mandiant)

Το Sogu υποστηρίζει επίσης την εκτέλεση εντολών, την εκτέλεση αρχείων, την απομακρυσμένη επιφάνεια εργασίας, τη λήψη στιγμιότυπων οθόνης από τον μολυσμένο υπολογιστή, τη ρύθμιση ενός αντίστροφου κελύφους ή την εκτέλεση καταγραφής πλήκτρων.

Οποιεσδήποτε μονάδες δίσκου που είναι συνδεδεμένες στο μολυσμένο σύστημα θα λάβουν αυτόματα ένα αντίγραφο του αρχικού αρχείου συμβιβασμού του Sogu για να επιτρέπεται η πλευρική κίνηση.

Εκστρατεία Snowydrive

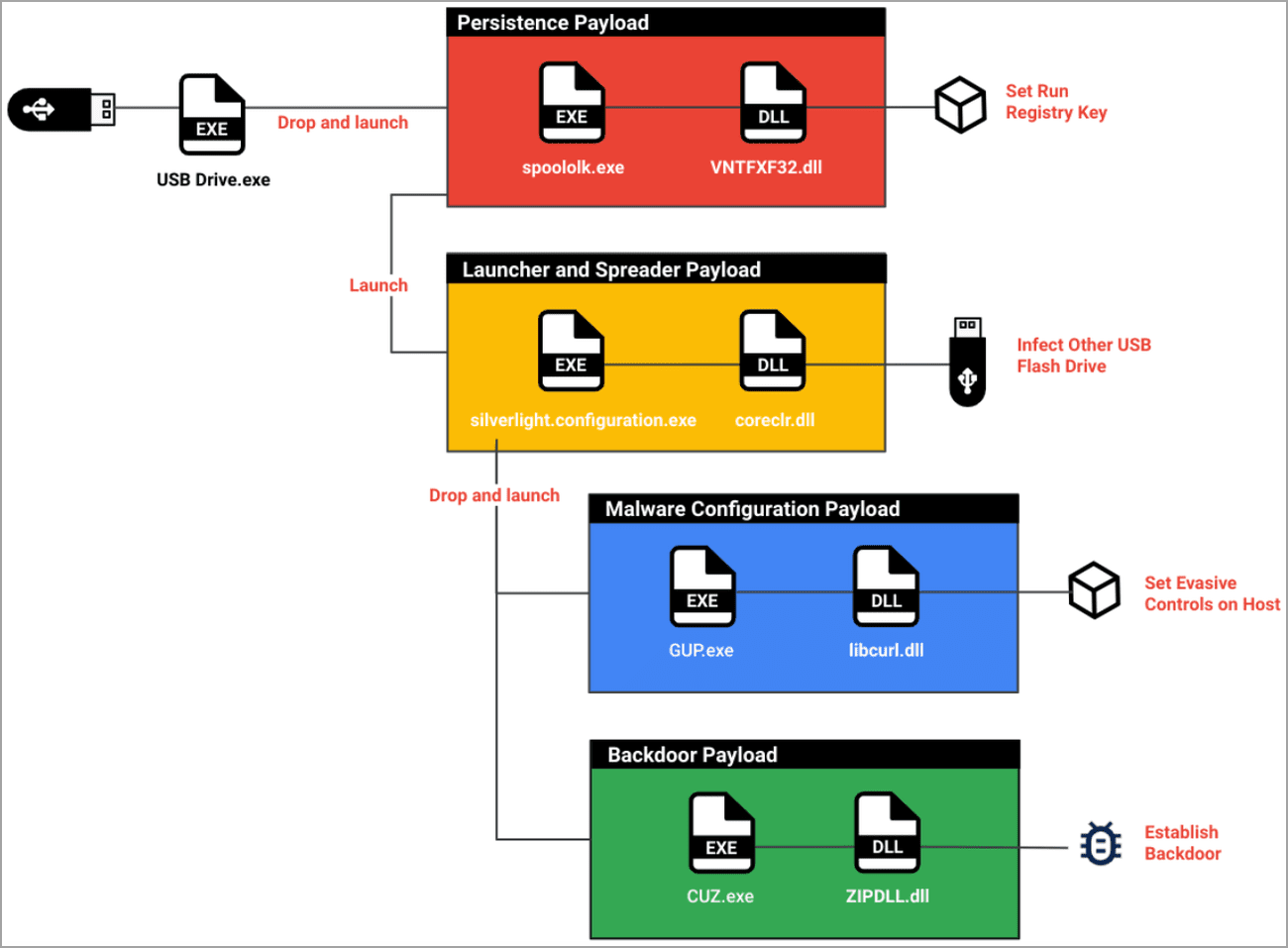

Το Snowydrive είναι μια καμπάνια που μολύνει υπολογιστές με μια κερκόπορτα που επιτρέπει στους εισβολείς να εκτελούν αυθαίρετα ωφέλιμα φορτία μέσω της γραμμής εντολών των Windows, να τροποποιούν το μητρώο και να εκτελούν ενέργειες αρχείων και καταλόγου.

Και σε αυτήν την περίπτωση, το θύμα εξαπατάται για να ξεκινήσει ένα νόμιμο εκτελέσιμο αρχείο σε μια μονάδα USB, το οποίο ενεργοποιεί την εξαγωγή και την εκτέλεση των στοιχείων του κακόβουλου λογισμικού που βρίσκονται σε έναν φάκελο «

Kaspersky

».

Τα εξαρτήματα αναλαμβάνουν συγκεκριμένους ρόλους, όπως η επιμονή στο σύστημα που έχει παραβιαστεί, η αποφυγή ανίχνευσης, η απόρριψη μιας κερκόπορτας και η διασφάλιση της διάδοσης κακόβουλου λογισμικού μέσω μονάδων USB που έχουν συνδεθεί πρόσφατα.

Εξαρτήματα του Snowydrive

(Mandiant)

Το Snowydrive είναι μια κερκόπορτα που βασίζεται σε κώδικα κελύφους και φορτώνεται στη διαδικασία του «CUZ.exe», το οποίο είναι ένα νόμιμο λογισμικό αποσυμπίεσης αρχείων.

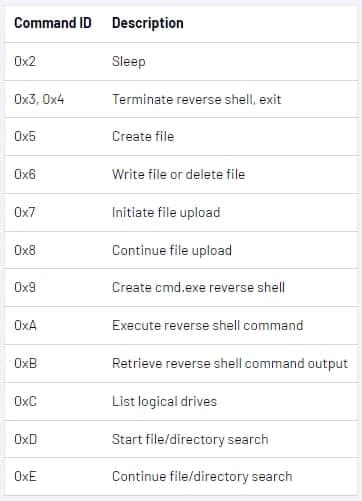

Το backdoor υποστηρίζει πολλές εντολές που επιτρέπουν λειτουργίες αρχείων, εξαγωγή δεδομένων, αντίστροφο κέλυφος, εκτέλεση εντολών και αναγνώριση.

Εντολές που υποστηρίζονται από το Snowydrive

(Mandiant)

Για αποφυγή, το κακόβουλο λογισμικό χρησιμοποιεί ένα κακόβουλο DLL πλευρικά φορτωμένο από το ‘GUP.exe’, ένα νόμιμο πρόγραμμα ενημέρωσης του Notepad++, για να κρύψει τις επεκτάσεις αρχείων και συγκεκριμένα αρχεία που επισημαίνονται με “σύστημα” ή “κρυφό”.

Οι επιθέσεις που βασίζονται σε USB για να συνεχιστούν

Ενώ οι επιθέσεις USB απαιτούν φυσική πρόσβαση στους υπολογιστές-στόχους για την επίτευξη μόλυνσης, έχουν μοναδικά πλεονεκτήματα που τους κρατούν τόσο σχετικούς όσο και τάσεις το 2023, όπως αναφέρει η Mandiant.

Τα πλεονεκτήματα περιλαμβάνουν την παράκαμψη των μηχανισμών ασφαλείας, τη μυστικότητα, την αρχική πρόσβαση σε εταιρικά δίκτυα και τη δυνατότητα μόλυνσης συστημάτων με διάκενο αέρα που απομονώνονται από μη ασφαλή δίκτυα για λόγους ασφαλείας.

Η έρευνα της Mandiant επισημαίνει τα τυπογραφεία και τα ξενοδοχεία ως σημεία μόλυνσης για κακόβουλο λογισμικό USB.

Ωστόσο, λαμβάνοντας υπόψη την τυχαία, ευκαιριακή εξάπλωση αυτών των κερκόπορτων, οποιοδήποτε σύστημα με θύρα USB θα μπορούσε να είναι στόχος.