Διέρρευσε ο πηγαίος κώδικας για κακόβουλο λογισμικό BlackLotus Windows UEFI στο GitHub

Ο πηγαίος κώδικας για το bootkit BlackLotus UEFI διέρρευσε στο διαδίκτυο, επιτρέποντας περισσότερες πληροφορίες σχετικά με ένα κακόβουλο λογισμικό που έχει προκαλέσει μεγάλη ανησυχία στην επιχείρηση, τις κυβερνήσεις και την κοινότητα της κυβερνοασφάλειας.

Το BlackLotus είναι ένα bootkit UEFI με στόχευση των

Windows

που παρακάμπτει την Ασφαλή εκκίνηση σε πλήρως διορθωμένες εγκαταστάσεις των

Windows 11

, αποφεύγει το λογισμικό ασφαλείας, παραμένει σε ένα μολυσμένο σύστημα και εκτελεί ωφέλιμα φορτία με το υψηλότερο επίπεδο προνομίων στο λειτουργικό σύστημα.

Τα χαρακτηριστικά του περιλαμβάνουν την εξασθένιση της δυνατότητας προστασίας δεδομένων BitLocker, του

Microsoft

Defender Antivirus και της ακεραιότητας κώδικα που προστατεύεται από Hypervisor (HVCI) – επίσης γνωστή ως η δυνατότητα Ακεραιότητας μνήμης που προστατεύει από προσπάθειες εκμετάλλευσης του πυρήνα των Windows.

Η Ασφαλής εκκίνηση των Windows είναι μια δυνατότητα ασφαλείας που αποκλείει μη αξιόπιστους φορτωτές εκκίνησης σε υπολογιστές με υλικολογισμικό Unified Extensible Firmware Interface (UEFI) και τσιπ Trusted Platform Module (TPM). Αυτή η δυνατότητα ασφαλείας έχει σκοπό να αποτρέψει τη φόρτωση των rootkits κατά τη διαδικασία εκκίνησης και να αποφύγει τον εντοπισμό από εφαρμογές που εκτελούνται στα Windows.

Το BlackLotus ήταν το πρώτο παράδειγμα που ανακαλύφθηκε για ένα bootkit UEFI που μπορούσε να παρακάμψει τον μηχανισμό Secure Boot και να απενεργοποιήσει τις προστασίες ασφαλείας σε επίπεδο λειτουργικού συστήματος. Αυτό επιτεύχθηκε αρχικά με την εκμετάλλευση της ευπάθειας “Baton Drop” (

CVE-2022-21894

), το οποίο επιδιορθώθηκε η Microsoft τον Ιανουάριο του 2022.

Βρέθηκαν παρακάμψεις για την ενημέρωση ασφαλείας, επιτρέποντας στο BlackLotus να συνεχίσει να λειτουργεί και αναγκάζοντας τη Microsoft να παίξει catchup ανακαλώντας πρόσθετα Windows Boot Managers.

Αυτό οδήγησε σε μια άλλη ενημέρωση ασφαλείας για

CVE-2023-24932

(άλλη μια παράκαμψη λειτουργιών ασφαλείας ασφαλούς εκκίνησης) που ανακάλεσε περαιτέρω κακόβουλους διαχειριστές εκκίνησης.

Ωστόσο, η Microsoft απενεργοποίησε την ενημέρωση ασφαλείας για το CVE-2023-24932 από προεπιλογή, απαιτώντας από τους χρήστες των Windows να εκτελέσουν μια μακρά και κάπως περίπλοκη μη αυτόματη εγκατάσταση για να επιδιορθώσουν τα συστήματά τους.

Καθώς η Microsoft προειδοποίησε ότι η εσφαλμένη εγκατάσταση της ενημέρωσης κώδικα ασφαλείας θα μπορούσε να προκαλέσει το σύστημά σας να μην ξεκινήσει ή να μην είναι ανακτήσιμη από τα μέσα εγκατάστασης των Windows, πολλοί αποφάσισαν να μην εγκαταστήσουν την ενημέρωση, αφήνοντας τις συσκευές ευάλωτες σε επιθέσεις παράκαμψης Ασφαλούς εκκίνησης.

“Εάν χρησιμοποιείτε την Ασφαλή εκκίνηση και εκτελέσετε εσφαλμένα τα βήματα σε αυτό το άρθρο, ενδέχεται να μην μπορείτε να ξεκινήσετε ή να ανακτήσετε τη συσκευή σας από πολυμέσα”, εξήγησε η Microsoft σε μια

δελτίο υποστήριξης

.

“Αυτό μπορεί να σας εμποδίσει να χρησιμοποιήσετε μέσα αποκατάστασης, όπως δίσκους ή εξωτερικές μονάδες δίσκου, ή ανάκτηση εκκίνησης δικτύου, εάν τα μέσα δεν έχουν ενημερωθεί σωστά.”

Λόγω της ανησυχίας και της μυστικότητας του κακόβουλου λογισμικού BlackLotus, τόσο η Microsoft όσο και η NSA μοιράστηκαν οδηγίες σχετικά με τον εντοπισμό και την αφαίρεση του bootkit από τα Windows.

Διαρροή πηγαίου κώδικα BlackLotus

Το BlackLotus πουλήθηκε αρχικά σε φόρουμ χάκερ για μόλις 5.000 $, επιτρέποντας σε φορείς απειλών όλων των δεξιοτήτων να αποκτήσουν πρόσβαση σε κακόβουλο λογισμικό που συνήθως σχετίζεται με ομάδες χάκερ που χρηματοδοτούνται από το κράτος.

Ωστόσο, ο ηθοποιός της απειλής κράτησε τον πηγαίο κώδικα ιδιωτικό, προσφέροντας ανακατασκευές για 200 $ σε πελάτες που ήθελαν να προσαρμόσουν το bootkit.

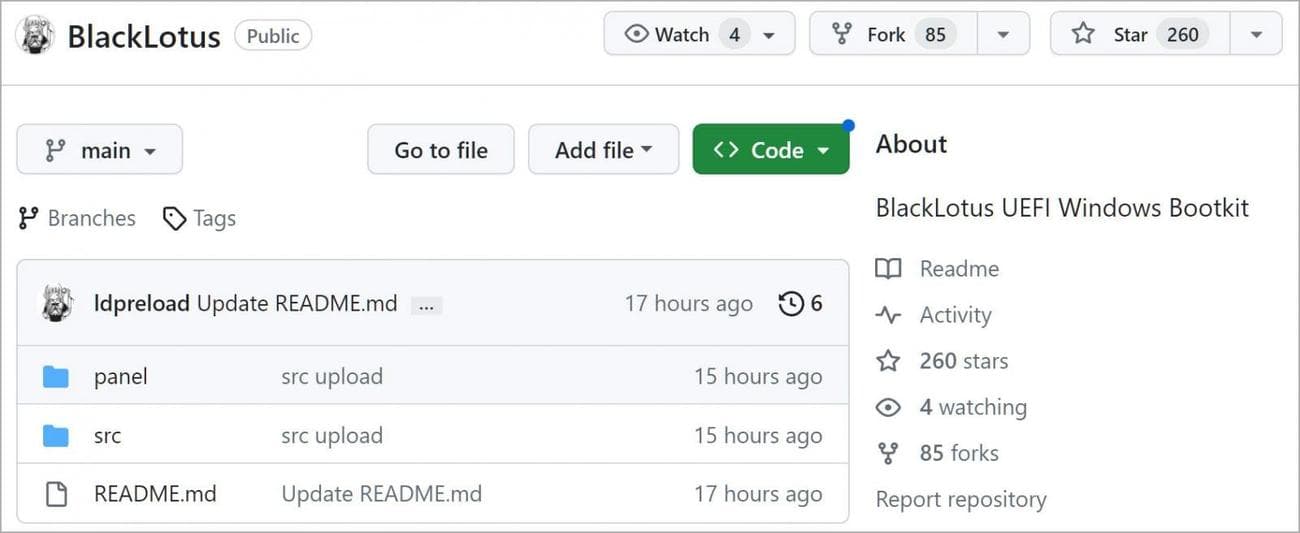

Σήμερα, η εταιρεία ασφαλείας Binarly είπε στο BleepingComputer ότι ο πηγαίος κώδικας του BlackLotus UEFI bootkit ήταν

διέρρευσε στο GitHub

από τον χρήστη ‘Yukari.’ καθιστώντας το εργαλείο ευρέως διαθέσιμο σε οποιονδήποτε.

Ο Yukari λέει ότι ο πηγαίος κώδικας έχει τροποποιηθεί για να αφαιρέσει την ευπάθεια Baton Drop και αντ’ αυτού χρησιμοποιεί το

bootlicker UEFI rootkit

το οποίο βασίζεται στα CosmicStrand, MoonBounce και

ESPECTRE

Rootkits UEFI APT.

Διέρρευσε ο πηγαίος κώδικας BlackLotus στο GitHub

Πηγή: BleepingComputer

«Ο πηγαίος κώδικας που διέρρευσε δεν είναι πλήρης και περιέχει κυρίως το τμήμα του rootkit και τον κώδικα του bootkit για να παρακάμψει το Secure Boot», δήλωσε ο συνιδρυτής και διευθύνων σύμβουλος της Binarly, Alex Matrosov.

Ο Matrosov εξηγεί ότι οι τεχνικές του bootkit δεν είναι πλέον νέες, αλλά η διαρροή πηγαίου κώδικα καθιστά ασήμαντο για τους φορείς απειλών να συνδυάζουν το bootkit με νέα τρωτά σημεία του bootloader, είτε γνωστά είτε άγνωστα.

“Τα περισσότερα από αυτά τα κόλπα και τις τεχνικές είναι γνωστά στο παρελθόν εδώ και χρόνια και δεν έχουν σημαντικό αντίκτυπο”, είπε ο Matrosov στο BleepingComputer σε μια συνομιλία σχετικά με τη διαρροή.

“Ωστόσο, το γεγονός ότι είναι δυνατός ο συνδυασμός τους με νέα exploits όπως έκανε η καμπάνια BlackLotus ήταν κάτι απροσδόκητο για τη βιομηχανία και δείχνει τους πραγματικούς περιορισμούς των τρεχόντων μετριασμούς κάτω από το λειτουργικό σύστημα.”

Είναι σημαντικό να τονιστεί ότι παρόλο που η Microsoft αντιμετώπισε τις παρακάμψεις ασφαλούς εκκίνησης στα CVE-2022-21894 και CVE-2023-24932, η ενημέρωση ασφαλείας είναι προαιρετική και οι ενημερώσεις κώδικα είναι απενεργοποιημένες από προεπιλογή.

Για να ασφαλίσετε τα συστήματα έναντι της απειλής του BlackLotus UEFI bootkit, φροντίστε να ακολουθήσετε τις ολοκληρωμένες συμβουλές μετριασμού που δημοσίευσε η NSA τον περασμένο μήνα.

Καθώς ο πηγαίος κώδικας του bootkit είναι πλέον ευρέως διαθέσιμος, είναι επίσης πιθανό οι αρμόδιοι δημιουργοί κακόβουλου λογισμικού να δημιουργήσουν πιο ισχυρές παραλλαγές που μπορούν να παρακάμψουν υπάρχοντα και μελλοντικά αντίμετρα.

Ο Matrosov είπε στο BleepingComputer ότι αυτός ο συγκεκριμένος φορέας επίθεσης έχει σημαντικά οφέλη για τους επιτιθέμενους και θα γίνει μόνο πιο περίπλοκος και πολύπλοκος.