Το ψεύτικο εκμετάλλευση ευπάθειας Linux μειώνει το κακόβουλο λογισμικό που κλέβει δεδομένα

Ερευνητές κυβερνοασφάλειας και παράγοντες απειλών στοχοποιούνται από ένα ψεύτικο proof of concept (PoC) εκμετάλλευση CVE-

2023

-35829 που εγκαθιστά ένα κακόβουλο λογισμικό που κλέβει κωδικό πρόσβασης Linux.

Οι αναλυτές της Uptycs ανακάλυψαν το κακόβουλο PoC κατά τη διάρκεια των σαρώσεων ρουτίνας τους, όταν τα συστήματα ανίχνευσης επισήμαναν ανωμαλίες, όπως απροσδόκητες συνδέσεις δικτύου, μη εξουσιοδοτημένες απόπειρες πρόσβασης στο σύστημα και άτυπες μεταφορές δεδομένων.

Βρέθηκαν τρία αποθετήρια που φιλοξενούν το κακόβουλο ψεύτικο εκμετάλλευση PoC, με δύο να έχουν αφαιρεθεί από το GitHub και το υπόλοιπο να παραμένει ζωντανό.

Ένα κακόβουλο αποθετήριο GitHub που σπρώχνει το κακόβουλο λογισμικό

(BleepingComputer)

Η Uptycs αναφέρει ότι το κακό PoC έχει κοινοποιηθεί ευρέως μεταξύ των μελών της ερευνητικής κοινότητας ασφάλειας, επομένως ενδέχεται να υπάρχουν μολύνσεις σε σημαντικό αριθμό υπολογιστών.

Κακόβουλες λεπτομέρειες PoC

Το ψεύτικο PoC ισχυρίζεται ότι αποτελεί εκμετάλλευση

CVE-2023-35829

ένα ελάττωμα υψηλής σοβαρότητας που επηρεάζει τον πυρήνα του Linux πριν από την 6.3.2.

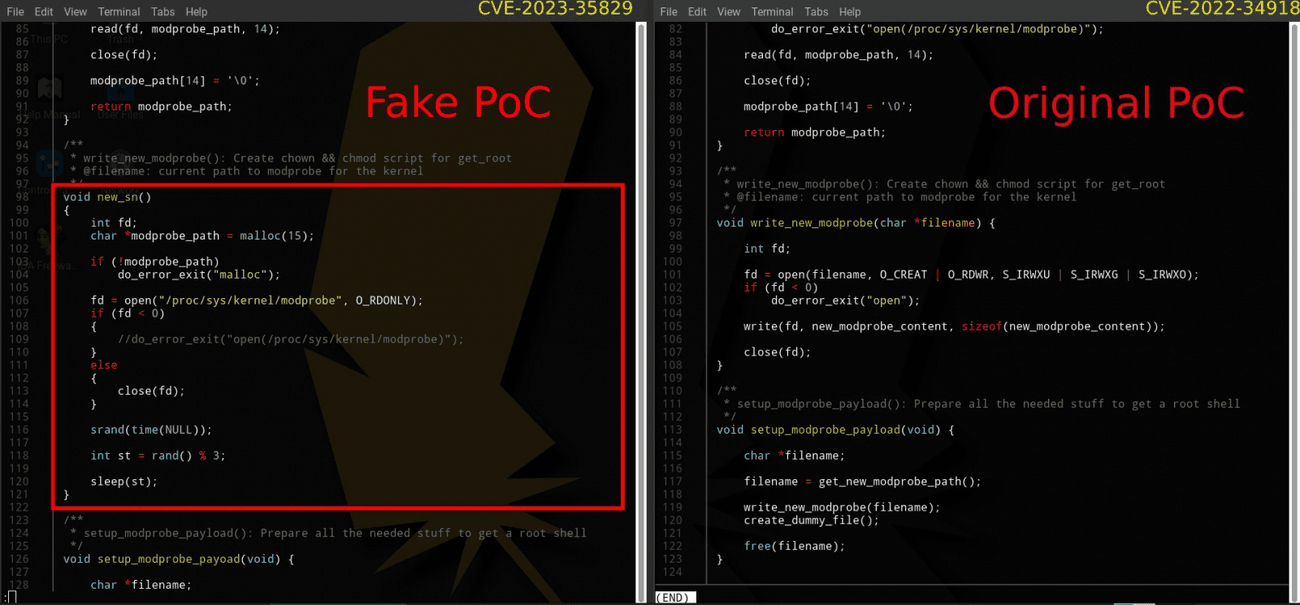

Στην πραγματικότητα, ωστόσο, το PoC είναι ένα αντίγραφο μιας παλιάς, νόμιμης εκμετάλλευσης για μια άλλη ευπάθεια του πυρήνα Linux, το CVE-2022-34918.

Σύγκριση κώδικα μεταξύ των δύο PoC

(Uptycs)

Ο κώδικας εκμεταλλεύεται τους χώρους ονομάτων, μια δυνατότητα Linux που χωρίζει τους πόρους του πυρήνα, για να δώσει την εντύπωση ότι είναι ριζικό κέλυφος, παρόλο που τα προνόμιά του εξακολουθούν να είναι περιορισμένα στον χώρο ονομάτων χρήστη.

Αυτό γίνεται για να ενισχυθεί η ψευδαίσθηση ότι το exploit είναι γνήσιο και λειτουργεί όπως αναμενόταν, δίνοντας στους επιτιθέμενους περισσότερο χρόνο να περιπλανηθούν ελεύθερα στο παραβιασμένο σύστημα.

Κωδικός για τη δημιουργία ψεύτικο κέλυφος

(Uptycs)

Κατά την εκκίνηση, το PoC δημιουργεί επίσης ένα αρχείο ‘kworker’ και προσθέτει τη διαδρομή του στο αρχείο ‘/etc/bashrc’ για επιμονή.

Στη συνέχεια, επικοινωνεί με τον διακομιστή C2 του εισβολέα για να κατεβάσει και να εκτελέσει ένα σενάριο bash Linux από μια εξωτερική διεύθυνση URL.

Το σενάριο που έχει ληφθεί αποκτά πρόσβαση στο αρχείο ‘/etc/passwd’ για να υποκλέψει πολύτιμα δεδομένα από το σύστημα, τροποποιεί τα ‘~/.ssh/authorized_keys’ για να παραχωρήσει στον εισβολέα μη εξουσιοδοτημένη απομακρυσμένη πρόσβαση στον διακομιστή και τελικά χρησιμοποιεί το curl για την εξαγωγή δεδομένων μέσω του ‘ μεταβίβαση.σ’.

Το σενάριο κλέβει δεδομένα που περιλαμβάνουν το όνομα χρήστη, το όνομα κεντρικού υπολογιστή και τα περιεχόμενα του αρχικού καταλόγου του θύματος. Ωστόσο, καθώς η απειλή έχει πλέον απομακρυσμένη πρόσβαση στον διακομιστή, μπορούν να κλέψουν ό,τι θέλουν με μη αυτόματο τρόπο.

Το σενάριο bash αποκρύπτει τις λειτουργίες του ως διεργασίες σε επίπεδο πυρήνα για να αποφύγει τον εντοπισμό, καθώς οι διαχειριστές του συστήματος τείνουν να τις εμπιστεύονται και γενικά να μην ελέγχουν αυτές τις εγγραφές.

Μην εμπιστεύεστε τον κώδικα εκμετάλλευσης

Η Uptycs προτείνει στους ερευνητές που κατέβασαν και χρησιμοποίησαν το ψεύτικο PoC να εκτελέσουν τα ακόλουθα βήματα:

- Αφαιρέστε τυχόν μη εξουσιοδοτημένα κλειδιά ssh

- Διαγράψτε το αρχείο kworker

- Καταργήστε τη διαδρομή kworker από το αρχείο bashrc

- Ελέγξτε /tmp/.iCE-unix.pid για πιθανές απειλές

Τα PoC που έχουν ληφθεί από το Διαδίκτυο θα πρέπει να ελέγχονται σε περιβάλλοντα sandbox/απομονωμένα όπως εικονικές μηχανές και, εάν είναι δυνατόν, να ελέγχεται ο κώδικάς τους πριν από την εκτέλεση.

Η υποβολή δυαδικών αρχείων στο VirusTotal είναι επίσης ένας γρήγορος και εύκολος τρόπος αναγνώρισης ενός κακόβουλου αρχείου.

Η χρήση πλαστών PoC για τη στόχευση ερευνητών και παραγόντων απειλών με κακόβουλο λογισμικό δεν είναι νέα.

Τον περασμένο μήνα, οι αναλυτές του VulnCheck ανακάλυψαν μια καμπάνια όπου παράγοντες απειλών υποδύονταν πραγματικούς ερευνητές από αξιόπιστες εταιρείες κυβερνοασφάλειας για να προωθήσουν το κακόβουλο λογισμικό που μεταμφιέζεται σε μηδενικές εκμεταλλεύσεις για το

Chrome

, το MS Exchange και το

Discord

.

Τον Οκτώβριο του 2022, ερευνητές πανεπιστημίου δημοσίευσαν ένα τεχνικό έγγραφο που εξηγούσε ότι έως και το 10,3% όλων των PoC που φιλοξενούνται στο GitHub ενδέχεται να είναι κακόβουλο λογισμικό.

Οι βορειοκορεάτες χάκερ Lazarus πιστεύεται επίσης ότι είναι υπεύθυνοι για μια εκστρατεία του 2021 που χρησιμοποιεί τα μέσα κοινωνικής δικτύωσης για να στοχεύσει ερευνητές ευπάθειας με ψεύτικα PoC που εγκατέστησαν backdoors.