Η CISA δίνει εντολή στις κυβερνητικές υπηρεσίες να μετριάσουν τις ημέρες μηδέν των Windows και του Office

Η CISA διέταξε τις ομοσπονδιακές υπηρεσίες να μειώσουν την απομακρυσμένη εκτέλεση κώδικα σε μηδενικές ημέρες που επηρεάζουν τα

Windows

και τα προϊόντα Office που εκμεταλλεύονταν η ρωσική ομάδα κυβερνοεγκληματικότητας RomCom για επιθέσεις

phishing

του ΝΑΤΟ.

Τα ελαττώματα ασφαλείας (συλλογικά παρακολουθούνται ως

CVE-2023-36884

) προστέθηκαν επίσης στη λίστα της CISA με τα γνωστά εκμεταλλευόμενα τρωτά σημεία τη Δευτέρα.

Σύμφωνα με τη δεσμευτική επιχειρησιακή οδηγία (BOD 22-01) που εκδόθηκε τον Νοέμβριο του 2021, οι Ομοσπονδιακές Πολιτικές Εκτελεστικές Υπηρεσίες των ΗΠΑ (FCEB) οφείλουν πλέον να προστατεύουν τις συσκευές Windows στα δίκτυά τους από επιθέσεις που εκμεταλλεύονται το CVE-

2023

-36884.

Στις ομοσπονδιακές υπηρεσίες δόθηκε προθεσμία τριών εβδομάδων,

έως τις 8 Αυγούστου

να ασφαλίσουν τα συστήματά τους με την εφαρμογή μέτρων μετριασμού

κοινοποιήθηκε από τη Microsoft πριν από μία εβδομάδα

.

Αν και το ελάττωμα δεν έχει ακόμη αντιμετωπιστεί, η

Microsoft

έχει δεσμευτεί να παρέχει ενημερώσεις κώδικα μέσω της διαδικασίας μηνιαίας έκδοσης ή μιας ενημέρωσης ασφαλείας εκτός ζώνης.

Μέχρι να είναι διαθέσιμες οι ενημερώσεις κώδικα, ο Redmond λέει ότι οι πελάτες που χρησιμοποιούν το Defender για Εφαρμογές Office 365, Microsoft 365 (

Εκδόσεις 2302 και μεταγενέστερες

), και όσοι έχουν ήδη ενεργοποιήσει τον κανόνα “Αποκλεισμός όλων των εφαρμογών του Office από τη δημιουργία θυγατρικών διεργασιών” Attack Surface Reduction Rule προστατεύονται από επιθέσεις phishing CVE-2023-36884.

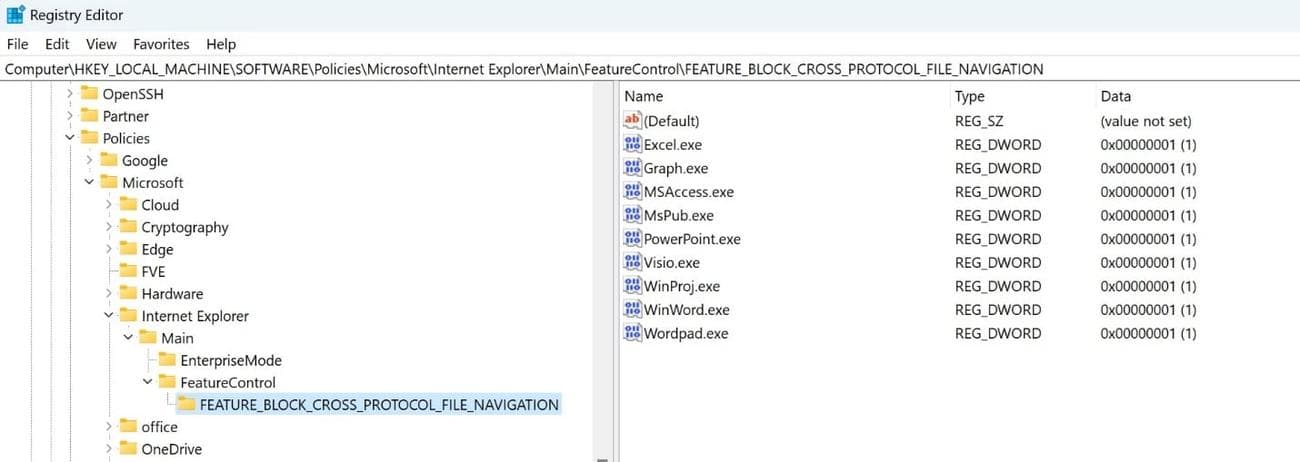

Όσοι δεν χρησιμοποιούν αυτές τις προστασίες μπορούν να προσθέσουν τα ακόλουθα ονόματα διεργασιών στο

FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION

κλειδί μητρώου ως τιμές τύπου REG_DWORD με δεδομένα 1 για την κατάργηση του διανύσματος επίθεσης: Excel.exe, Graph.exe, MSAccess.exe, MSPub.exe, PowerPoint.exe, Visio.exe, WinProj.exe, WinWord.exe, Wordpad. exe.

Ρύθμιση του κλειδιού μητρώου FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION (Microsoft)

Ωστόσο, είναι επίσης σημαντικό να σημειωθεί ότι ενώ η ρύθμιση αυτού του κλειδιού μητρώου θα αποκλείσει τις επιθέσεις CVE-2023-36884, μπορεί επίσης να επηρεάσει τη λειτουργικότητα ορισμένων εφαρμογών του Microsoft Office.

Παρόλο που η κύρια εστίαση του καταλόγου περιστρέφεται γύρω από τις ομοσπονδιακές υπηρεσίες των ΗΠΑ, συνιστάται ιδιαίτερα οι ιδιωτικές εταιρείες να δίνουν προτεραιότητα στην επιδιόρθωση όλων των ευπαθειών που έχουν προστεθεί στον κατάλογο KEV της CISA.

«Αυτά τα είδη τρωτών σημείων είναι συχνοί φορείς επιθέσεων για κακόβουλους φορείς του κυβερνοχώρου και θέτουν σημαντικούς κινδύνους για την ομοσπονδιακή επιχείρηση», CISA

προειδοποίησε

.

Εκμεταλλεύονται Ρώσοι χάκερ σε επιθέσεις phishing του ΝΑΤΟ

Σε μια αναφορά που δημοσιεύθηκε κατά τη διάρκεια της ενημέρωσης κώδικα Τρίτης αυτού του μήνα, η Microsoft επιβεβαίωσε ότι το CVE-2023-36884 zero-days χρησιμοποιήθηκε για στοχευμένες επιθέσεις εναντίον κυβερνητικών φορέων σε ολόκληρη τη Βόρεια Αμερική και την Ευρώπη.

“Η καμπάνια περιλάμβανε την κατάχρηση του CVE-2023-36884, το οποίο περιελάμβανε μια ευπάθεια απομακρυσμένης εκτέλεσης κώδικα που εκμεταλλεύτηκε πριν αποκαλυφθεί στη Microsoft μέσω εγγράφων του Word”, δήλωσε ο Redmond

είπε

.

“Το Storm-0978 (DEV-0978; αναφέρεται επίσης ως RomCom, το όνομα του backdoor τους, από άλλους προμηθευτές) είναι μια ομάδα κυβερνοεγκληματιών με έδρα τη Ρωσία, γνωστή για τη διεξαγωγή ευκαιριακών επιχειρήσεων

ransomware

και εκβιασμών μόνο, καθώς και στοχευμένα διαπιστευτήρια -εκστρατείες συγκέντρωσης πιθανών για υποστήριξη επιχειρήσεων πληροφοριών».

“Η τελευταία καμπάνια του ηθοποιού που εντοπίστηκε τον Ιούνιο του 2023 αφορούσε κατάχρηση του CVE-2023-36884 για να παραδώσει μια κερκόπορτα με ομοιότητες με τη RomCom.”

Σύμφωνα με αναφορές που συνέταξαν ερευνητές από την ομάδα πληροφοριών της BlackBerry και

Η ομάδα αντιμετώπισης έκτακτων περιστατικών υπολογιστών της Ουκρανίας (CERT-UA)

οι επιτιθέμενοι χρησιμοποίησαν κακόβουλα έγγραφα του Office που υποδύονταν την ουκρανική οργάνωση Παγκόσμιου Κογκρέσου για να στοχοποιήσουν οργανισμούς που συμμετείχαν στη Σύνοδο Κορυφής του ΝΑΤΟ στο Βίλνιους.

Μέσα από αυτό το τέχνασμα, ξεγέλασαν με επιτυχία τους στόχους τους για να αναπτύξουν ωφέλιμα φορτία κακόβουλου λογισμικού, τα οποία περιελάμβαναν τον φορτωτή MagicSpell και την κερκόπορτα RomCom.

Η συμμορία του εγκλήματος στον κυβερνοχώρο RomCom ήταν

προηγουμένως συνδεδεμένο

στη λειτουργία Industrial Spy ransomware και τώρα έχει αλλάξει σε ένα νέο στέλεχος ransomware που ονομάζεται

Υπόγειος

. Τον Μάιο του 2022, το MalwareHunterTeam βρήκε επίσης έναν σύνδεσμο προς τη λειτουργία ransomware στην Κούβα, ενώ διερεύνησε τη διεύθυνση ηλεκτρονικού ταχυδρομείου και το αναγνωριστικό TOX σε ένα σημείωμα λύτρων Industrial Spy.