Χάκερ που εκμεταλλεύονται το κρίσιμο σφάλμα πληρωμών του WordPress WooCommerce

Οι χάκερ εκτελούν ευρεία εκμετάλλευση μιας κρίσιμης προσθήκης WooCommerce Payments για να αποκτήσουν τα προνόμια οποιουδήποτε χρήστη, συμπεριλαμβανομένων των διαχειριστών, σε ευάλωτη εγκατάσταση WordPress.

Το WooCommerce Payments είναι μια πολύ δημοφιλής προσθήκη WordPress που επιτρέπει στους ιστότοπους να δέχονται πιστωτικές και χρεωστικές κάρτες ως πληρωμή στα καταστήματα WooCommerce. Σύμφωνα με

WordPress

το πρόσθετο χρησιμοποιείται σε περισσότερες από 600.000 ενεργές εγκαταστάσεις.

Στις 23 Μαρτίου 2023, η

κυκλοφόρησαν προγραμματιστές

έκδοση 5.6.2 για τη διόρθωση της κρίσιμης ευπάθειας με βαθμολογία 9.8 που παρακολουθείται ως CVE-2023-28121. Το ελάττωμα επηρεάζει τις εκδόσεις της προσθήκης WooCommerce Payment 4.8.0 και νεότερες, καθώς επιδιορθώνεται στις εκδόσεις 4.8.2, 4.9.1, 5.0.4, 5.1.3, 5.2.2, 5.3.1, 5.4.1, 5.5.2 , 5.6.2 και νεότερη έκδοση.

Καθώς η ευπάθεια επιτρέπει σε οποιονδήποτε απομακρυσμένο χρήστη να μιμηθεί έναν διαχειριστή και να αναλάβει τον πλήρη έλεγχο ενός ιστότοπου WordPress, η Automattic force εγκατέστησε την επιδιόρθωση ασφαλείας των εγκαταστάσεων WordPress χρησιμοποιώντας την προσθήκη.

Εκείνη την εποχή, το WooCommerce είπε ότι δεν υπήρχε γνωστή ενεργή εκμετάλλευση της ευπάθειας, αλλά οι ερευνητές προειδοποίησαν ότι λόγω της κρίσιμης φύσης του σφάλματος, πιθανότατα θα δούμε εκμετάλλευση στο μέλλον.

Το ελάττωμα χρησιμοποιείται ενεργά

Αυτό το μήνα, οι ερευνητές της RCE

Security

ανέλυσαν το σφάλμα και κυκλοφόρησαν ένα

τεχνικό ιστολόγιο

σχετικά με την ευπάθεια CVE-2023-28121 και πώς μπορεί να εκμεταλλευτεί.

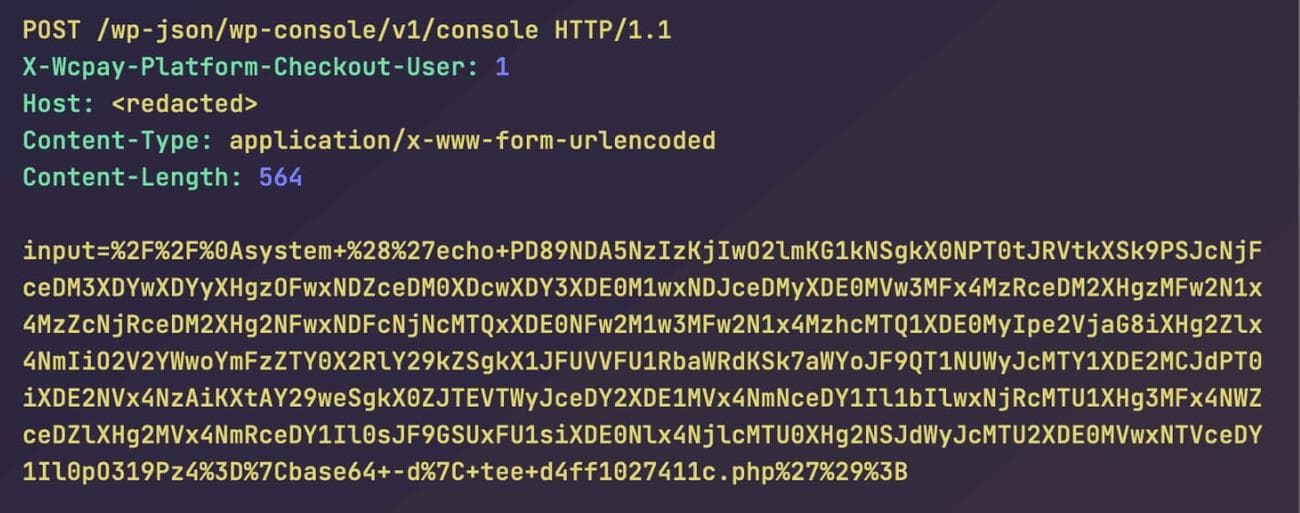

Οι ερευνητές εξηγούν ότι οι εισβολείς μπορούν απλώς να προσθέσουν ένα «

X-WCPAY-PLATFORM-CHECKOUT-USER

κεφαλίδα αιτήματος και ορίστε την στο αναγνωριστικό χρήστη του λογαριασμού που επιθυμούν να μιμηθούν.

Όταν το WooCommerce Payments δει αυτήν την κεφαλίδα, θα χειριστεί το αίτημα σαν να προέρχεται από το καθορισμένο αναγνωριστικό χρήστη, συμπεριλαμβανομένων όλων των προνομίων του χρήστη.

Ως μέρος της ανάρτησης ιστολογίου, η RCE Security κυκλοφόρησε ένα proof-of-concept exploit που χρησιμοποιεί αυτό το ελάττωμα για να δημιουργήσει έναν νέο χρήστη διαχειριστή σε ευάλωτους ιστότοπους WordPress, διευκολύνοντας τους παράγοντες απειλών να αναλάβουν τον πλήρη έλεγχο του ιστότοπου.

Χρησιμοποιώντας το exploit για τη δημιουργία του “hacked” λογαριασμού διαχειριστή

Πηγή: RCE Security

Σήμερα, η εταιρεία ασφαλείας WordPress Wordfence προειδοποίησε ότι οι παράγοντες απειλών εκμεταλλεύονται αυτήν την ευπάθεια σε μια τεράστια καμπάνια που στοχεύει πάνω από 157.000 ιστότοπους μέχρι το Σάββατο.

«Μεγάλης κλίμακας επιθέσεις κατά της ευπάθειας, στις οποίες ανατέθηκε το CVE-2023-28121, ξεκίνησαν την Πέμπτη 14 Ιουλίου 2023 και συνεχίστηκαν το Σαββατοκύριακο, κορυφώνοντας τις 1,3 εκατομμύρια επιθέσεις εναντίον 157.000 τοποθεσιών το Σάββατο, 16 Ιουλίου 2023», εξηγεί.

Wordfence

.

Το Wordfence λέει ότι οι φορείς απειλών χρησιμοποιούν το exploit για να το εγκαταστήσουν

Πρόσθετο WP Console

ή δημιουργήστε λογαριασμούς διαχειριστή στη στοχευμένη συσκευή.

Για τα συστήματα στα οποία εγκαταστάθηκε το WP Console, οι παράγοντες απειλών χρησιμοποίησαν το πρόσθετο για να εκτελέσουν κώδικα PHP που εγκαθιστά ένα πρόγραμμα μεταφόρτωσης αρχείων στον διακομιστή που μπορεί να χρησιμοποιηθεί ως κερκόπορτα ακόμα και μετά την επιδιόρθωση της ευπάθειας.;

Εκμεταλλευτείτε για να απορρίψετε ένα αρχείο PHP που έχει ανέβει σε ιστότοπους WordPress

Πηγή: Wordfence

Το Wordfence λέει ότι έχουν δει άλλους εισβολείς να χρησιμοποιούν το exploit για να δημιουργήσουν λογαριασμούς διαχειριστή με τυχαίους κωδικούς πρόσβασης.

Για τη σάρωση για ευάλωτους ιστότοπους WordPress, οι φορείς απειλών προσπαθούν να αποκτήσουν πρόσβαση στο αρχείο ‘/wp-content/plugins/woocommerce-payments/readme.txt’ και, εάν υπάρχει, εκμεταλλεύονται το ελάττωμα.

Οι ερευνητές έχουν μοιραστεί επτά διευθύνσεις IP που είναι υπεύθυνες για αυτές τις επιθέσεις, με τη διεύθυνση IP 194.169.175.93 που σαρώνει 213.212 τοποθεσίες.

Το BleepingComputer έχει δει παρόμοια δραστηριότητα στα αρχεία καταγραφής πρόσβασής μας, ξεκινώντας από τις 12 Ιουλίου.

Λόγω της ευκολίας με την οποία μπορεί να γίνει εκμετάλλευση του CVE-2023-28121, συνιστάται ανεπιφύλακτα όλοι οι ιστότοποι που χρησιμοποιούν την προσθήκη WooCommerce Payment να διασφαλίζουν ότι οι εγκαταστάσεις τους είναι ενημερωμένες.

Εάν δεν έχετε ενημερώσει την εγκατάστασή σας πρόσφατα, συνιστάται επίσης οι διαχειριστές του ιστότοπου να σαρώνουν τους ιστότοπούς τους για ασυνήθιστα αρχεία PHP και ύποπτους λογαριασμούς διαχειριστή και να διαγράφουν όποιον βρεθεί.