Γνωρίστε τον Akira — Μια νέα λειτουργία ransomware που στοχεύει την επιχείρηση

Related Posts

Η νέα λειτουργία Akira ransomware έχει δημιουργήσει σιγά-σιγά μια λίστα με θύματα καθώς παραβιάζουν τα εταιρικά δίκτυα παγκοσμίως, κρυπτογραφούν αρχεία και στη συνέχεια ζητούν λύτρα εκατομμυρίων δολαρίων.

Ξεκίνησε τον Μάρτιο του 2023, ο Akira ισχυρίζεται ότι έχει ήδη πραγματοποιήσει επιθέσεις σε δεκαέξι εταιρείες. Αυτές οι εταιρείες δραστηριοποιούνται σε διάφορους κλάδους, συμπεριλαμβανομένης της εκπαίδευσης, των χρηματοοικονομικών, του real estate, της μεταποίησης και της παροχής συμβουλών.

Ενώ ήταν ένα άλλο ransomware με το όνομα Akira

κυκλοφόρησε το 2017

δεν πιστεύεται ότι αυτές οι λειτουργίες σχετίζονται.

Ο κρυπτογραφητής Akira

Ένα δείγμα του ransomware Akira ανακαλύφθηκε από

MalwareHunterTeam

ο οποίος μοιράστηκε ένα δείγμα με το BleepingComputer για να μπορέσουμε να το αναλύσουμε.

Όταν εκτελεστεί, το Akira θα διαγράψει τα σκιώδη αντίγραφα τόμου των Windows στη συσκευή εκτελώντας την ακόλουθη εντολή PowerShell:

powershell.exe -Command "Get-WmiObject Win32_Shadowcopy | Remove-WmiObject"

Στη συνέχεια, το ransomware θα προχωρήσει στην κρυπτογράφηση αρχείων που περιέχουν τις ακόλουθες επεκτάσεις αρχείων:

.accdb, .accde, .accdc, .accdt, .accdr, .adb, .accft, .adf, .ade, .arc, .adp, .alf, .ora, .btr, .ask, .cat, .bdf, .ckp, .cdb, .cpd, .cma, .dad, .dacpac, .daschema, .dadiagrams, .db-shm, .db-wal, .dbf, .dbc, .dbt, .dbs, .dbx, .dbv, .dct, .dcb, .ddl, .dcx, .dlis, .dsk, .dqy, .dtsx, .dsn, .eco, .dxl, .edb, .ecx, .exb, .epim, .fdb, .fcd, .fmp, .fic, .fmpsl, .fmp12, .fol, .fpt, .gdb, .frm, .gwi, .grdb, .his, .hdb, .idb, .itdb, .ihx, .jet, .itw, .kdb, .jtx, .kexic, .kexi, .lgc, .kexis, .maf, .lwx, .mar, .maq, .mav, .mas, .mdf, .mdb, .mrg, .mpd, .mwb, .mud, .ndf, .myd, .nrmlib, .nnt, .nsf, .nyf, .nwdb, .oqy, .odb, .owc, .orx, .pdb, .pan, .pnz, .pdm, .qvd, .qry, .rctd, .rbf, .rodx, .rod, .rsd, .rpd, .sbf, .sas7bdat, .sdb, .scx, .sdf, .sdc, .spq, .sis, .sqlite, .sql, .sqlitedb, .sqlite3, .temx, .tps, .tmd, .trm, .trc, .udl, .udb, .usr, .vpd, .vis, .wdb, .vvv, .wrk, .wmdb, .xld, .xdb, .abcddb, .xmlff, .abx, .abs, .adn, .accdw, .icg, .hjt, .kdb, .icr, .maw, .lut, .mdt, .mdn, .vhd, .vdi, .pvm, .vmdk, .vmsn, .vmem, .nvram, .vmsd, .raw, .vmx, .subvol, .qcow2, .vsv, .bin, .vmrs, .avhd, .avdx, .vhdx, .iso, .vmcxΚατά την κρυπτογράφηση, ο κρυπτογραφητής θα παρακάμψει τα αρχεία που βρίσκονται στον Κάδο Ανακύκλωσης, στους φακέλους Πληροφορίες Όγκου Συστήματος, Εκκίνηση, ProgramData και Windows. Θα αποφύγει επίσης την κρυπτογράφηση των αρχείων συστήματος των Windows με επεκτάσεις αρχείων .exe, .lnk, .dll, .msi και .sys.

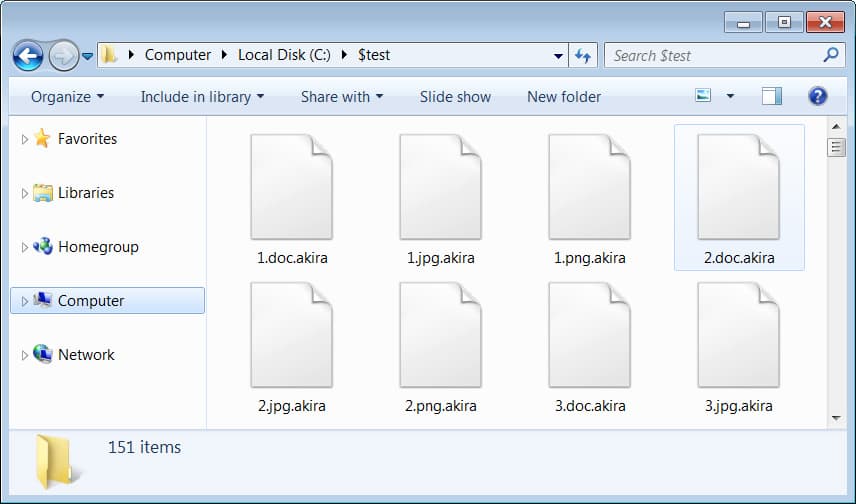

Κατά την κρυπτογράφηση αρχείων, το ransomware κρυπτογραφεί αρχεία και προσαρτά τα

.akira

η επέκταση θα προστεθεί στο όνομα του αρχείου.

Για παράδειγμα, ένα αρχείο με το όνομα 1.doc θα κρυπτογραφηθεί και θα μετονομαστεί σε 1.doc.akira, όπως φαίνεται στον κρυπτογραφημένο φάκελο παρακάτω.

Αρχεία κρυπτογραφημένα από τον Akira

Πηγή: BleepingComputer

Ο Akira χρησιμοποιεί επίσης το

Windows Restart Manager

API για το κλείσιμο διεργασιών ή τον τερματισμό των υπηρεσιών των Windows που μπορεί να διατηρούν ένα αρχείο ανοιχτό και να εμποδίζουν την κρυπτογράφηση.

Κάθε φάκελος υπολογιστή θα περιέχει ένα σημείωμα λύτρων με το όνομα

akira_readme.txt

που περιλαμβάνει πληροφορίες για το τι συνέβη στα αρχεία ενός θύματος και συνδέσμους προς τον ιστότοπο διαρροής δεδομένων Akira και τον ιστότοπο διαπραγματεύσεων.

“Όσον αφορά τα δεδομένα σας, εάν αποτύχουμε να συμφωνήσουμε, θα προσπαθήσουμε να πουλήσουμε προσωπικές πληροφορίες/εμπορικά μυστικά/βάσεις δεδομένων/πηγαίους κώδικες – γενικά μιλώντας, οτιδήποτε έχει αξία στη σκοτεινή αγορά – σε πολλούς παράγοντες απειλής. Στη συνέχεια, όλοι οι αυτό θα δημοσιευτεί στο ιστολόγιό μας», απειλεί το σημείωμα λύτρων Akira.

Σημείωμα λύτρων Akira

Πηγή: BleepingComputer

Κάθε θύμα έχει έναν μοναδικό κωδικό διαπραγμάτευσης που εισάγεται στον ιστότοπο Tor του ηθοποιού απειλής. Σε αντίθεση με πολλές άλλες λειτουργίες ransomware, αυτός ο ιστότοπος διαπραγμάτευσης περιλαμβάνει απλώς ένα σύστημα συνομιλίας που το θύμα μπορεί να χρησιμοποιήσει για να διαπραγματευτεί με τη συμμορία ransomware.

Ιστότοπος πληρωμών Akira Tor

Πηγή: BleepingComputer

Ιστότοπος διαρροής δεδομένων που χρησιμοποιείται για εκβιασμό θυμάτων

Όπως και άλλες λειτουργίες ransomware, το Akira θα παραβιάσει ένα εταιρικό δίκτυο και θα εξαπλωθεί πλευρικά σε άλλες συσκευές. Μόλις οι φορείς απειλών αποκτήσουν διαπιστευτήρια διαχειριστή τομέα των Windows, θα αναπτύξουν το ransomware σε όλο το δίκτυο.

Ωστόσο, πριν από την κρυπτογράφηση αρχείων, οι φορείς απειλών θα κλέψουν εταιρικά δεδομένα για μόχλευση στις απόπειρες εκβιασμού τους, προειδοποιώντας τα θύματα ότι θα δημοσιοποιηθούν εάν δεν πληρωθούν λύτρα.

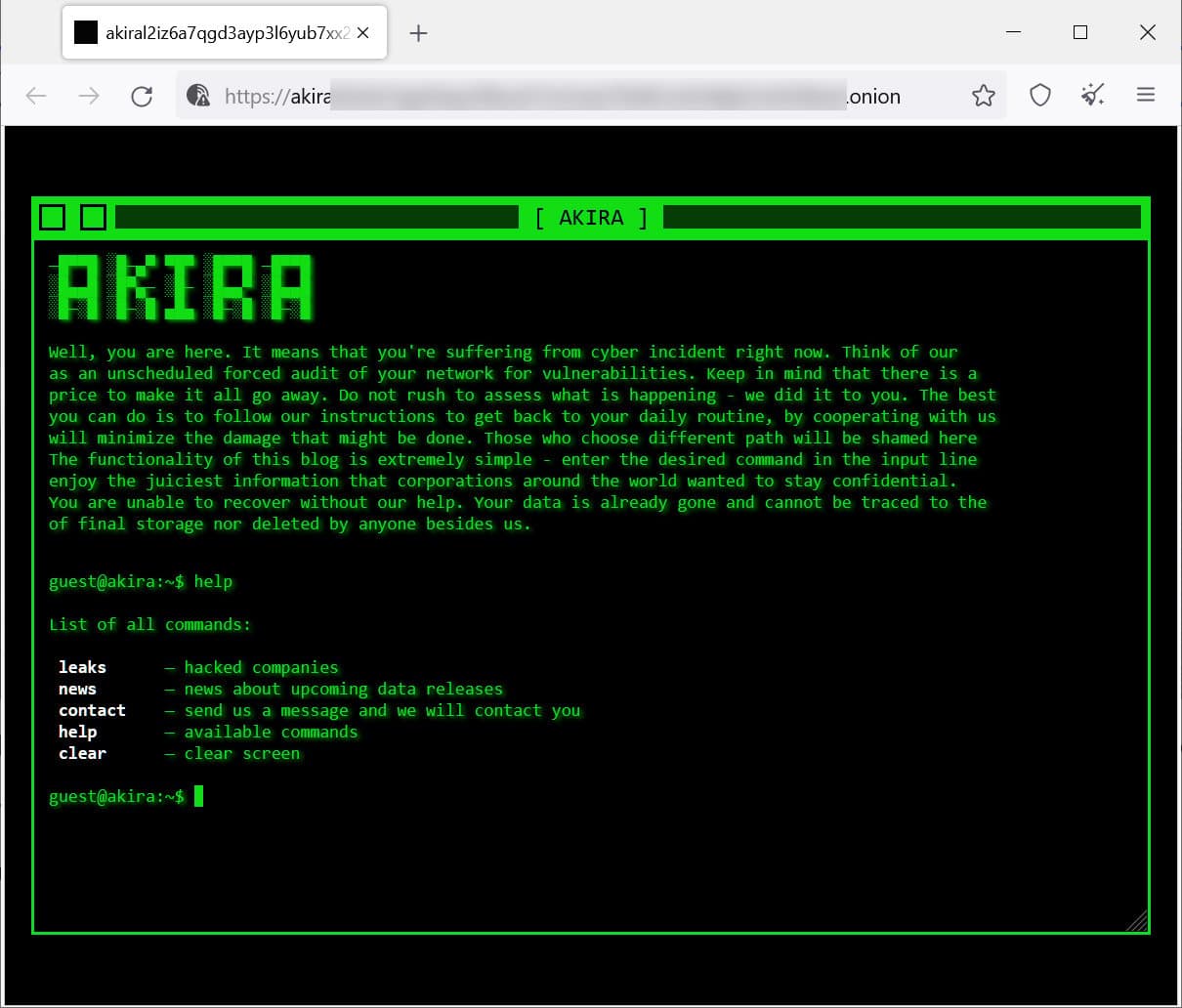

Η συμμορία Akira κατέβαλε μεγάλη προσπάθεια στον ιστότοπο διαρροής δεδομένων, δίνοντάς του μια ρετρό εμφάνιση όπου οι επισκέπτες μπορούν να πλοηγηθούν πληκτρολογώντας εντολές, όπως φαίνεται παρακάτω.

Ιστότοπος διαρροής δεδομένων Akira

Πηγή: BleepingComputer

Τη στιγμή που γράφονται αυτές οι γραμμές, η Akira διέρρευσε τα δεδομένα για τέσσερα θύματα στον ιστότοπο διαρροής δεδομένων τους, με το μέγεθος των δεδομένων που διέρρευσαν να κυμαίνεται από 5,9 GB για μια εταιρεία έως 259 GB για μια άλλη.

Από τις διαπραγματεύσεις που είδαν το BleepingComputer, η συμμορία ransomware απαιτεί λύτρα που κυμαίνονται από 200.000 $ έως εκατομμύρια δολάρια.

Είναι επίσης πρόθυμοι να μειώσουν τις απαιτήσεις για λύτρα για εταιρείες που δεν χρειάζονται αποκρυπτογράφηση και θέλουν απλώς να αποτρέψουν τη διαρροή κλεμμένων δεδομένων.

Το ransomware αναλύεται επί του παρόντος για αδυναμίες και η BleepingComputer δεν συμβουλεύει τα θύματα να πληρώσουν τα λύτρα μέχρι να προσδιοριστεί εάν ένας δωρεάν αποκρυπτογραφητής μπορεί να ανακτήσει αρχεία δωρεάν.