Το νέο Cactus ransomware κρυπτογραφείται για να αποφύγει την προστασία από ιούς

Related Posts

Μια νέα λειτουργία ransomware που ονομάζεται Cactus εκμεταλλεύεται ευπάθειες σε συσκευές VPN για αρχική πρόσβαση σε δίκτυα «μεγάλων εμπορικών οντοτήτων».

Η επιχείρηση ransomware Cactus είναι ενεργή τουλάχιστον από τον Μάρτιο και αναζητά μεγάλες πληρωμές από τα θύματά της.

Ενώ ο νέος παράγοντας απειλών υιοθέτησε τη συνήθη τακτική που παρατηρείται στις επιθέσεις ransomware – κρυπτογράφηση αρχείων και κλοπή δεδομένων – πρόσθεσε τη δική του πινελιά για να αποφύγει τον εντοπισμό.

Περιστροφή κρυπτογραφημένης διαμόρφωσης

Ερευνητές στην εταιρεία εταιρικών ερευνών και συμβούλων κινδύνου Kroll πιστεύουν ότι η Cactus αποκτά αρχική πρόσβαση στο δίκτυο των θυμάτων εκμεταλλευόμενος γνωστές ευπάθειες στις συσκευές VPN Fortinet.

Η αξιολόγηση βασίζεται στην παρατήρηση ότι σε όλα τα περιστατικά που διερευνήθηκαν ο χάκερ περιστρεφόταν μέσα από έναν διακομιστή VPN με λογαριασμό υπηρεσίας VPN.

Αυτό που ξεχωρίζει το Cactus από άλλες λειτουργίες είναι η χρήση κρυπτογράφησης για την προστασία του δυαδικού ransomware. Ο ηθοποιός χρησιμοποιεί ένα σενάριο δέσμης για να αποκτήσει το δυαδικό αρχείο κρυπτογράφησης χρησιμοποιώντας το 7-Zip.

Το αρχικό αρχείο ZIP αφαιρείται και το δυαδικό αναπτύσσεται με μια συγκεκριμένη σημαία που του επιτρέπει να εκτελεστεί. Η όλη διαδικασία είναι ασυνήθιστη και οι ερευνητές ότι αυτό γίνεται για να αποτρέψουν τον εντοπισμό του κρυπτογραφητή ransomware.

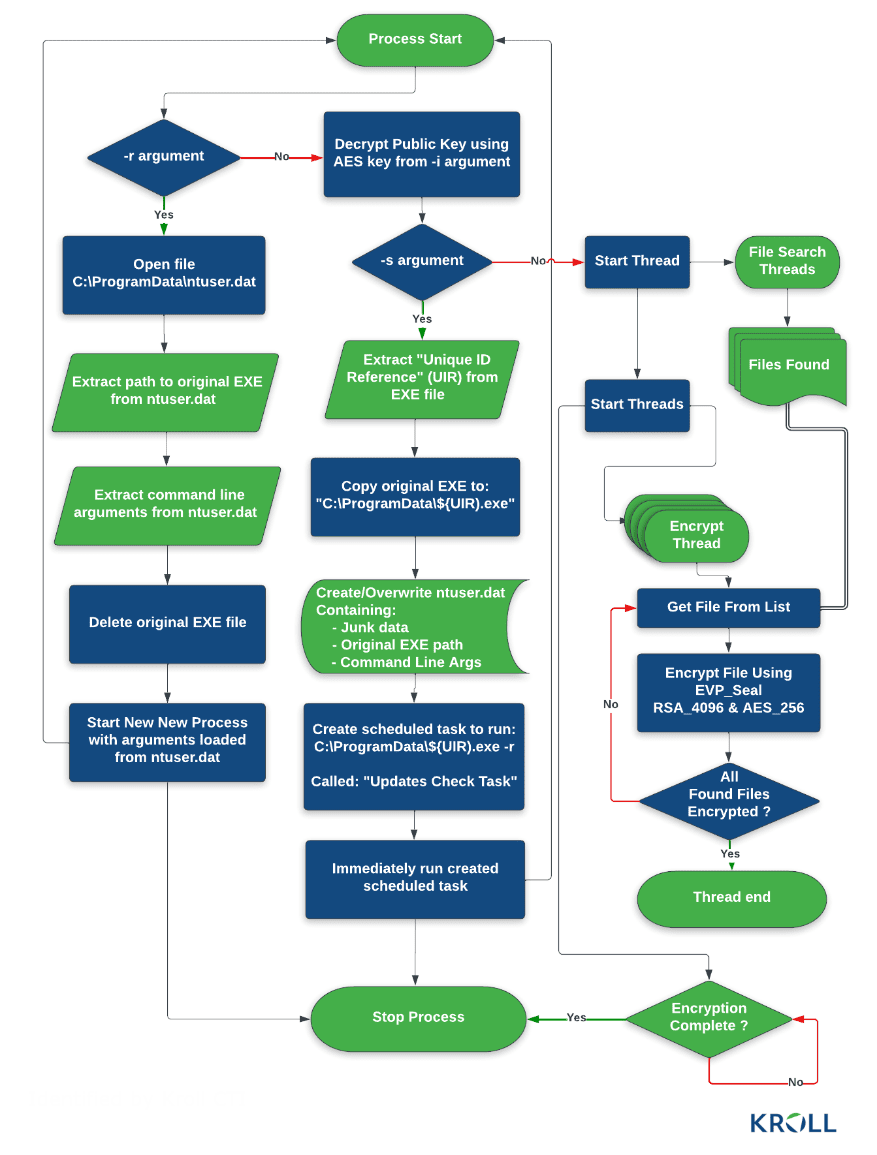

Σε μια τεχνική έκθεση, οι ερευνητές του Kroll εξηγούν ότι υπάρχουν τρεις κύριοι τρόποι εκτέλεσης, ο καθένας επιλεγμένος με τη χρήση ενός συγκεκριμένου διακόπτη γραμμής εντολών: εγκατάσταση (

-μικρό

), ανάγνωση διαμόρφωσης (

-r

), και κρυπτογράφηση (

-Εγώ

).

ο

-μικρό

και

-r

τα ορίσματα επιτρέπουν στους παράγοντες απειλής να ρυθμίσουν την επιμονή και να αποθηκεύσουν δεδομένα σε α

C:ProgramDatantuser.dat

αρχείο που διαβάζεται αργότερα από τον κρυπτογράφηση όταν εκτελείται με το

-r

όρισμα γραμμής εντολών.

Ωστόσο, για να είναι δυνατή η κρυπτογράφηση του αρχείου, πρέπει να παρέχεται ένα μοναδικό κλειδί AES που είναι γνωστό μόνο στους εισβολείς χρησιμοποιώντας το

-Εγώ

όρισμα γραμμής εντολών.

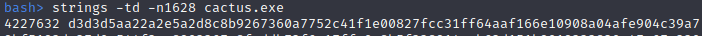

Αυτό το κλειδί είναι απαραίτητο για την αποκρυπτογράφηση του αρχείου διαμόρφωσης του ransomware και του δημόσιου κλειδιού RSA που απαιτείται για την κρυπτογράφηση αρχείων. Είναι διαθέσιμο ως συμβολοσειρά HEX με σκληρό κώδικα στο δυαδικό σύστημα κρυπτογράφησης.

Δεκαεξαδική συμβολοσειρά για κρυπτογραφημένη διαμόρφωση ransomware Cactus

πηγή: Kroll

Η αποκωδικοποίηση της συμβολοσειράς HEX παρέχει ένα κομμάτι κρυπτογραφημένων δεδομένων που ξεκλειδώνει με το κλειδί AES.

«Το CACTUS ουσιαστικά κρυπτογραφεί τον εαυτό του, καθιστώντας τον πιο δύσκολο τον εντοπισμό και βοηθώντας το να αποφύγει τα εργαλεία προστασίας από ιούς και την παρακολούθηση δικτύου», είπε η Laurie Iacono, Associate Managing Director for Cyber Risk στην Kroll, στο Bleeping Computer.

Εκτέλεση του δυαδικού με το σωστό κλειδί για το

-Εγώ

Η παράμετρος (κρυπτογράφηση) ξεκλειδώνει τις πληροφορίες και επιτρέπει στο κακόβουλο λογισμικό να αναζητήσει αρχεία και να ξεκινήσει μια διαδικασία κρυπτογράφησης πολλαπλών νημάτων.

Οι ερευνητές του Kroll παρείχαν το παρακάτω διάγραμμα για να εξηγήσουν καλύτερα τη διαδικασία δυαδικής εκτέλεσης του Cactus σύμφωνα με την επιλεγμένη παράμετρο.

Ροή δυαδικής εκτέλεσης ransomware Cactus

πηγή: Kroll

Ειδικός ransomware

Michael Gillespie

ανέλυσε επίσης τον τρόπο με τον οποίο η Cactus κρυπτογραφεί δεδομένα και είπε στο BleepingComputer ότι το κακόβουλο λογισμικό χρησιμοποιεί πολλαπλές επεκτάσεις για τα αρχεία που στοχεύει, ανάλογα με την κατάσταση επεξεργασίας.

Κατά την προετοιμασία ενός αρχείου για κρυπτογράφηση, το Cactus αλλάζει την επέκτασή του σε .CTS0. Μετά την κρυπτογράφηση, η επέκταση γίνεται .CTS1.

Ωστόσο, ο Gillespie εξήγησε ότι το Cactus μπορεί επίσης να έχει μια “γρήγορη λειτουργία”, η οποία μοιάζει με ένα ελαφρύ πέρασμα κρυπτογράφησης. Η εκτέλεση του κακόβουλου λογισμικού σε γρήγορη και κανονική λειτουργία έχει ως αποτέλεσμα τη διαδοχική κρυπτογράφηση του ίδιου αρχείου δύο φορές και την προσθήκη μιας νέας επέκτασης μετά από κάθε διαδικασία (π.χ. .CTS1.CTS7).

Ο Kroll παρατήρησε ότι ο αριθμός στο τέλος της επέκτασης .CTS διέφερε σε πολλαπλά περιστατικά που αποδίδονταν στο Cactus ransomware.

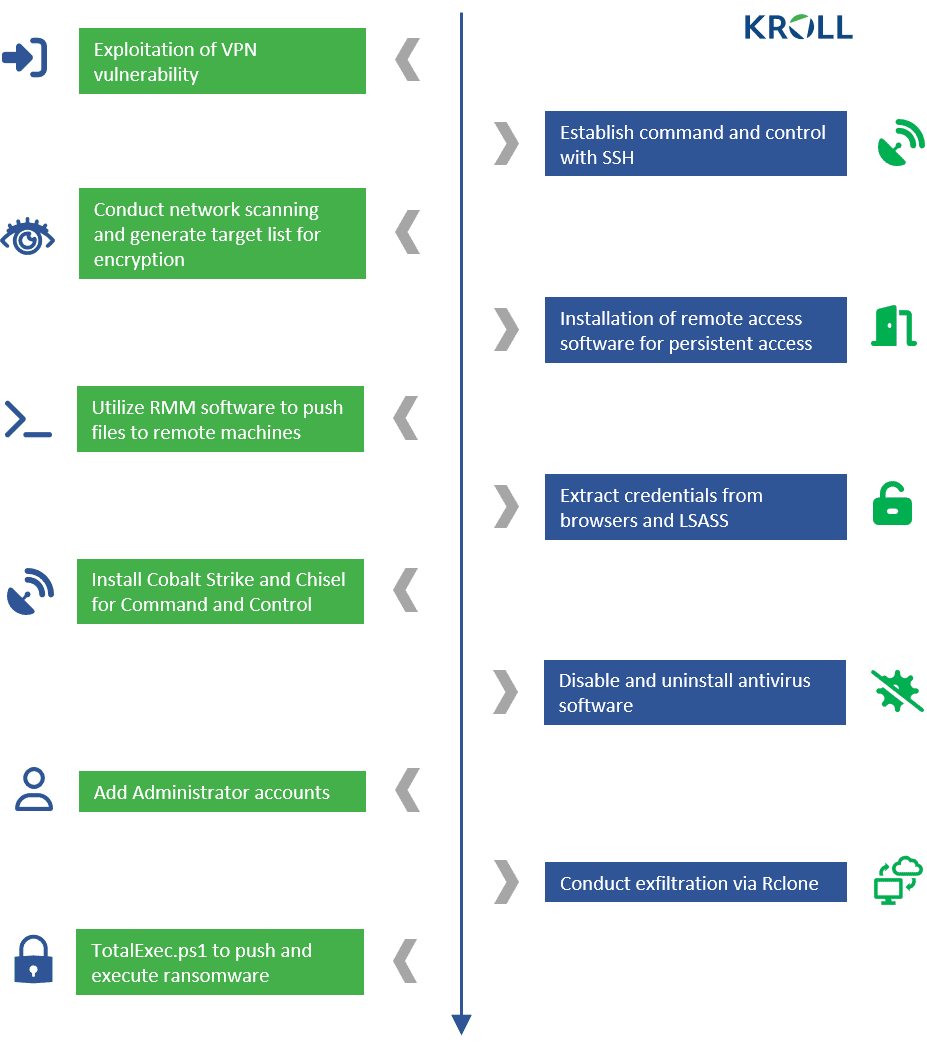

TTP ransomware Cactus

Μόλις μπει στο δίκτυο, ο παράγοντας απειλής χρησιμοποίησε μια προγραμματισμένη εργασία για μόνιμη πρόσβαση χρησιμοποιώντας μια κερκόπορτα SSH προσβάσιμη από τον διακομιστή εντολών και ελέγχου (C2).

Σύμφωνα με τους ερευνητές της Kroll, η Cactus βασίστηκε στο SoftPerfect Network Scanner (netscan) για να αναζητήσει ενδιαφέροντες στόχους στο δίκτυο.

Για βαθύτερη αναγνώριση, ο εισβολέας χρησιμοποίησε εντολές PowerShell για να απαριθμήσει τελικά σημεία, να αναγνωρίσει λογαριασμούς χρηστών προβάλλοντας επιτυχημένες συνδέσεις στο Windows Event Viewer και ping σε απομακρυσμένους κεντρικούς υπολογιστές.

Οι ερευνητές ανακάλυψαν επίσης ότι το ransomware Cactus χρησιμοποίησε μια τροποποιημένη παραλλαγή του

PSnmap ανοιχτού κώδικα

Εργαλείο, το οποίο είναι ισοδύναμο του PowerShell του

nmap

δικτυακός σαρωτής.

Για την εκτόξευση διαφόρων εργαλείων που απαιτούνται για την επίθεση, οι ερευνητές λένε ότι το ransomware Cactus δοκιμάζει πολλαπλές μεθόδους απομακρυσμένης πρόσβασης μέσω νόμιμων εργαλείων (π.χ. Splashtop, AnyDesk, SuperOps RMM) μαζί με το Cobalt Strike και το εργαλείο μεσολάβησης Go-based

Σμίλη

.

Οι ερευνητές του Kroll λένε ότι μετά την κλιμάκωση των προνομίων σε ένα μηχάνημα, οι χειριστές Cactus εκτελούν ένα σενάριο δέσμης που απεγκαθιστά τα πιο συχνά χρησιμοποιούμενα προϊόντα προστασίας από ιούς.

Όπως οι περισσότερες λειτουργίες ransomware, το Cactus κλέβει επίσης δεδομένα από το θύμα. Για αυτήν τη διαδικασία, ο παράγοντας απειλών χρησιμοποιεί το εργαλείο Rclone για να μεταφέρει αρχεία απευθείας στο χώρο αποθήκευσης cloud.

Μετά την εξαγωγή δεδομένων, οι χάκερ χρησιμοποίησαν ένα σενάριο PowerShell που ονομάζεται TotalExec, που εμφανίζεται συχνά σε επιθέσεις ransomware BlackBasta, για να αυτοματοποιήσουν την ανάπτυξη της διαδικασίας κρυπτογράφησης.

Ο Gillespie μας είπε ότι η ρουτίνα κρυπτογράφησης στις επιθέσεις ransomware Cactus είναι μοναδική. Παρά το γεγονός αυτό, δεν φαίνεται να είναι ιδιαίτερη για το Cactus καθώς μια παρόμοια διαδικασία κρυπτογράφησης υιοθετήθηκε πρόσφατα από τη συμμορία ransomware BlackBasta.

Τακτικές, τεχνικές και διαδικασίες ransomware Cactus

πηγή: Kroll

Προς το παρόν δεν υπάρχουν δημόσιες πληροφορίες σχετικά με τα λύτρα που απαιτεί η Cactus από τα θύματά της, αλλά η BleepingComputer έχει ενημερωθεί από μια πηγή ότι είναι εκατομμύρια.

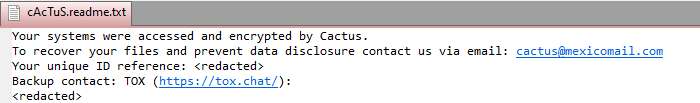

Ακόμα κι αν οι χάκερ κλέβουν δεδομένα από τα θύματα, φαίνεται ότι δεν έχουν δημιουργήσει ιστότοπο διαρροής όπως άλλες λειτουργίες ransomware που εμπλέκονται σε διπλό εκβιασμό.

Ωστόσο, ο ηθοποιός απειλεί τα θύματα με τη δημοσίευση των κλεμμένων αρχείων, εκτός και αν πληρωθούν. Αυτό αναφέρεται ρητά στο σημείωμα λύτρων:

Σημείωμα λύτρων για κάκτους απειλεί με δημοσίευση κλεμμένων δεδομένων

πηγή: Kroll

Εκτενείς λεπτομέρειες σχετικά με την επιχείρηση Cactus, τα θύματα που στοχεύουν και εάν οι χάκερ κρατήσουν τον λόγο τους και παρέχουν έναν αξιόπιστο αποκρυπτογραφητή εάν πληρωθούν, δεν είναι διαθέσιμες αυτήν τη στιγμή.

Αυτό που είναι ξεκάθαρο είναι ότι οι μέχρι τώρα εισβολές των χάκερ πιθανότατα μόχλευσαν τα τρωτά σημεία στη συσκευή Fortinet VPN και ακολουθούν την τυπική προσέγγιση διπλού εκβιασμού κλέβοντας δεδομένα πριν την κρυπτογραφήσουν.

Η εφαρμογή των πιο πρόσφατων ενημερώσεων λογισμικού από τον προμηθευτή, η παρακολούθηση του δικτύου για εργασίες εξαγωγής μεγάλων δεδομένων και η γρήγορη απόκριση θα πρέπει να προστατεύουν από τα τελικά και πιο επιζήμια στάδια μιας επίθεσης ransomware.