Η παραβίαση του JumpCloud εντοπίζεται σε κρατικούς χάκερ της Βόρειας Κορέας

Σύμφωνα με ερευνητές ασφαλείας του SentinelOne και του CrowdStrike, η εταιρεία επιχειρηματικού λογισμικού που εδρεύει στις ΗΠΑ, JumpCloud, παραβιάστηκε από βορειοκορεάτες χάκερ της Lazarus Group.

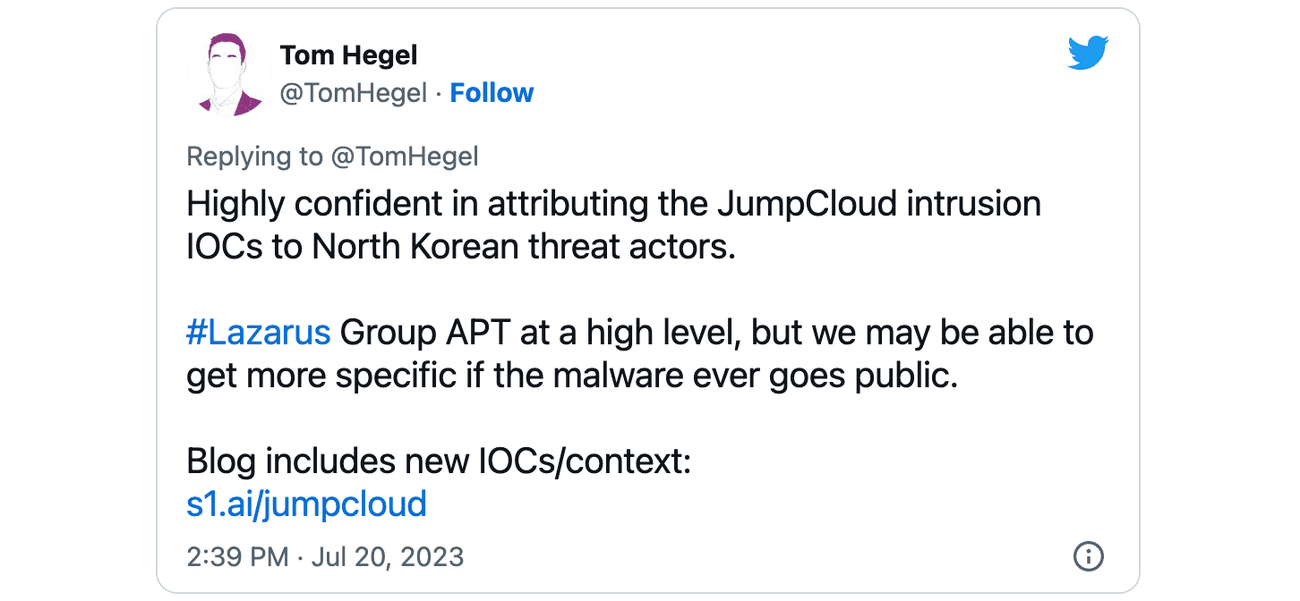

Σε μια έκθεση που δημοσιεύθηκε την Πέμπτη, ο ανώτερος ερευνητής απειλών SentinelOne Tom Hegel

συνέδεσε την ομάδα απειλών της Βόρειας Κορέας με το χακάρισμα του JumpCloud

με βάση πολλαπλούς δείκτες συμβιβασμού που μοιράστηκε η εταιρεία σε μια πρόσφατη αναφορά συμβάντων.

«Εξετάζοντας τους πρόσφατα δημοσιευμένους δείκτες συμβιβασμού, συσχετίζουμε το σύμπλεγμα δραστηριότητας απειλών με ένα APT που χρηματοδοτείται από το κράτος της Βόρειας Κορέας», δήλωσε ο Χέγκελ.

“Οι ΔΟΕ συνδέονται με μια μεγάλη ποικιλία δραστηριοτήτων που αποδίδουμε στη ΛΔΚ, συνολικά με επίκεντρο την προσέγγιση στόχευσης της εφοδιαστικής αλυσίδας που παρατηρήθηκε σε προηγούμενες καμπάνιες.”

Η εταιρεία κυβερνοασφάλειας CrowdStrike επισήμανε επίσης επισήμως το Labyrinth Chollima (η δραστηριότητα του οποίου επικαλύπτεται με αυτή των Lazarus Group, ZINC και Black Artemis) ως τη συγκεκριμένη ομάδα

hacking

της Βόρειας Κορέας πίσω από την παραβίαση με βάση στοιχεία που βρέθηκαν κατά τη διερεύνηση της επίθεσης σε συνεργασία με το JumpCloud.

“Ένας από τους κύριους στόχους τους ήταν η δημιουργία εσόδων για το καθεστώς. Δεν νομίζω ότι αυτή είναι η τελευταία που θα δούμε επιθέσεις στην αλυσίδα εφοδιασμού της Βόρειας Κορέας φέτος”, αντιπρόεδρος της CrowdStrike για τις υπηρεσίες πληροφοριών Adam Meyers

είπε στο Reuters

.

Αυτή η ομάδα hacking δραστηριοποιείται για πάνω από μια δεκαετία, τουλάχιστον από το 2009, και είναι γνωστή για επιθέσεις εναντίον στόχων υψηλού προφίλ παγκοσμίως, συμπεριλαμβανομένων τραπεζών, κυβερνητικών υπηρεσιών και οργανισμών μέσων ενημέρωσης.

Το FBI συνέδεσε τους επιτιθέμενους του Ομίλου Lazarus με την παραβίαση της γέφυρας δικτύου Ronin του Axie Infinity, τη μεγαλύτερη εισβολή κρυπτονομισμάτων που έγινε ποτέ, η οποία τους επέτρεψε να κλέψουν ένα ρεκόρ 620 εκατομμυρίων δολαρίων στο

Ethereum

.

Τον Απρίλιο, η Mandiant είπε ότι μια άλλη βορειοκορεατική ομάδα απειλών που παρακολουθείται ως UNC4736 βρισκόταν πίσω από την επίθεση στην αλυσίδα εφοδιασμού που έπληξε την εταιρεία VoIP 3CX τον Μάρτιο. Το UNC4736 σχετίζεται με τον Όμιλο Lazarus πίσω από την Operation AppleJeus, ο οποίος συνδέθηκε από την

Google

TAG με τον συμβιβασμό του ιστότοπου της Trading Technologies, του προγραμματιστή 3CX.

Το JumpCloud επιβεβαιώνει το hack από την ομάδα APT

Στις 27 Ιουνίου, το JumpCloud ανακάλυψε ένα περιστατικό όπου «ένας εξελιγμένος παράγοντας απειλής που χορηγείται από έθνος-κράτος» παραβίασε τα συστήματά του μέσω μιας επίθεσης ψαρέματος με δόρυ. Παρόλο που δεν υπήρχαν άμεσες ενδείξεις για τον αντίκτυπο των πελατών, το JumpCloud εναλλάσσει προληπτικά τα διαπιστευτήρια και ανακατασκεύασε την παραβιασμένη υποδομή ως προληπτικό μέτρο.

Κατά τη διάρκεια της έρευνας, στις 5 Ιουλίου, το JumpCloud εντόπισε «ασυνήθιστη δραστηριότητα στο πλαίσιο εντολών για ένα μικρό σύνολο πελατών». Σε συνεργασία με συνεργάτες αντιμετώπισης περιστατικών και αρχές επιβολής του νόμου, ανέλυσε επίσης αρχεία καταγραφής για ενδείξεις κακόβουλης δραστηριότητας και περιστράφηκε αναγκαστικά όλα τα κλειδιά API διαχειριστή.

Σε

μια συμβουλευτική

που δημοσιεύτηκε στις 12 Ιουλίου, το JumpCloud μοιράστηκε λεπτομέρειες για το περιστατικό και κυκλοφόρησε

δείκτες συμβιβασμού (ΔΟΕ)

για να βοηθήσουν τους συνεργάτες να ασφαλίσουν τα δίκτυά τους από επιθέσεις από την ίδια ομάδα.

Προς το παρόν, το JumpCloud δεν έχει αποκαλύψει τον αριθμό των πελατών που επηρεάστηκαν από την επίθεση και δεν έχει αποδώσει την ομάδα APT πίσω από την παραβίαση σε μια συγκεκριμένη κατάσταση.

Τον Ιανουάριο, η εταιρεία αποκάλυψε επίσης ότι

ερευνούσε τον αντίκτυπο

ενός περιστατικού ασφαλείας CircleCI στους πελάτες του.

Με έδρα το Λούισβιλ του Κολοράντο, το JumpCloud λειτουργεί μια πλατφόρμα καταλόγου ως υπηρεσία που παρέχει υπηρεσίες ενιαίας σύνδεσης και ελέγχου ταυτότητας πολλαπλών παραγόντων σε περισσότερους από 180.000 οργανισμούς σε περισσότερες από 160 χώρες.