Η εισβολή του JumpCloud συνδέθηκε με τη Βόρεια Κορέα μετά από λάθος του OPSEC

Μια μονάδα

hacking

του Γενικού Γραφείου Αναγνώρισης (RGB) της Βόρειας Κορέας συνδέθηκε με την παραβίαση του JumpCloud αφού οι εισβολείς έκαναν ένα λάθος επιχειρησιακής ασφάλειας (OPSEC), εκθέτοντας ακούσια τις πραγματικές διευθύνσεις IP τους.

Η ομάδα hacking, η οποία παρακολουθήθηκε ως UNC4899 από τη Mandiant, είχε προηγουμένως παρατηρηθεί χρησιμοποιώντας έναν συνδυασμό εμπορικών VPN και Operational Relay Boxes (ORB) χρησιμοποιώντας σήραγγες IPsec L2TP για να κρύψει την πραγματική τους θέση.

Η Mandiant λέει ότι οι φορείς απειλών UNC4899 έχουν χρησιμοποιήσει πολλούς παρόχους VPN για αυτόν τον σκοπό σε προηγούμενες καμπάνιες, συμπεριλαμβανομένων των ExpressVPN, NordVPN, TorGuard και άλλων.

Ενώ οι κρατικοί χάκερ της Βόρειας Κορέας είναι γνωστοί για τη χρήση εμπορικών υπηρεσιών VPN για να κρύψουν τις διευθύνσεις IP και τις πραγματικές τοποθεσίες τους, κατά τη διάρκεια της επίθεσης στο JumpCloud, τα VPN που χρησιμοποιούσαν απέτυχαν και αποκάλυψαν την τοποθεσία τους στην Πιονγκγιάνγκ ενώ συνδέονταν στο δίκτυο ενός θύματος.

“Η Mandiant παρατήρησε τον παράγοντα απειλής της ΛΔΚ UNC4899 να συνδέεται απευθείας με ένα ORB ελεγχόμενο από τους εισβολείς από το 175.45.178 του[.]0/24 υποδίκτυο”

είπαν οι ερευνητές

.

“Επιπλέον, παρατηρήσαμε τον παράγοντα απειλής της ΛΔΚ να συνδέεται απευθείας σε μια IP της Πιονγκγιάνγκ, από ένα από τα κουτιά άλματος τους. Τα στοιχεία μας υποστηρίζουν ότι αυτό ήταν ένα ολίσθημα του OPSEC, καθώς η σύνδεση με το δίκτυο της Βόρειας Κορέας ήταν βραχύβια.”

Εκτός από αυτήν την επίβλεψη της OPSEC, οι ερευνητές ασφαλείας της Mandiant βρήκαν επίσης την υποδομή επίθεσης που αλληλεπικαλύπτεται με προηγούμενα συσχετιζόμενα hacks που συνδέονται με βορειοκορεάτες χάκερ, ενισχύοντας περαιτέρω την απόδοση της παραβίασης σε βορειοκορεάτες χάκερ.

“Αξιολογούμε με μεγάλη σιγουριά ότι το UNC4899 είναι μια ομάδα εστιασμένη στα κρυπτονομίσματα που εμπίπτει στο RGB. Η στόχευση του UNC4899 είναι επιλεκτική και έχει παρατηρηθεί ότι αποκτούν πρόσβαση σε δίκτυα θυμάτων μέσω του JumpCloud”, πρόσθεσε ο Mandiant.

“Η Mandiant παρατήρησε ότι τα UNC2970, APT43 και UNC4899 χρησιμοποιούν παρόμοια υποδομή.”

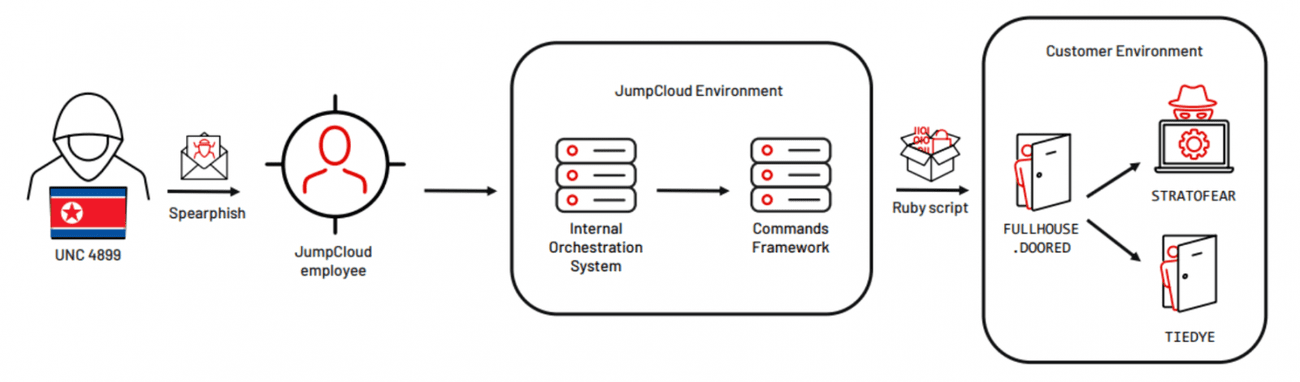

Ροή επίθεσης JumpCloud της Βόρειας Κορέας (Mandiant)

Την Πέμπτη, το JumpCloud επιβεβαίωσε επίσης ότι μια βορειοκορεατική ομάδα APT βρισκόταν πίσω από την παραβίαση του Ιουνίου μετά από αναφορά από ερευνητές ασφαλείας στο SentinelOne και στο CrowdStrike νωρίτερα εκείνη την ημέρα.

Ο ανώτερος σύμβουλος αντιμετώπισης περιστατικών Austin Larsen είπε στο BleepingComputer ότι οι επιτιθέμενοι χτύπησαν επίσης ένα θύμα κατάντη μετά την παραβίαση του JumpCloud.

Η Mandiant προβλέπει ότι επιπλέον θύματα ενδέχεται να αντιμετωπίζουν επί του παρόντος τις επιπτώσεις αυτής της επίθεσης.

Το JumpCloud ενέτρεψε αναγκαστικά όλα τα κλειδιά API διαχειριστή στις 5 Ιουλίου, μία εβδομάδα αφότου ο χάκερ παραβίασε το δίκτυό του μέσω επίθεσης spear-

phishing

.

Ενώ η εταιρεία έχει αποδώσει τώρα την επίθεση, δεν έχει ακόμη αποκαλύψει τον αριθμό των πελατών που επηρεάστηκαν.

Το JumpCloud που εδρεύει στο Κολοράντο είναι μια επιχειρησιακή πλατφόρμα καταλόγου ως υπηρεσία που προσφέρει υπηρεσίες ενιαίας σύνδεσης και ελέγχου ταυτότητας πολλαπλών παραγόντων σε ένα τεράστιο δίκτυο με περισσότερους από 180.000 οργανισμούς που εκτείνονται σε περισσότερες από 160 χώρες.