Οι χάκερ της Lazarus παραβιάζουν τους διακομιστές Microsoft IIS για να διαδώσουν κακόβουλο λογισμικό

Η ομάδα πειρατείας Lazarus που χρηματοδοτείται από το κράτος της Βόρειας Κορέας παραβιάζει τους διακομιστές Ιστού της Υπηρεσίας Πληροφοριών Διαδικτύου των Windows (IIS) για να τους κλέψει για διανομή κακόβουλου λογισμικού.

Το IIS είναι η λύση διακομιστή web της Microsoft που χρησιμοποιείται για τη φιλοξενία ιστοτόπων ή υπηρεσιών εφαρμογών, όπως το Outlook του Microsoft Exchange στο Web.

Νοτιοκορεάτες αναλυτές ασφαλείας στην ASEC ανέφεραν προηγουμένως ότι η Lazarus στόχευε διακομιστές IIS για αρχική πρόσβαση σε εταιρικά δίκτυα. Σήμερα, η εταιρεία κυβερνοασφάλειας λέει ότι η ομάδα απειλών αξιοποιεί ελάχιστα προστατευμένες υπηρεσίες IIS

για διανομή κακόβουλου λογισμικού

πολύ.

Το κύριο πλεονέκτημα αυτής της τεχνικής είναι η ευκολία μόλυνσης των επισκεπτών των ιστοσελίδων ή των χρηστών υπηρεσιών που φιλοξενούνται σε διακομιστές IIS που έχουν παραβιαστεί που ανήκουν σε αξιόπιστους οργανισμούς.

Επιθέσεις στη Νότια Κορέα

Στις πρόσφατες επιθέσεις που παρατήρησαν οι αναλυτές της ASEC, ο Lazarus παραβίασε νόμιμες ιστοσελίδες της Νότιας Κορέας για να πραγματοποιήσει επιθέσεις «Watering Hole» σε επισκέπτες χρησιμοποιώντας μια ευάλωτη έκδοση του λογισμικού INISAFE CrossWeb EX V6.

Πολλοί δημόσιοι και ιδιωτικοί οργανισμοί στη Νότια Κορέα χρησιμοποιούν το συγκεκριμένο λογισμικό για ηλεκτρονικές χρηματοοικονομικές συναλλαγές, πιστοποίηση ασφαλείας, διαδικτυακή τραπεζική κ.λπ.

Η ευπάθεια INISAFE είχε προηγουμένως τεκμηριωθεί και από τους δύο

Symantec

και

ΕΝΑ ΔΕΥΤΕΡΟ

το 2022, εξηγώντας ότι έγινε εκμετάλλευση χρησιμοποιώντας συνημμένα email HTML εκείνη την εποχή.

“Μια τυπική επίθεση ξεκινά όταν λαμβάνεται ένα κακόβουλο αρχείο HTM, πιθανόν ως κακόβουλος σύνδεσμος σε ένα email ή γίνεται λήψη από τον Ιστό. Το αρχείο HTM αντιγράφεται σε ένα αρχείο DLL που ονομάζεται scskapplink.dll και εισάγεται στο νόμιμο λογισμικό διαχείρισης συστήματος INISAFE Web EX Client”, εξηγεί η έκθεση 2022 της Symantec.

Η εκμετάλλευση του ελαττώματος ανακτά ένα κακόβουλο ωφέλιμο φορτίο «SCSKAppLink.dll» από έναν διακομιστή ιστού IIS που είχε ήδη παραβιαστεί πριν από την επίθεση για χρήση ως διακομιστής διανομής κακόβουλου λογισμικού.

“Η διεύθυνση URL λήψης για το “SCSKAppLink.dll” αναγνωρίστηκε ως ο προαναφερθείς διακομιστής ιστού IIS”, εξηγεί η νέα έκθεση της ASEC.

“Αυτό σημαίνει ότι ο παράγοντας απειλής επιτέθηκε και απέκτησε τον έλεγχο των διακομιστών ιστού IIS πριν τους χρησιμοποιήσει ως διακομιστές για τη διανομή κακόβουλου λογισμικού.”

Η ASEC δεν ανέλυσε το συγκεκριμένο ωφέλιμο φορτίο, αλλά λέει ότι πιθανότατα πρόκειται για πρόγραμμα λήψης κακόβουλου λογισμικού που παρατηρήθηκε σε άλλες πρόσφατες καμπάνιες της Lazarus.

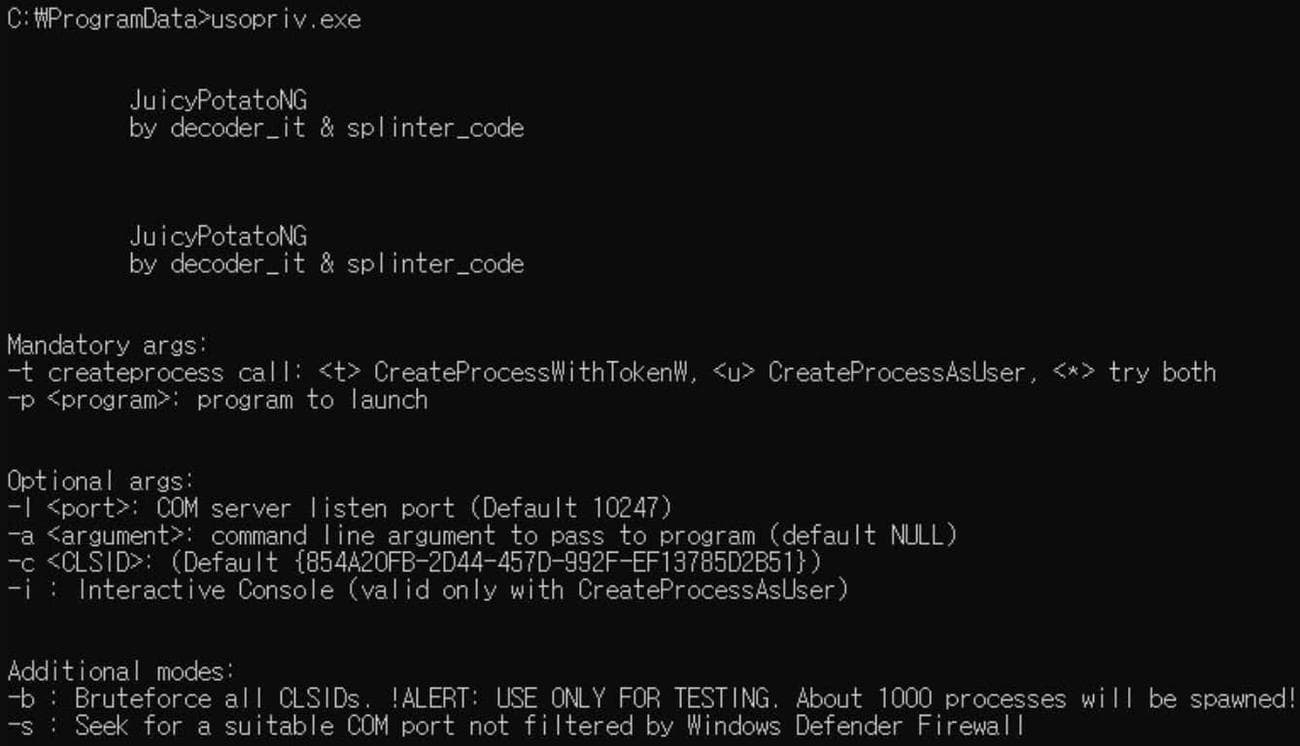

Στη συνέχεια, ο Lazarus χρησιμοποιεί το κακόβουλο λογισμικό κλιμάκωσης προνομίων «JuicyPotato» («usopriv.exe») για να αποκτήσει πρόσβαση υψηλότερου επιπέδου στο παραβιασμένο σύστημα.

JuicyPotato σε δράση

(ΕΝΑ ΔΕΥΤΕΡΟ)

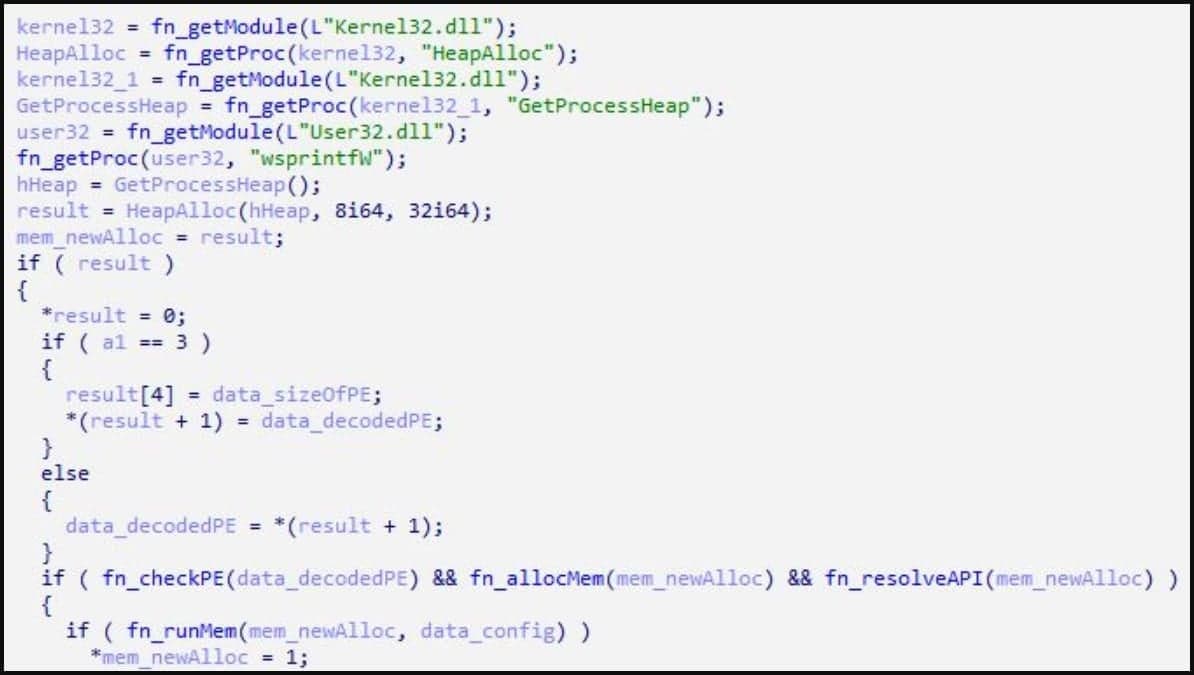

Το JuicyPotato χρησιμοποιείται για την εκτέλεση ενός δεύτερου προγράμματος φόρτωσης κακόβουλου λογισμικού (“usoshared.dat”) που αποκρυπτογραφεί τα ληφθέντα αρχεία δεδομένων και τα εκτελεί στη μνήμη για διαφυγή AV.

Φόρτωση του αποκρυπτογραφημένου εκτελέσιμου στη μνήμη

(ΕΝΑ ΔΕΥΤΕΡΟ)

Η ASEC συνιστά στους χρήστες του NISAFE CrossWeb EX V6 να ενημερώσουν το λογισμικό στην πιο πρόσφατη έκδοσή του, καθώς η εκμετάλλευση γνωστών τρωτών σημείων του προϊόντος από τη Lazarus βρίσκεται σε εξέλιξη τουλάχιστον από τον Απρίλιο του 2022.

Η εταιρεία ασφαλείας συμβουλεύει τους χρήστες να κάνουν αναβάθμιση στην έκδοση 3.3.2.41 ή μεταγενέστερη και επισημαίνει

οδηγίες αποκατάστασης

αναρτήθηκε πριν από τέσσερις μήνες, υπογραμμίζοντας την απειλή του Λαζάρου.

Οι διακομιστές εφαρμογών της Microsoft γίνονται δημοφιλής στόχος για χρήση από τους χάκερ στη διανομή κακόβουλου λογισμικού, πιθανότατα λόγω της αξιόπιστης φύσης τους.

Μόλις την περασμένη εβδομάδα, το CERT-UA και η Microsoft ανέφεραν ότι Ρώσοι χάκερ Turla χρησιμοποιούσαν διακομιστές του Microsoft Exchange για να παραδώσουν backdoors στους στόχους τους.