Πάνω από 400.000 εταιρικά διαπιστευτήρια κλάπηκαν από κακόβουλο λογισμικό κλοπής πληροφοριών

Η ανάλυση σχεδόν 20 εκατομμυρίων αρχείων καταγραφής κακόβουλου λογισμικού που κλέβουν πληροφορίες που πωλήθηκαν στο dark web και στα κανάλια

Telegram

αποκάλυψε ότι είχαν επιτύχει σημαντική διείσδυση σε επιχειρηματικά περιβάλλοντα.

Οι κλέφτες πληροφοριών είναι κακόβουλο λογισμικό που κλέβει δεδομένα που είναι αποθηκευμένα σε εφαρμογές όπως προγράμματα περιήγησης ιστού, προγράμματα-πελάτες ηλεκτρονικού ταχυδρομείου, instant messenger, πορτοφόλια κρυπτονομισμάτων, πελάτες FTP και υπηρεσίες παιχνιδιών. Οι κλεμμένες πληροφορίες συσκευάζονται σε αρχεία που ονομάζονται «καταγραφή», τα οποία στη συνέχεια αποστέλλονται πίσω στον παράγοντα απειλών για χρήση σε επιθέσεις ή πωλούνται σε αγορές εγκλήματος στον κυβερνοχώρο.

Οι πιο εξέχουσες οικογένειες κλοπής πληροφοριών είναι οι Redline, Raccoon, Titan, Aurora και Vidar, που προσφέρονται σε εγκληματίες του κυβερνοχώρου σε ένα μοντέλο που βασίζεται σε συνδρομή, επιτρέποντάς τους να διεξάγουν καμπάνιες κακόβουλου λογισμικού που κλέβουν δεδομένα από μολυσμένες συσκευές.

Ενώ οι κλέφτες πληροφοριών στοχεύουν κυρίως απρόσεκτους χρήστες του Διαδικτύου που κατεβάζουν λογισμικό, όπως cracks, warez, cheats παιχνιδιών και ψεύτικο λογισμικό από αμφίβολες πηγές, έχει επίσης βρεθεί ότι έχει τεράστιο αντίκτυπο σε εταιρικά περιβάλλοντα.

Αυτό συμβαίνει επειδή οι εργαζόμενοι χρησιμοποιούν προσωπικές συσκευές για εργασία ή έχουν πρόσβαση σε προσωπικά αντικείμενα από υπολογιστές εργασίας, με αποτέλεσμα πολλές μολύνσεις από κλέφτες πληροφοριών να κλέβουν επαγγελματικά διαπιστευτήρια και cookie ελέγχου ταυτότητας.

Πιο συγκεκριμένα, όπως εξηγεί η εταιρεία κυβερνοασφάλειας Flare στο α

νέα έκθεση

σε κοινή χρήση με το BleepingComputer, υπάρχουν περίπου 375.000 αρχεία καταγραφής που περιέχουν πρόσβαση σε επιχειρηματικές εφαρμογές όπως Salesforce, Hubspot, Quickbooks, AWS, GCP, Okta και DocuSign.

Πιο συγκεκριμένα, η Flare βρήκε τα ακόλουθα στα εξετασθέντα αρχεία καταγραφής κλέφτη:

- 179.000 διαπιστευτήρια AWS Console

-

2.300 διαπιστευτήρια

Google

Cloud

- 64.500 διαπιστευτήρια DocuSign

- 15.500 διαπιστευτήρια QuickBooks

- 23.000 διαπιστευτήρια Salesforce

- 66.000 διαπιστευτήρια CRM

Εκτός από τα παραπάνω, υπάρχουν περίπου 48.000 αρχεία καταγραφής που περιλαμβάνουν πρόσβαση στο “okta.com”, μια υπηρεσία διαχείρισης ταυτότητας εταιρικού επιπέδου που χρησιμοποιείται από οργανισμούς για έλεγχο ταυτότητας χρηστών στο cloud και εσωτερικής εγκατάστασης.

Τα περισσότερα από αυτά τα αρχεία καταγραφής (74%) δημοσιεύτηκαν σε κανάλια Telegram, ενώ το 25% εμφανίστηκαν σε ρωσόφωνες αγορές, όπως η «Ρωσική Αγορά».

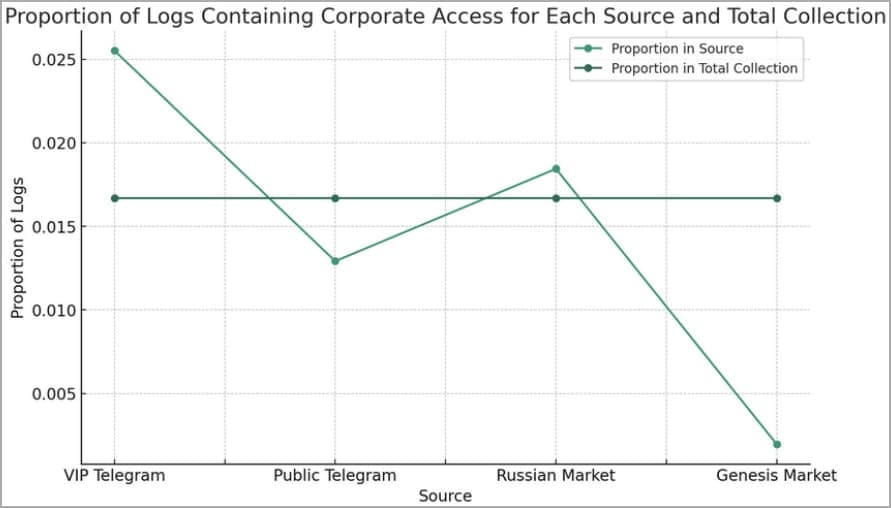

“Τα αρχεία καταγραφής που περιείχαν εταιρική πρόσβαση υπερεκπροσωπήθηκαν στη ρωσική αγορά και στα κανάλια VIP Telegram, υποδεικνύοντας ότι οι μέθοδοι που χρησιμοποιούν οι εισβολείς για τη συλλογή αρχείων καταγραφής ενδέχεται να έχουν τυχαία ή σκόπιμα περισσότερη εταιρική στόχευση”, περιγράφει η αναφορά Flare.

“Επιπλέον, τα δημόσια κανάλια Telegram ενδέχεται να δημοσιεύουν σκόπιμα αρχεία καταγραφής χαμηλότερης αξίας, εξοικονομώντας αρχεία καταγραφής υψηλής αξίας για πελάτες που πληρώνουν.”

Πηγή αρχείων καταγραφής που περιέχουν πληροφορίες επαγγελματικού λογαριασμού

(Φωτοβολίδα)

Το Flare εντόπισε επίσης περισσότερα από 200.000 αρχεία καταγραφής κλέφτη που περιείχαν διαπιστευτήρια

OpenAI

, το οποίο είναι διπλάσιο από το ποσό που ανέφερε πρόσφατα το Group-IB και αποτελεί κίνδυνο για διαρροή αποκλειστικών πληροφοριών, εσωτερικών επιχειρηματικών στρατηγικών, πηγαίο κώδικα και πολλά άλλα.

Τα εταιρικά διαπιστευτήρια θεωρούνται αρχεία καταγραφής “tier-1”, γεγονός που τα καθιστά ιδιαίτερα υψηλής αξίας στο υπόγειο του εγκλήματος στον κυβερνοχώρο, όπου πωλούνται σε ιδιωτικά κανάλια Telegram ή φόρουμ όπως το Exploit και το XSS.

Αυτή η αξία προέρχεται από το πιθανό κέρδος που μπορούν να αποκομίσουν οι εγκληματίες του κυβερνοχώρου αξιοποιώντας παραβιασμένα διαπιστευτήρια για πρόσβαση σε εφαρμογές CRM, RDP, VPN και SaaS και στη συνέχεια χρησιμοποιώντας αυτήν την πρόσβαση για την ανάπτυξη κρυφών backdoors, ransomware και άλλων ωφέλιμων φορτίων.

«Με βάση στοιχεία από το σκοτεινό φόρουμ του σκοτεινού ιστού Exploit in, αξιολογούμε ως πολύ πιθανό ότι οι μεσίτες αρχικής πρόσβασης χρησιμοποιούν αρχεία καταγραφής κλοπής ως κύρια πηγή για να αποκτήσουν μια αρχική βάση σε εταιρικά περιβάλλοντα που μπορούν στη συνέχεια να δημοπρατηθούν σε φόρουμ σκοτεινού ιστού κορυφαίας βαθμίδας», εξηγεί ο ερευνητής του Flare, Eric Clay.

Συνιστάται στις επιχειρήσεις να ελαχιστοποιούν τον κίνδυνο μόλυνσης από κακόβουλο λογισμικό από κλοπές πληροφοριών επιβάλλοντας τη χρήση διαχειριστών κωδικών πρόσβασης, επιβάλλοντας έλεγχο ταυτότητας πολλαπλών παραγόντων και θέτοντας αυστηρούς ελέγχους στη χρήση προσωπικών συσκευών.

Επιπλέον, οι εργαζόμενοι θα πρέπει να εκπαιδεύονται ώστε να εντοπίζουν και να αποφεύγουν κοινά κανάλια μόλυνσης, όπως κακόβουλο Google Ads, βίντεο YouTube και αναρτήσεις στο

Facebook

.