Η έκδοση Linux του ransomware Abyss Locker στοχεύει διακομιστές VMware ESXi

Η λειτουργία Abyss Locker είναι η πιο πρόσφατη που ανέπτυξε έναν κρυπτογράφηση Linux για να στοχεύσει την πλατφόρμα εικονικών μηχανών ESXi της VMware σε επιθέσεις στην επιχείρηση.

Καθώς η επιχείρηση μετατοπίζεται από μεμονωμένους διακομιστές σε εικονικές μηχανές για καλύτερη διαχείριση πόρων, απόδοση και ανάκτηση από καταστροφές, οι συμμορίες

ransomware

δημιουργούν κρυπτογραφητές που εστιάζουν στη στόχευση της πλατφόρμας.

Με το VMware ESXi να είναι μια από τις πιο δημοφιλείς πλατφόρμες εικονικών μηχανών, σχεδόν κάθε συμμορία ransomware έχει αρχίσει να απελευθερώνει κρυπτογραφητές Linux για την κρυπτογράφηση όλων των εικονικών διακομιστών σε μια συσκευή.

Άλλες λειτουργίες ransomware που χρησιμοποιούν κρυπτογραφητές ransomware Linux, με τους περισσότερους να στοχεύουν το VMware ESXi, περιλαμβάνουν Akira, Royal, Black Basta,

LockBit

, BlackMatter, AvosLocker, REvil, HelloKitty, RansomEXX και Hive.

The Abyss Locker

Το Abyss Locker είναι μια σχετικά νέα λειτουργία ransomware που πιστεύεται ότι έχει

κυκλοφόρησε τον Μάρτιο του 2023

όταν άρχισε να στοχεύει εταιρείες σε επιθέσεις.

Όπως και άλλες λειτουργίες ransomware, οι παράγοντες απειλών Abyss Locker θα παραβιάσουν τα εταιρικά δίκτυα, θα κλέψουν δεδομένα για διπλό εκβιασμό και θα κρυπτογραφήσουν συσκευές στο δίκτυο.

Τα κλεμμένα δεδομένα χρησιμοποιούνται στη συνέχεια ως μόχλευση απειλώντας να διαρρεύσουν αρχεία εάν δεν πληρωθούν λύτρα. Για να διαρρεύσουν τα κλεμμένα αρχεία, οι φορείς απειλών δημιούργησαν έναν ιστότοπο διαρροής δεδομένων Tor με το όνομα «Abyss-

data

» που αυτή τη στιγμή απαριθμεί δεκατέσσερα θύματα.

Ιστότοπος διαρροής δεδομένων Abyss Locker

Πηγή: BleepingComputer

Οι φορείς απειλών ισχυρίζονται ότι έχουν κλέψει από 35 GB δεδομένων από μια εταιρεία έως και 700 GB από μια άλλη.

Στόχευση διακομιστών VMware ESXi

Αυτή την εβδομάδα, ερευνητής ασφάλειας

MalwareHunterTeam

βρήκε έναν κρυπτογράφηση Linux ELF για τη λειτουργία Abyss Locker και τον μοιράστηκε με το BleepingComputer για ανάλυση.

Αφού εξετάσουμε τις συμβολοσειρές στο εκτελέσιμο αρχείο, είναι σαφές ότι ο κρυπτογραφητής στοχεύει συγκεκριμένα διακομιστές VMware ESXi.

Όπως μπορείτε να δείτε από τις παρακάτω εντολές, ο κρυπτογραφητής χρησιμοποιεί το εργαλείο διαχείρισης VMware ESXi της γραμμής εντολών «esxcli» για να καταγράψει πρώτα όλες τις διαθέσιμες εικονικές μηχανές και στη συνέχεια να τις τερματίσει.

esxcli vm process list

esxcli vm process kill -t=soft -w=%d

esxcli vm process kill -t=hard -w=%d

esxcli vm process kill -t=force -w=%d

Κατά τον τερματισμό της λειτουργίας των εικονικών μηχανών, το Abyss Locker θα χρησιμοποιήσει την εντολή ‘vm process kill’ και ένα από τα

μαλακό, σκληρό ή εξαναγκασμένο

επιλογές.

ο

μαλακός

επιλογή εκτελεί ένα χαριτωμένο τερματισμό λειτουργίας, το

σκληρά

Η επιλογή τερματίζει αμέσως ένα VM και

δύναμη

χρησιμοποιείται ως έσχατη λύση.

Ο κρυπτογραφητής τερματίζει όλες τις εικονικές μηχανές για να επιτρέψει στους συσχετιζόμενους εικονικούς δίσκους, στιγμιότυπα και μεταδεδομένα να κρυπτογραφηθούν σωστά κρυπτογραφώντας όλα τα αρχεία με τις ακόλουθες επεκτάσεις: .vmdk (εικονικοί δίσκοι), .vmsd (μεταδεδομένα) και .vmsn (στιγμιότυπα).

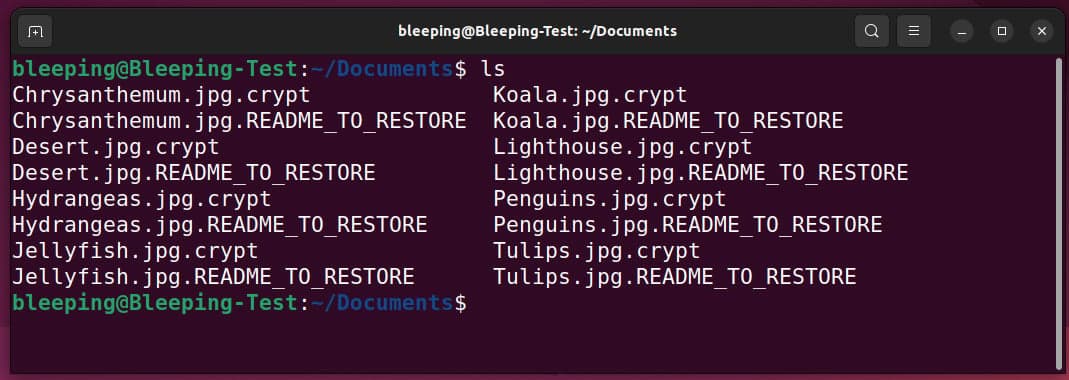

Εκτός από τη στόχευση εικονικών μηχανών, το ransomware θα κρυπτογραφήσει επίσης όλα τα άλλα αρχεία στη συσκευή και θα προσαρτήσει το

.κρύπτη

επέκταση στα ονόματα των αρχείων τους, όπως φαίνεται παρακάτω.

Κρυπτογραφημένα αρχεία και σημειώσεις λύτρων

Πηγή: BleepingComputer

Για κάθε αρχείο, ο κρυπτογραφητής θα δημιουργήσει επίσης ένα αρχείο με α

.README_TO_RESTORE

επέκταση, η οποία λειτουργεί ως σημείωμα λύτρων.

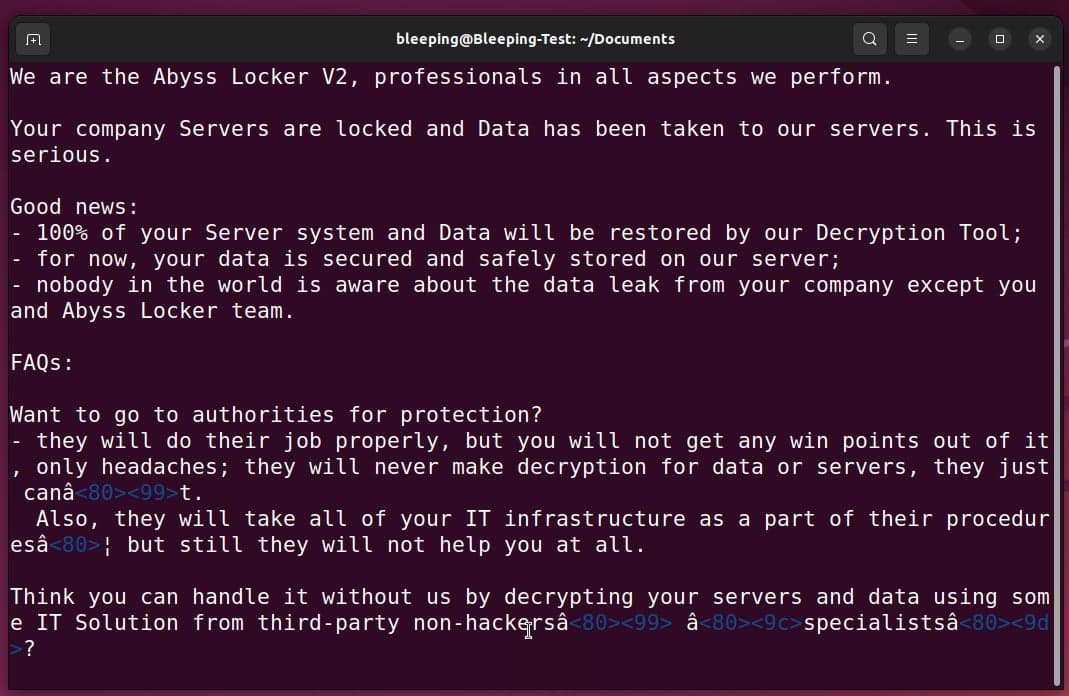

Αυτό το σημείωμα λύτρων περιέχει πληροφορίες για το τι συνέβη στα αρχεία και έναν μοναδικό σύνδεσμο προς τον ιστότοπο διαπραγμάτευσης Tor του ηθοποιού απειλής. Αυτός ο ιστότοπος είναι απλός, έχει μόνο έναν πίνακα συνομιλίας που μπορεί να χρησιμοποιηθεί για διαπραγματεύσεις με τη συμμορία ransomware.

Σημείωμα λύτρων Abyss Locker

Πηγή: BleepingComputer

Ο ειδικός ransomware Michael Gillespie είπε ότι ο κρυπτογράφησης Linux Abyss Locker βασίζεται στο Hello Kitty, χρησιμοποιώντας αντ ‘αυτού την κρυπτογράφηση ChaCha.

Ωστόσο, δεν είναι γνωστό εάν πρόκειται για αλλαγή επωνυμίας της λειτουργίας HelloKitty ή εάν μια άλλη λειτουργία ransomware απέκτησε πρόσβαση στον πηγαίο κώδικα του κρυπτογραφητή, όπως είδαμε με το Vice Society.

Δυστυχώς, το HelloKitty ήταν ιστορικά ένα ασφαλές ransomware, εμποδίζοντας τη δωρεάν ανάκτηση αρχείων.