Χάκερ κλέβουν δεδομένα χρήστη Signal, WhatsApp με ψεύτικη εφαρμογή συνομιλίας Android

Οι χάκερ χρησιμοποιούν μια ψεύτικη εφαρμογή Android που ονομάζεται «SafeChat» για να μολύνουν συσκευές με κακόβουλο λογισμικό spyware που κλέβει αρχεία καταγραφής κλήσεων, μηνύματα κειμένου και τοποθεσίες GPS από τηλέφωνα.

Το λογισμικό κατασκοπείας Android υποπτεύεται ότι είναι μια παραλλαγή του “Coverlm”, το οποίο κλέβει δεδομένα από εφαρμογές επικοινωνίας όπως το Telegram, το Signal, το

WhatsApp

, το

Viber

και το

Facebook

Messenger.

Οι ερευνητές της CYFIRMA λένε ότι η ινδική ομάδα hacking APT «Bahamut» βρίσκεται πίσω από την καμπάνια, με τις τελευταίες επιθέσεις της να πραγματοποιούνται κυρίως μέσω μηνυμάτων ηλεκτρονικού ψαρέματος (spear

phishing

) στο WhatsApp που στέλνουν τα κακόβουλα φορτία απευθείας στο θύμα.

Επίσης, οι αναλυτές του CYFIRMA τονίζουν αρκετές ομοιότητες TTP με μια άλλη ομάδα απειλών που χρηματοδοτείται από το ινδικό κράτος, την «DoNot APT» (APT-C-35), η οποία στο παρελθόν έχει μολύνει το

Google

Play με ψεύτικες εφαρμογές συνομιλίας που λειτουργούν ως λογισμικό υποκλοπής.

Στα τέλη του περασμένου έτους, η ESET ανέφερε ότι η ομάδα Bahamut χρησιμοποιούσε ψεύτικες εφαρμογές VPN για την πλατφόρμα Android που περιλάμβανε εκτεταμένες λειτουργίες spyware.

Στην τελευταία εκστρατεία που παρατήρησε η CYFIRMA, το Bahamut στοχεύει άτομα στη Νότια Ασία.

Λεπτομέρειες “Ασφαλής συνομιλία”.

Ενώ το CYFIRMA δεν εμβαθύνει στις ιδιαιτερότητες της πτυχής της κοινωνικής μηχανικής της επίθεσης, είναι σύνηθες φαινόμενο τα θύματα να πείθονται να εγκαταστήσουν μια εφαρμογή συνομιλίας με το πρόσχημα της μετάβασης της συνομιλίας σε μια πιο ασφαλή πλατφόρμα.

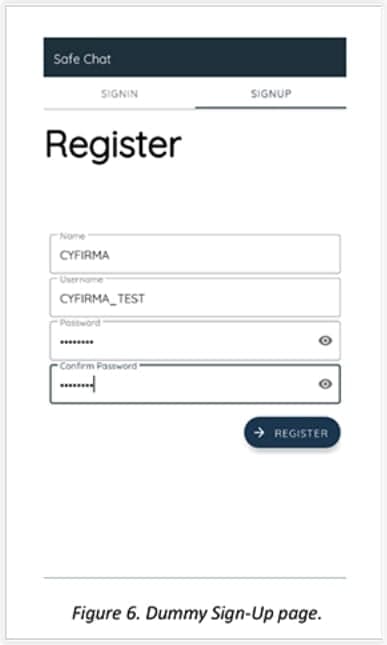

Οι αναλυτές αναφέρουν ότι το Safe Chat διαθέτει μια παραπλανητική διεπαφή που το κάνει να φαίνεται ως μια πραγματική εφαρμογή συνομιλίας και επίσης οδηγεί το θύμα σε μια φαινομενικά νόμιμη διαδικασία εγγραφής χρήστη που προσθέτει αξιοπιστία και χρησιμεύει ως εξαιρετικό κάλυμμα για το λογισμικό υποκλοπής.

Οθόνη εγγραφής του Safe Chat

(CYFIRMA)

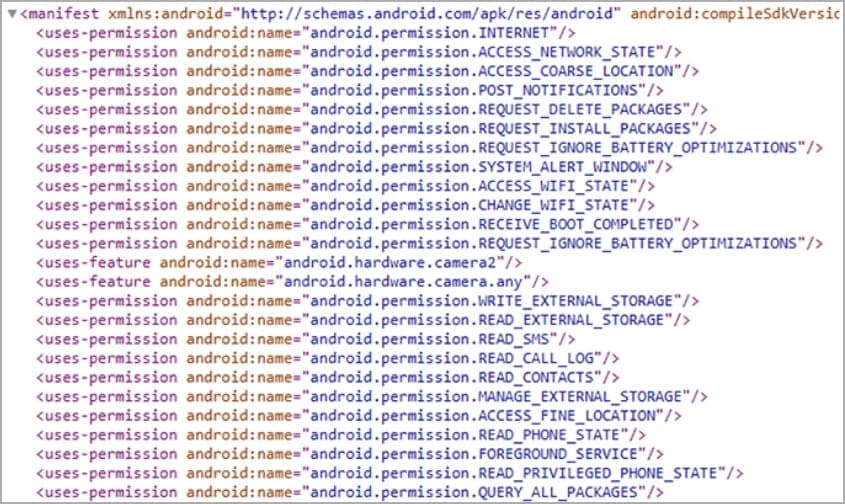

Ένα κρίσιμο βήμα στη μόλυνση είναι η απόκτηση αδειών για τη χρήση των Υπηρεσιών Προσβασιμότητας, οι οποίες στη συνέχεια καταχρώνται για την αυτόματη χορήγηση περισσότερων αδειών στο spyware.

Αυτές οι πρόσθετες άδειες επιτρέπουν στο λογισμικό υποκλοπής να έχει πρόσβαση στη λίστα επαφών του θύματος, στα SMS, στα αρχεία καταγραφής κλήσεων, στην αποθήκευση εξωτερικής συσκευής και στη λήψη ακριβών δεδομένων τοποθεσίας GPS από τη μολυσμένη συσκευή.

Όλα τα δικαιώματα που περιλαμβάνονται στο αρχείο δήλωσης του spyware

(CYFIRMA)

Η εφαρμογή ζητά επίσης από τον χρήστη να εγκρίνει την εξαίρεση από το υποσύστημα βελτιστοποίησης μπαταρίας του Android, το οποίο τερματίζει τις διαδικασίες παρασκηνίου όταν ο χρήστης δεν ασχολείται ενεργά με την εφαρμογή.

“Ένα άλλο απόσπασμα από το αρχείο Android Manifest δείχνει ότι ο παράγοντας απειλών σχεδίασε την εφαρμογή ώστε να αλληλεπιδρά με άλλες ήδη εγκατεστημένες εφαρμογές συνομιλίας.”

εξηγεί η CYFIRMA

.

“Η αλληλεπίδραση θα πραγματοποιηθεί με χρήση προθέσεων, η άδεια OPEN_DOCUMENT_TREE θα επιλέξει συγκεκριμένους καταλόγους και θα έχει πρόσβαση σε εφαρμογές που αναφέρονται στο intent.”

Μονάδα που παρακολουθεί άλλες εφαρμογές συνομιλίας στη συσκευή

(CYFIRMA)

Μια αποκλειστική μονάδα εξαγωγής δεδομένων μεταφέρει πληροφορίες από τη συσκευή στον διακομιστή C2 του εισβολέα μέσω της θύρας 2053.

Τα κλεμμένα δεδομένα κρυπτογραφούνται χρησιμοποιώντας άλλη μονάδα που υποστηρίζει RSA, ECB και OAEPPadding. Ταυτόχρονα, οι εισβολείς χρησιμοποιούν επίσης ένα πιστοποιητικό “letsencrypt” για να αποφύγουν τυχόν προσπάθειες υποκλοπής δεδομένων δικτύου εναντίον τους.

Η CYFIRMA ολοκληρώνει την έκθεση λέγοντας ότι διαθέτει αρκετά στοιχεία που να συνδέουν την Μπαχαμούτ με την εργασία για λογαριασμό μιας συγκεκριμένης πολιτειακής κυβέρνησης στην Ινδία.

Επίσης, η χρήση της ίδιας αρχής έκδοσης πιστοποιητικών με την ομάδα DoNot APT, παρόμοιες μεθοδολογίες κλοπής δεδομένων, κοινό εύρος στόχευσης και η χρήση εφαρμογών Android για τη μόλυνση στόχων υποδηλώνουν επικάλυψη ή στενή συνεργασία μεταξύ των δύο ομάδων.