Χάκερ εκμεταλλεύτηκαν το Salesforce zero-day σε επίθεση phishing στο Facebook

Οι χάκερ εκμεταλλεύτηκαν μια ευπάθεια zero-day στις υπηρεσίες email και τους διακομιστές SMTP της

Salesforce

για να ξεκινήσουν μια εξελιγμένη καμπάνια

phishing

που στοχεύει πολύτιμους λογαριασμούς στο

Facebook

.

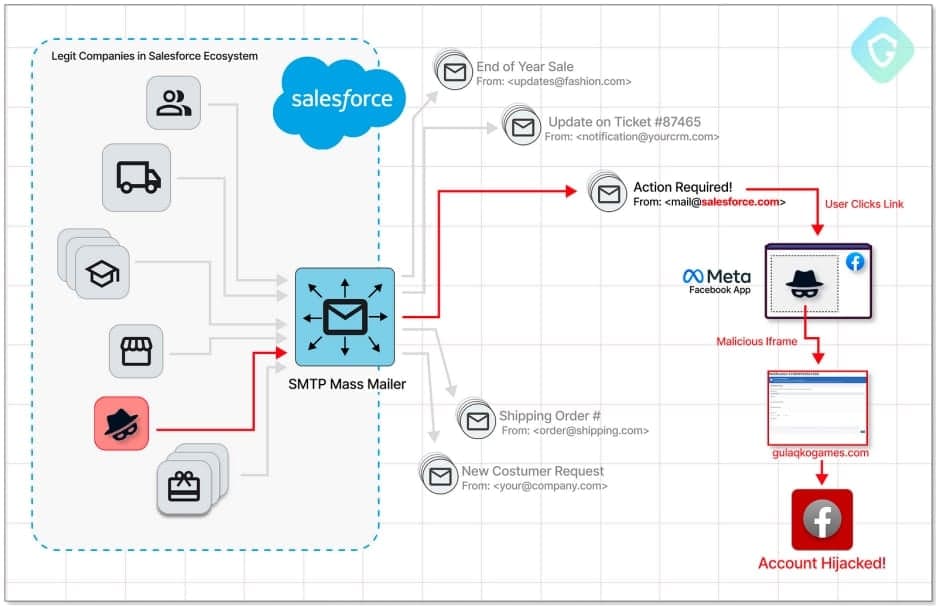

Οι εισβολείς δέσμευσαν ένα ελάττωμα που ονομάστηκε “PhishForce”, για να παρακάμψουν τις διασφαλίσεις επαλήθευσης αποστολέα και τις ιδιορρυθμίες της Salesforce στην πλατφόρμα παιχνιδιών ιστού του Facebook για μαζική αποστολή μηνυμάτων ηλεκτρονικού ψαρέματος.

Το όφελος από τη χρήση μιας αξιόπιστης πύλης ηλεκτρονικού ταχυδρομείου όπως το Salesforce για τη διανομή μηνυμάτων ηλεκτρονικού ψαρέματος είναι η αποφυγή ασφαλών πυλών ηλεκτρονικού ταχυδρομείου και κανόνων φιλτραρίσματος, διασφαλίζοντας ότι τα κακόβουλα μηνύματα φτάνουν στα εισερχόμενα του στόχου.

Η καμπάνια ανακαλύφθηκε από

Εργαστήρια Guardio

οι αναλυτές Oleg Zaytsev και Nati Tal, οι οποίοι ανέφεραν την άγνωστη ευπάθεια στη Salesforce και τους βοήθησαν στη διαδικασία αποκατάστασης.

Ωστόσο, τα προβλήματα που ανακαλύφθηκαν στην πλατφόρμα παιχνιδιών του Facebook είναι εκκρεμή, καθώς οι μηχανικοί της

Meta

προσπαθούν ακόμα να καταλάβουν γιατί οι υπάρχοντες μετριασμούς απέτυχαν να σταματήσουν τις επιθέσεις.

Το PhishForce καταχράστηκε σε επιθέσεις

Το Salesforce CRM επιτρέπει στους πελάτες να στέλνουν email ως τη δική τους επωνυμία χρησιμοποιώντας προσαρμοσμένους τομείς που πρέπει πρώτα να επαληθεύσει η πλατφόρμα. Αυτό προστατεύει τους πελάτες από την αποστολή μηνυμάτων ηλεκτρονικού ταχυδρομείου μέσω της Salesforce όπως άλλες επωνυμίες που δεν έχουν άδεια να πλαστοπροσωπήσουν.

Ωστόσο, η Guardio Labs λέει ότι οι επιτιθέμενοι βρήκαν έναν τρόπο να εκμεταλλευτούν τη δυνατότητα “Email-to-Case” της Salesforce, την οποία χρησιμοποιούν οι οργανισμοί για τη μετατροπή των εισερχόμενων email πελατών σε εισιτήρια με δυνατότητα δράσης για τις ομάδες υποστήριξής τους.

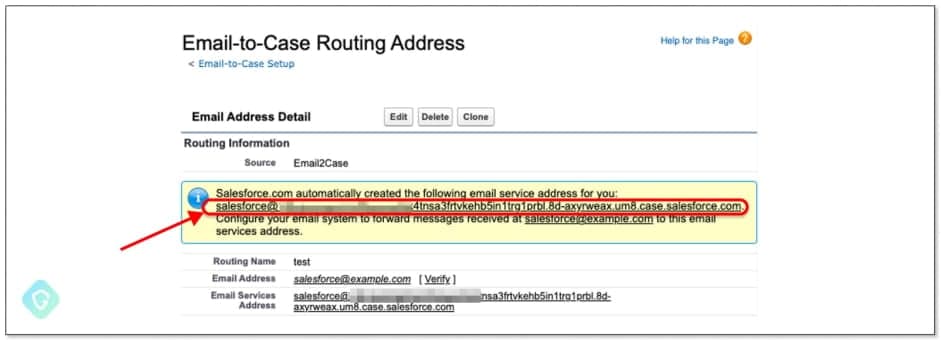

Συγκεκριμένα, οι εισβολείς δημιούργησαν μια νέα ροή “Email-to-Case” για να αποκτήσουν τον έλεγχο μιας διεύθυνσης email που δημιουργήθηκε από το Salesforce και στη συνέχεια δημιούργησαν μια νέα εισερχόμενη διεύθυνση ηλεκτρονικού ταχυδρομείου στον τομέα “salesforce.com”.

Δημιουργήθηκε διεύθυνση Salesforce

(Εργαστήρια Guardio)

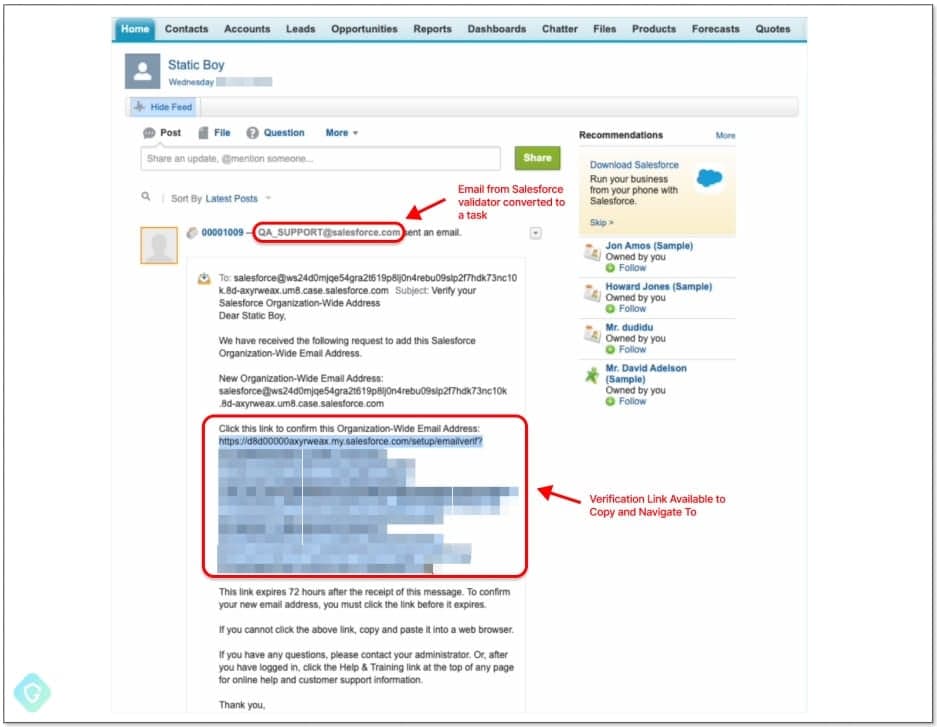

Στη συνέχεια, όρισαν αυτή τη διεύθυνση ως “Διεύθυνση ηλεκτρονικού ταχυδρομείου σε όλο τον οργανισμό”, την οποία χρησιμοποιεί το Mass Mailer Gateway της Salesforce για εξερχόμενα μηνύματα ηλεκτρονικού ταχυδρομείου και τελικά πέρασαν τη διαδικασία επαλήθευσης για να επιβεβαιώσουν την ιδιοκτησία του τομέα.

Κάνοντας κλικ στον σύνδεσμο επαλήθευσης για επιβεβαίωση ιδιοκτησίας

(Εργαστήρια Guardio)

Αυτή η διαδικασία τους επέτρεψε να χρησιμοποιούν τη διεύθυνσή τους ηλεκτρονικού ταχυδρομείου Salesforce για να στέλνουν μηνύματα σε οποιονδήποτε, παρακάμπτοντας τόσο τις προστασίες επαλήθευσης του Salesforce όσο και οποιαδήποτε άλλα φίλτρα email και συστήματα κατά του phishing.

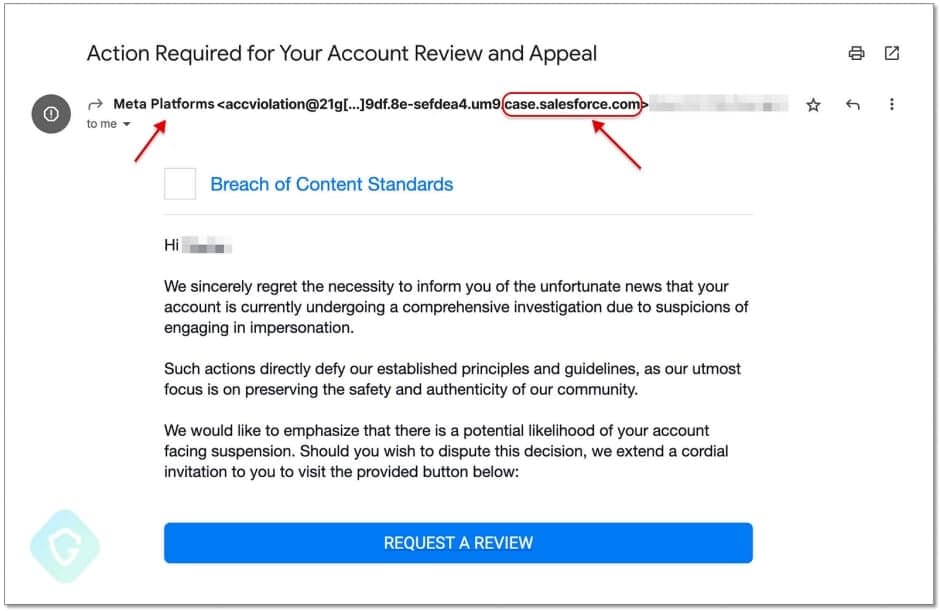

Πράγματι, αυτό παρατήρησε η Guardio Labs στη φύση, με μηνύματα ηλεκτρονικού ψαρέματος που υποτίθεται ότι προέρχονταν από τις “Meta Platforms” χρησιμοποιώντας τον τομέα “case.salesforce.com”.

Το ηλεκτρονικό ταχυδρομείο ηλεκτρονικού ψαρέματος ελήφθη από μια πραγματική επίθεση

(Εργαστήρια Guardio)

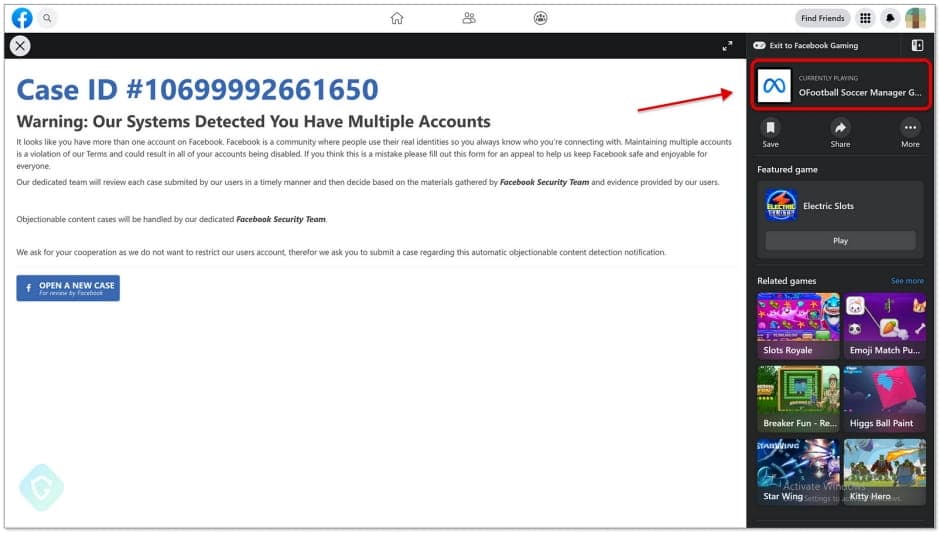

Κάνοντας κλικ στο ενσωματωμένο κουμπί μεταφέρεται το θύμα σε μια σελίδα phishing που φιλοξενείται και εμφανίζεται ως μέρος της πλατφόρμας τυχερών παιχνιδιών Facebook (“

apps

.facebook.com”), η οποία προσθέτει περαιτέρω νομιμότητα στην επίθεση και καθιστά ακόμη πιο δύσκολο για τους παραλήπτες email να συνειδητοποιήσουν η απάτη.

Σελίδα phishing που φιλοξενείται στην πλατφόρμα παιχνιδιών Facebook

(Εργαστήρια Guardio)

Ο στόχος του κιτ phishing που χρησιμοποιείται σε αυτήν την καμπάνια είναι να κλέψει τα διαπιστευτήρια λογαριασμού Facebook, ακόμη και με μηχανισμούς παράκαμψης ελέγχου ταυτότητας δύο παραγόντων.

Η παρατηρούμενη αλυσίδα επίθεσης

(Εργαστήρια Guardio)

Ο Μέτα συνεχίζει να ερευνά

Μετά την επιβεβαίωση των προβλημάτων με την αναπαραγωγή της δημιουργίας μιας διεύθυνσης με την επωνυμία Salesforce ικανή να διαδίδει μηνύματα ηλεκτρονικού ψαρέματος, η Guardio Labs ειδοποίησε τον πωλητή για την ανακάλυψή τους στις 28 Ιουνίου 2023

Η Salesforce αναπαρήγαγε την ευπάθεια και έλυσε το πρόβλημα ακριβώς ένα μήνα αργότερα, στις 28 Ιουλίου 2023.

Όσον αφορά την κατάχρηση του “apps.facebook.com”, η Guardio Labs σημειώνει ότι θα πρέπει να είναι αδύνατο για τους εισβολείς να δημιουργήσουν τον καμβά του παιχνιδιού που χρησιμοποιείται ως σελίδα προορισμού, δεδομένου ότι το Facebook απέσυρε αυτήν την πλατφόρμα τον Ιούλιο του 2020.

Ωστόσο, οι λογαριασμοί παλαιού τύπου που χρησιμοποιούσαν την πλατφόρμα πριν από την κατάργησή της εξακολουθούν να έχουν πρόσβαση και οι φορείς απειλών ενδέχεται να πληρώνουν ένα ασφάλιστρο για αυτούς τους λογαριασμούς στον σκοτεινό ιστό.

Η Meta αφαίρεσε τις παραβιαζόμενες σελίδες μετά την αναφορά της Guardio Labs. Ωστόσο, οι μηχανικοί του εξακολουθούν να ερευνούν γιατί οι υπάρχουσες προστασίες απέτυχαν να σταματήσουν τις επιθέσεις.

Καθώς οι φορείς ηλεκτρονικού ψαρέματος συνεχίζουν να διερευνούν κάθε πιθανή ευκαιρία κατάχρησης σε νόμιμους παρόχους υπηρεσιών, νέα κενά ασφαλείας απειλούν συνεχώς να εκθέσουν τους χρήστες σε σοβαρούς κινδύνους.

Επομένως, είναι σημαντικό να μην βασίζεστε αποκλειστικά σε λύσεις προστασίας email και επίσης να ελέγχετε κάθε email που εμφανίζεται στα εισερχόμενά σας, να αναζητάτε ασυνέπειες και να ελέγχετε ξανά όλους τους ισχυρισμούς που αναφέρονται σε αυτά τα μηνύματα.