Το κακόβουλο λογισμικό Chrome Rilide στοχεύει εταιρικούς χρήστες μέσω οδηγών PowerPoint

Η κακόβουλη επέκταση προγράμματος περιήγησης Rilide Stealer Chrome επέστρεψε σε νέες καμπάνιες που στοχεύουν χρήστες κρυπτογράφησης και υπαλλήλους επιχειρήσεων για την κλοπή διαπιστευτηρίων και πορτοφολιών κρυπτογράφησης.

Το Rilide είναι μια κακόβουλη επέκταση προγράμματος περιήγησης για προγράμματα περιήγησης που βασίζονται σε Chromium, συμπεριλαμβανομένων των Chrome, Edge, Brave και Opera, την οποία η Trustwave SpiderLabs ανακάλυψε αρχικά τον Απρίλιο του 2023.

Όταν ανακαλύφθηκε για πρώτη φορά, η επέκταση του προγράμματος περιήγησης Rilide μιμήθηκε τις νόμιμες επεκτάσεις του Google Drive για να παραβιάσει το πρόγραμμα περιήγησης, να παρακολουθήσει όλη τη δραστηριότητα των χρηστών και να κλέψει πληροφορίες όπως διαπιστευτήρια λογαριασμού email ή στοιχεία κρυπτονομισμάτων.

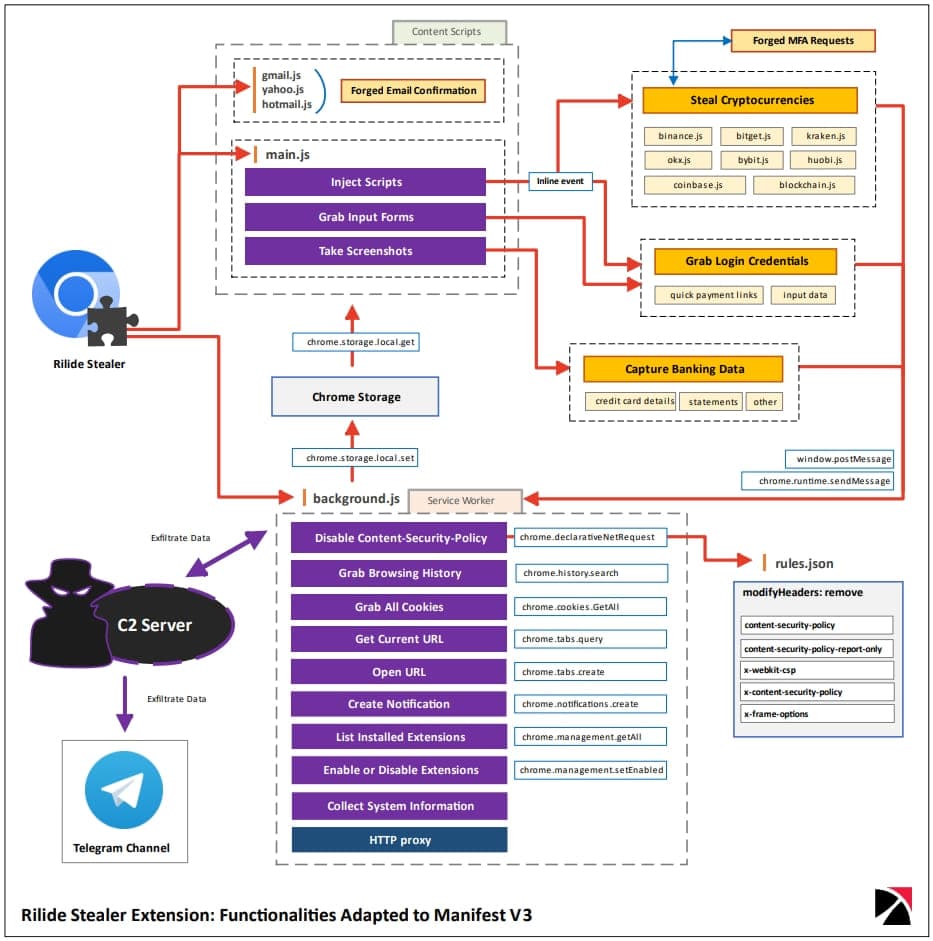

Η Trustwave Spiderlabs ανακάλυψε μια νέα έκδοση του Rilide που υποστηρίζει πλέον το Chrome Extension Manifest V3, επιτρέποντάς του να ξεπεράσει τους περιορισμούς που εισάγονται από τις νέες προδιαγραφές επέκτασης της Google και να προσθέσει πρόσθετη συσκότιση κώδικα για να αποφύγει τον εντοπισμό.

Επιπλέον, η τελευταία επέκταση κακόβουλου λογισμικού Rilide στοχεύει πλέον και τραπεζικούς λογαριασμούς. Μπορεί να διεισδύσει τα κλεμμένα δεδομένα μέσω ενός καναλιού Telegram ή τραβώντας στιγμιότυπα οθόνης σε προκαθορισμένα χρονικά διαστήματα και στέλνοντάς τα στον διακομιστή C2.

Μίμηση των επεκτάσεων του Palo Alto

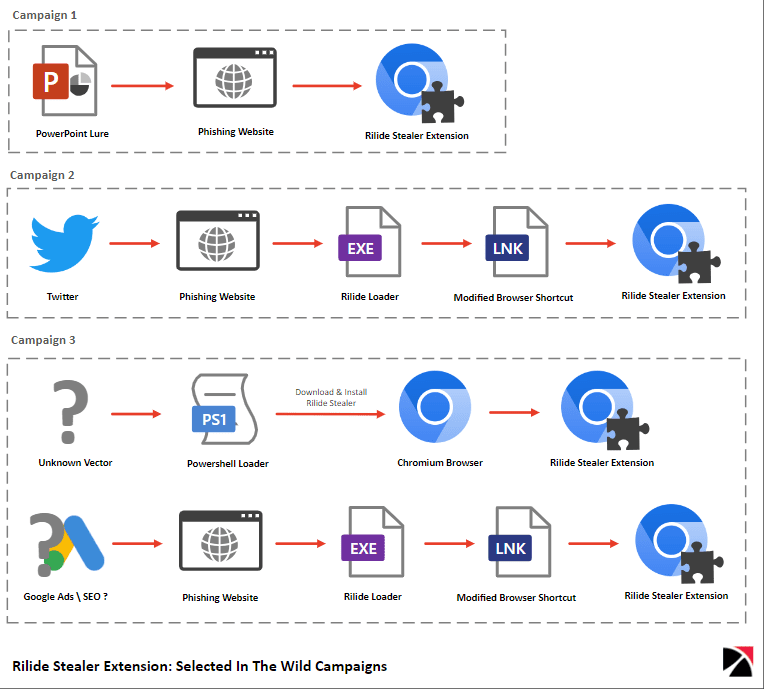

Το Trustwave αναφέρει ότι το Rilide διαδίδεται σε πολλές συνεχιζόμενες καμπάνιες και καθώς πρόκειται για ένα κακόβουλο λογισμικό που πωλείται σε φόρουμ χάκερ, είναι πιθανό ότι διεξάγονται από διαφορετικούς παράγοντες απειλών.

Μια καμπάνια στοχεύει πολλές τράπεζες, παρόχους πληρωμών, παρόχους υπηρεσιών email, πλατφόρμες ανταλλαγής κρυπτογράφησης, VPN και παρόχους υπηρεσιών cloud, χρησιμοποιώντας σενάρια injection, εστιάζοντας κυρίως σε χρήστες στην Αυστραλία και το Ηνωμένο Βασίλειο.

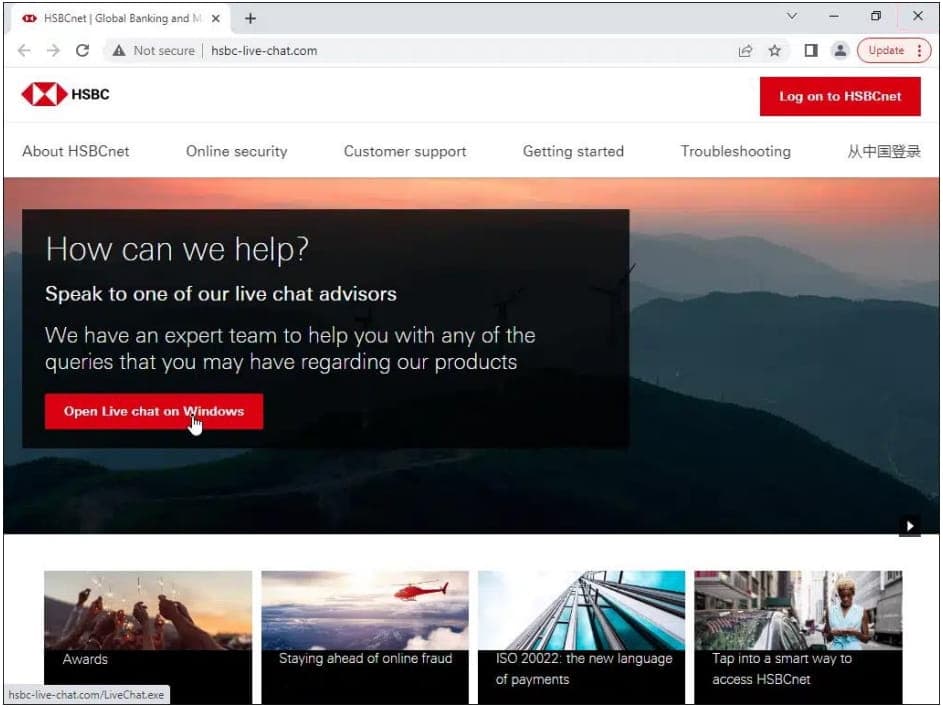

Οι αναλυτές ανακάλυψαν περισσότερες από 1.500 σελίδες ηλεκτρονικού “ψαρέματος” που χρησιμοποιούν τομείς ηλεκτρονικού “ψαρέματος”.

Phishing σελίδας HSBC ως μέρος μιας καμπάνιας Rilide

Πηγή: Trustwave

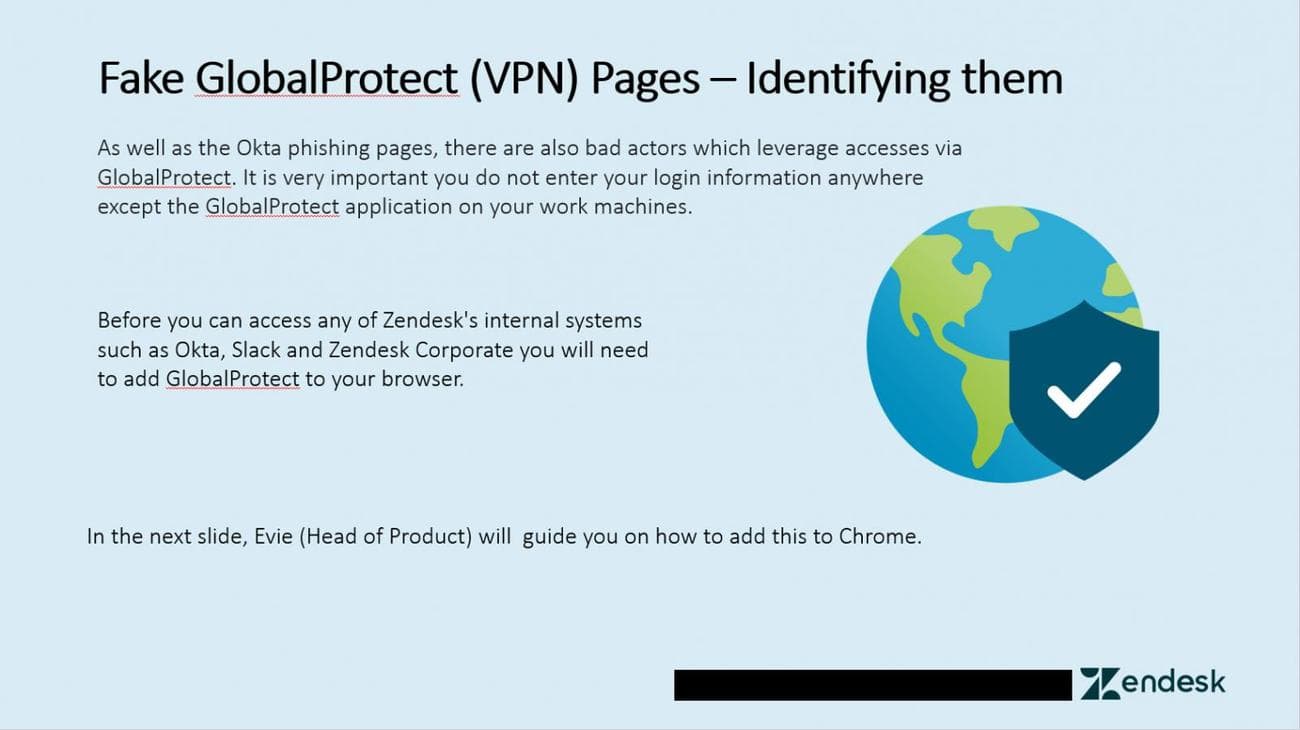

Σε άλλη περίπτωση, οι χρήστες μολύνονται μέσω email ηλεκτρονικού ψαρέματος που υποτίθεται ότι προωθούν εφαρμογές VPN ή τείχους προστασίας, όπως η εφαρμογή GlobalProtect του Palo Alto.

Σε αυτήν την καμπάνια, η Trustwave βρήκε μια παρουσίαση PowerPoint που στοχεύει τους υπαλλήλους του ZenDesk, η οποία προσποιείται έξυπνα ότι είναι μια προειδοποίηση ασφαλείας, καθοδηγώντας τους χρήστες στην εγκατάσταση της επέκτασης.

Αυτή η παρουσίαση περιλαμβάνει διαφάνειες που προειδοποιούν ότι οι φορείς απειλών μιμούνται την GlobalProtect για να διανείμουν κακόβουλο λογισμικό και παρέχει βήματα που ο χρήστης πρέπει να ακολουθήσει τα βήματα στον οδηγό για να εγκαταστήσει το σωστό λογισμικό.

Ωστόσο, αυτό είναι στην πραγματικότητα ένα τέχνασμα κοινωνικής μηχανικής για να πείσετε τον στοχευμένο χρήστη να εγκαταστήσει την κακόβουλη επέκταση Rilide.

Έγγραφο PowerPoint που δημιουργήθηκε για να καθοδηγήσει τους χρήστες στην εγκατάσταση του Rilide

Πηγή: Trustwave

Τέλος, η Trustwave εντόπισε μια καμπάνια που τρέχει στο Twitter, οδηγώντας τα θύματα σε ιστότοπους ηλεκτρονικού ψαρέματος για πλαστά παιχνίδια blockchain P2E (Play To Earn). Ωστόσο, οι εγκαταστάτες σε αυτούς τους ιστότοπους εγκαθιστούν αντ ‘αυτού την επέκταση Rilide, επιτρέποντας στους παράγοντες της απειλής να κλέψουν τα πορτοφόλια κρυπτονομισμάτων των θυμάτων.

Αλυσίδες μόλυνσης για τρεις καμπάνιες Rilide

Πηγή: Trustwave

Ανεξάρτητα από την καμπάνια διανομής, κατά την εγκατάσταση, η επέκταση επικοινωνεί με τον διακομιστή των εισβολέων και λαμβάνει μία από τις ακόλουθες εντολές:

-

επέκταση

– Ενεργοποιήστε ή απενεργοποιήστε μια επέκταση από τη λίστα εγκατεστημένων επεκτάσεων. -

Πληροφορίες

– Αποστολή πληροφοριών συστήματος και προγράμματος περιήγησης στον διακομιστή C2. Λάβετε όλες τις ρυθμίσεις διαμόρφωσης. -

Σπρώξτε

– Δημιουργεί μια ειδοποίηση με καθορισμένο μήνυμα, τίτλο και εικονίδιο. Κάνοντας κλικ στην ειδοποίηση, θα ανοίξει νέα καρτέλα με URL από τον διακομιστή C2. -

Μπισκότα

– Αποκτήστε όλα τα cookies του προγράμματος περιήγησης και στείλτε τα στον διακομιστή C2. -

Στιγμιότυπο οθόνης

– Καταγράφει την ορατή περιοχή της τρέχουσας ενεργής καρτέλας στο τρέχον παράθυρο. -

url

– Δημιουργία νέας καρτέλας με παρεχόμενη διεύθυνση URL. -

current_url

– Ανάκτηση διεύθυνσης URL από την ενεργή καρτέλα. -

Ιστορία

– Λάβετε ιστορικό περιήγησης από τις τελευταίες 30 ημέρες. -

Ενέσεις

– Ανακτά τον κώδικα έγχυσης για εφαρμογή σε συγκεκριμένες διευθύνσεις URL. -

Ρυθμίσεις

– Ανακτά τις ρυθμίσεις παραμέτρων διακομιστή μεσολάβησης, grabbers και τηλεγραφήματος. -

Πληρεξούσιο

– Ενεργοποίηση ή απενεργοποίηση διακομιστή μεσολάβησης. Οι φορείς απειλών χρησιμοποιούν την υλοποίηση διακομιστή μεσολάβησης από το εργαλείο “CursedChrome” που επιτρέπει την περιήγηση στον ιστό με έλεγχο ταυτότητας ως θύμα. -

στιγμιότυπο_κανόνες

– Ενημερώνει τη λίστα κανόνων για τη λήψη στιγμιότυπων οθόνης σε συγκεκριμένα χρονικά διαστήματα.

Με αυτό το εκτεταμένο σύνολο εντολών, οι φορείς απειλών μπορούν να κλέψουν μια μεγάλη ποικιλία πληροφοριών που μπορούν στη συνέχεια να χρησιμοποιηθούν για κρυπτογραφικά πορτοφόλια και να αποκτήσουν πρόσβαση στους διαδικτυακούς τους λογαριασμούς.

Manifest παράκαμψη V3

Η προσαρμογή του Rilide στο Manifest V3 είναι ζωτικής σημασίας για τη λειτουργία και την επιτυχία του, καθώς το νέο πρότυπο της Google εμποδίζει τις παλαιότερες επεκτάσεις να σταματήσουν να λειτουργούν από τον Ιανουάριο του 2023.

Το Manifest V3 περιορίζει την πρόσβαση της επέκτασης σε αιτήματα δικτύου χρηστών, αποτρέπει τη φόρτωση κώδικα από απομακρυσμένες πηγές και μετακινεί όλες τις τροποποιήσεις αιτημάτων δικτύου από τις επεκτάσεις στο πρόγραμμα περιήγησης.

Αυτό επηρεάζει το Rilide καθώς βασίζεται στην εισαγωγή σεναρίων JS που φιλοξενούνται εξ αποστάσεως, επομένως οι συντάκτες του έπρεπε να εφαρμόσουν έναν συνδυασμό δημοσίως δημοσιοποιημένων τεχνικών που παρακάμπτουν τις απαιτήσεις της Google.

Για παράδειγμα, οι αναλυτές του Trustwave αναφέρουν ότι η νέα έκδοση χρησιμοποιεί ενσωματωμένα συμβάντα για την εκτέλεση κακόβουλης JavaScript και κάνει κατάχρηση των API αιτημάτων Declarative Net για να παρακάμψει τον μηχανισμό αποτροπής XSS που έχει θεσπιστεί από την Πολιτική Ασφάλειας Περιεχομένου (CSP).

Επειδή το Rilide δεν διανέμεται μέσω του Chrome Web Store, όπου εφαρμόζονται αυστηρά οι πολιτικές Manifest V3, οι συντάκτες του μπορούν να εφαρμόσουν λύσεις για την εκτέλεση απομακρυσμένου κώδικα που φιλοξενείται.

Ο πλήρης πίνακας συναρτήσεων του Rilide

Πηγή: Trustwave

Κερδίζει δημοτικότητα με τους χάκερ

Οι ερευνητές του Trustwave παρατήρησαν τη χρήση πολλαπλών σταγονόμετρων για το Rilide, κάτι που εξηγείται από το γεγονός ότι το κακόβουλο λογισμικό πωλείται για 5.000 δολάρια σε εγκληματίες του κυβερνοχώρου, οι οποίοι πρέπει να επινοήσουν τη δική τους μέθοδο διανομής.

Επιπλέον, υπήρξαν αρκετές δυνητικά αυθεντικές διαρροές πηγαίου κώδικα Rilide σε υπόγεια φόρουμ, εκθέτοντας τον πηγαίο κώδικα του κακόβουλου λογισμικού σε πολλούς χάκερ.

Όλα αυτά προσθέτουν ποικιλία στη φύση και κάνουν τις καμπάνιες Rilide πιο δύσκολη στη χαρτογράφηση και την παρακολούθηση.

Καθώς ο αρχικός συγγραφέας του κακόβουλου λογισμικού συνεχίζει να βελτιώνει την κακόβουλη επέκταση του Chrome, η δραστηριότητα του Rilide στη φύση είναι απίθανο να εξασθενίσει.