Οι χάκερ μπορούν να κάνουν κατάχρηση των εκτελέσιμων αρχείων του Microsoft Office για τη λήψη κακόβουλου λογισμικού

Η λίστα των αρχείων LOLBAS – νόμιμα δυαδικά αρχεία και σενάρια που υπάρχουν στα Windows που μπορούν να χρησιμοποιηθούν για κακόβουλους σκοπούς, θα περιλαμβάνει σύντομα τα κύρια εκτελέσιμα για το πρόγραμμα-πελάτη email της Microsoft Outlook και το σύστημα διαχείρισης βάσεων δεδομένων της Access.

Το κύριο εκτελέσιμο αρχείο για την εφαρμογή Microsoft Publisher έχει ήδη επιβεβαιωθεί ότι μπορεί να πραγματοποιήσει λήψη ωφέλιμων φορτίων από έναν απομακρυσμένο διακομιστή.

Το LOLBAS σημαίνει Living-off-the-land Binaries and Scripts και συνήθως περιγράφονται ως υπογεγραμμένα αρχεία που είτε είναι εγγενή στο λειτουργικό σύστημα Windows είτε έχουν ληφθεί από τη Microsoft.

Είναι νόμιμα εργαλεία που οι χάκερ μπορούν να καταχραστούν κατά τη διάρκεια της δραστηριότητας μετά την εκμετάλλευση για να κατεβάσουν και/ή να εκτελέσουν ωφέλιμα φορτία χωρίς να ενεργοποιήσουν αμυντικούς μηχανισμούς.

Σύμφωνα με πρόσφατη έρευνα, ακόμη και εκτελέσιμα που δεν είναι υπογεγραμμένα από τη Microsoft εξυπηρετούν σκοπούς που είναι χρήσιμοι σε επιθέσεις, όπως η αναγνώριση.

Δυαδικά αρχεία του Microsoft Office

ο

έργο LOLBAS

αυτή τη στιγμή παραθέτει πάνω από 150 δυαδικά αρχεία, βιβλιοθήκες και σενάρια που σχετίζονται με τα Windows που μπορούν να βοηθήσουν τους εισβολείς να εκτελέσουν ή να κατεβάσουν κακόβουλα αρχεία ή να παρακάμψουν λίστες εγκεκριμένων προγραμμάτων.

Nir Chako, ερευνητής ασφάλειας στο

Πεντέρα

μια εταιρεία που παρέχει μια αυτοματοποιημένη λύση επικύρωσης ασφαλείας, ξεκίνησε πρόσφατα να ανακαλύψει νέα αρχεία LOLBAS κοιτάζοντας τα εκτελέσιμα στη σουίτα του Microsoft Office.

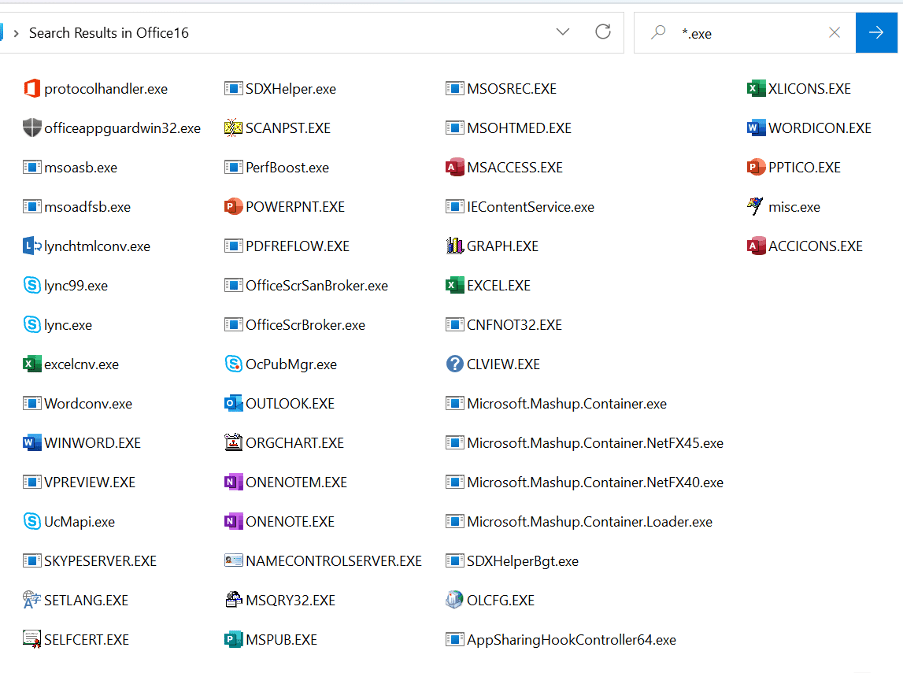

Εκτελέσιμα αρχεία του Microsoft Office

πηγή: Pentera

Τα δοκίμασε όλα χειροκίνητα και βρήκε τρία –

MsoHtmEd.exe

,

MSPub.exe

και

ProtocolHandler.exe

– που θα μπορούσαν να χρησιμοποιηθούν ως προγράμματα λήψης για αρχεία τρίτων, ανταποκρίνοντας έτσι τα κριτήρια LOLBAS.

Οι ερευνητές μοιράστηκαν με το BleepingComputer ένα βίντεο που δείχνει

MsoHtmEd

πρόσβαση στον δοκιμαστικό διακομιστή HTTP με αίτημα GET, υποδεικνύοντας μια προσπάθεια λήψης ενός δοκιμαστικού αρχείου.

Αργότερα στην έρευνά του, ο Τσάκο το ανακάλυψε αυτό

MsoHtmEd

θα μπορούσε επίσης να χρησιμοποιηθεί για την εκτέλεση αρχείων.

Κινούμενος από αυτή την αρχική επιτυχία και γνωρίζοντας ήδη τον αλγόριθμο για να βρει τα κατάλληλα αρχεία με μη αυτόματο τρόπο, ο ερευνητής ανέπτυξε ένα σενάριο για να αυτοματοποιήσει τη διαδικασία επαλήθευσης και να καλύψει μια μεγαλύτερη δεξαμενή εκτελέσιμων αρχείων πιο γρήγορα.

«Χρησιμοποιώντας αυτήν την αυτοματοποιημένη μέθοδο, καταφέραμε να βρούμε άλλα έξι προγράμματα λήψης! Συνολικά, ανακαλύψαμε εννέα νέα προγράμματα λήψης! Αυτή είναι σχεδόν μια αύξηση 30% στην επίσημη λίστα λήψεων LOLBAS” –

Νιρ Τσάκο

Σε ένα

ανάρτηση

σήμερα, εξηγεί τις βελτιώσεις που προστέθηκαν στο σενάριο που επέτρεψαν την καταχώριση των δυαδικών αρχείων στα Windows και τη δοκιμή τους για δυνατότητες λήψης πέρα από τον προβλεπόμενο σχεδιασμό.

Συνολικά, ο ερευνητής Pentera ανακάλυψε 11 νέα αρχεία με λειτουργίες λήψης και εκτέλεσης που πληρούν τις αρχές του έργου LOLBAS.

|

ΛΟΛΜΠΑΣ |

Λειτουργικότητα |

Κατάσταση έργου LOLBAS |

| Protocol Handler | Κατεβάστε | Αποδεκτό |

| MSPub | Κατεβάστε | Αποδεκτό |

| MsoHtmEd | Λήψη, εκτέλεση | Αποδεκτό |

| Παρουσίαση οικοδεσπότης | Κατεβάστε | Αποδεκτό |

| ConfigSecurityPolicy | Κατεβάστε | Αποδεκτό |

| InstallUtil | Κατεβάστε | Αποδεκτό |

| MSHta | Κατεβάστε | Αποδεκτό |

| Αποψη | Κατεβάστε | Αίτημα έλξης |

| MSAccess | Κατεβάστε | Αίτημα έλξης |

| Sftp | Εκτέλεση | Αίτημα έλξης |

| Scp | Εκτέλεση | Αίτημα έλξης |

Ξεχωρίζουν τα MSPub.exe, Outlook.exe και MSAccess.exe, τα οποία ένας εισβολέας ή ένας ελεγκτής διείσδυσης θα μπορούσε να χρησιμοποιήσει για τη λήψη αρχείων τρίτων, λέει ο ερευνητής.

Ενώ το MSPub έχει επιβεβαιωθεί ότι μπορεί να κατεβάσει αυθαίρετα ωφέλιμα φορτία από έναν απομακρυσμένο διακομιστή, τα άλλα δύο δεν έχουν ακόμη προστεθεί στη λίστα LOLBAS. Δεν έχουν συμπεριληφθεί λόγω τεχνικού σφάλματος, είπε ο Chako στο BleepingComputer.

«Κατά λάθος υπέβαλα 3 αιτήματα έλξης με τον ίδιο κωδικό που δεσμεύτηκε, οπότε πρέπει να τα υποβάλω ξανά με τάξη, ώστε να συμπεριληφθούν επίσημα στο έργο. Εκτός από το γραφικό λάθος, θα είναι μέρος του έργου». – Νιρ Τσάκο

Νέες πηγές LOLBAS

Εκτός από τα δυαδικά αρχεία της Microsoft, ο Chako βρήκε επίσης αρχεία από άλλους προγραμματιστές που πληρούν τα κριτήρια LOLBAS, ένα παράδειγμα είναι η δημοφιλής σουίτα PyCharm για ανάπτυξη Python.

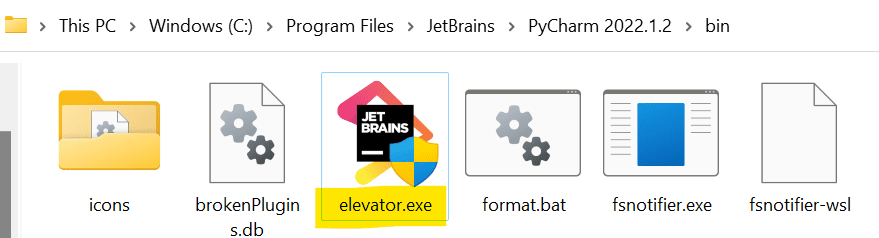

Υπογεγραμμένο εκτελέσιμο στον φάκελο εγκατάστασης PyCharm

πηγή: Pentera

Ο φάκελος εγκατάστασης PyCharm περιέχει

elevator.exe

(υπογεγραμμένο και επαληθευμένο από το JetBrains), το οποίο μπορεί να εκτελεί αυθαίρετα αρχεία με αυξημένα προνόμια.

Ένα άλλο αρχείο στον κατάλογο PyCharm είναι

WinProcessListHelper.exe

το οποίο ο Chako λέει ότι μπορεί να εξυπηρετήσει αναγνωριστικούς σκοπούς απαριθμώντας όλες τις διαδικασίες που εκτελούνται στο σύστημα.

Ένα άλλο παράδειγμα εργαλείου αναγνώρισης LOLBAS που παρείχε το BleepingComputer είναι

mkpasswd.exe

μέρος του φακέλου εγκατάστασης Git, που μπορεί να προσφέρει ολόκληρη τη λίστα των χρηστών και τα αναγνωριστικά ασφαλείας τους (SID).

Το ταξίδι του Chako ξεκίνησε με δύο εβδομάδες για να διαμορφώσει μια σωστή προσέγγιση για την ανακάλυψη νέων αρχείων LOLBAS, η οποία κατέληξε στην εύρεση τριών.

Αφού κατανόησε την ιδέα, πέρασε άλλη μια εβδομάδα δημιουργώντας τα εργαλεία για την αυτοματοποίηση της ανακάλυψης. Η προσπάθεια απέδωσε καρπούς, καθώς τα σενάρια του επέτρεψαν να περάσει «όλο το σύνολο των δυαδικών αρχείων της Microsoft» σε περίπου πέντε ώρες.

Ωστόσο, η ανταμοιβή είναι ακόμη μεγαλύτερη. Ο Chako μας είπε ότι τα εργαλεία που ανέπτυξε μπορούν επίσης να τρέξουν σε άλλες πλατφόρμες (π.χ. Linux ή προσαρμοσμένες εικονικές μηχανές cloud), είτε στην τρέχουσα κατάστασή τους είτε με μικρές τροποποιήσεις, για να εξερευνήσουν νέα επικράτεια LOLBAS.

Ωστόσο, η γνώση των απειλών LOLBAS μπορεί να βοηθήσει τους υπερασπιστές να καθορίσουν επαρκείς μεθοδολογίες και μηχανισμούς για την πρόληψη ή τον μετριασμό των επιθέσεων στον κυβερνοχώρο.

Πεντέρα δημοσίευσε α

χαρτί με πλήρεις λεπτομέρειες

για το πώς οι ερευνητές, οι red-teamers και οι υπερασπιστές μπορούν να βρουν νέα αρχεία LOLBAS.

.png)