Οι βορειοκορεάτες χάκερ «ScarCruft» παραβίασαν τη ρωσική κατασκευή πυραύλων

Η βορειοκορεατική ομάδα hacking ScarCruft έχει συνδεθεί με μια κυβερνοεπίθεση στην υποδομή πληροφορικής και στον διακομιστή email για τον NPO Mashinostroyeniya, έναν Ρώσο σχεδιαστή διαστημικών πυραύλων και οργανισμό μηχανικής διηπειρωτικών βαλλιστικών πυραύλων.

Η NPO Mashinostroyeniya είναι Ρώσος σχεδιαστής και κατασκευαστής τροχιακών οχημάτων, διαστημικών οχημάτων και πυραύλων τακτικής άμυνας και επίθεσης που χρησιμοποιούνται από τον ρωσικό και τον ινδικό στρατό. Το Υπουργείο Οικονομικών των ΗΠΑ (OFAC) έχει

επέβαλε κυρώσεις στην εταιρεία

από το 2014 για τη συμβολή και τον ρόλο της στον Ρωσο-Ουκρανικό πόλεμο.

Σήμερα,

Η SentinelLabs ανέφερε

ότι το ScarCruft βρίσκεται πίσω από μια παραβίαση του διακομιστή ηλεκτρονικού ταχυδρομείου και των συστημάτων πληροφορικής της NPO Mashinostroyeniya, όπου οι παράγοντες της απειλής εγκατέστησαν μια κερκόπορτα των Windows με το όνομα «OpenCarrot» για απομακρυσμένη πρόσβαση στο δίκτυο.

Ενώ ο κύριος σκοπός της επίθεσης είναι ασαφής, το ScarCruft (APT37) είναι μια ομάδα κατασκοπείας στον κυβερνοχώρο που είναι γνωστό ότι παρακολουθεί και κλέβει δεδομένα από οργανισμούς ως μέρος των εκστρατειών τους στον κυβερνοχώρο.

Ανακάλυψη της παραβίασης

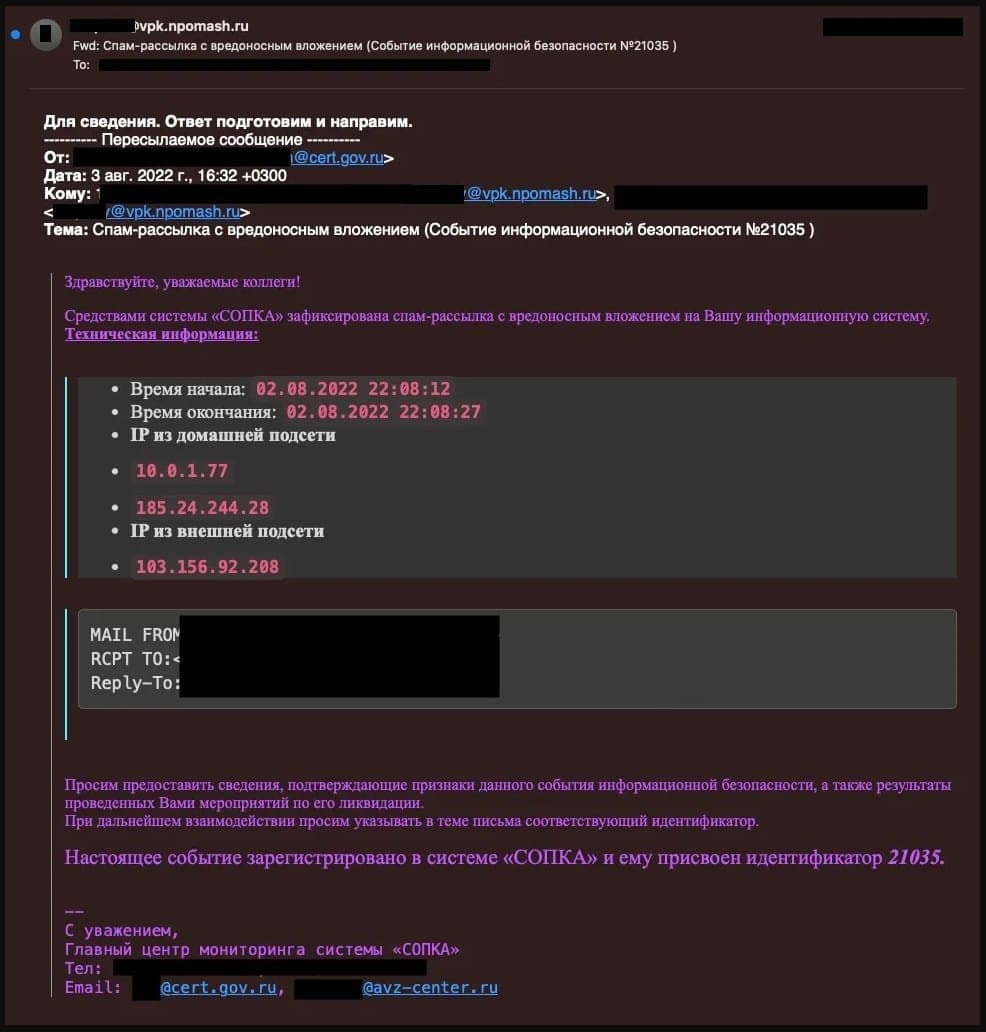

Οι αναλυτές ασφαλείας ανακάλυψαν την παραβίαση αφού ανέλυσαν μια διαρροή email από το NPO Mashinostroyeniya που περιείχε εξαιρετικά εμπιστευτικές επικοινωνίες, συμπεριλαμβανομένης μιας αναφοράς από το προσωπικό πληροφορικής που προειδοποίησε για ένα πιθανό περιστατικό ασφάλειας στον κυβερνοχώρο στα μέσα Μαΐου 2022.

Η SentinelLabs αξιοποίησε τις πληροφορίες σε αυτά τα μηνύματα ηλεκτρονικού ταχυδρομείου για να διεξαγάγει έρευνα, ανακαλύπτοντας μια πολύ πιο σημαντική εισβολή από ό,τι κατάλαβε ο κατασκευαστής πυραύλων.

Άσχετο δείγμα από το email που διέρρευσε

μικρό

Πηγή: SentinelLabs

Σύμφωνα με τα μηνύματα που διέρρευσαν, το προσωπικό πληροφορικής στο NPO Mashinostroyeniya συζήτησε ύποπτη δικτυακή επικοινωνία μεταξύ διαδικασιών που εκτελούνται σε εσωτερικές συσκευές και εξωτερικούς διακομιστές.

Αυτό τελικά οδήγησε την εταιρεία να βρει ένα κακόβουλο DLL εγκατεστημένο σε εσωτερικά συστήματα, με αποτέλεσμα να συνεργαστούν με την εταιρεία προστασίας από ιούς για να καθορίσουν πώς είχαν μολυνθεί.

Αφού ανέλυσε τις διευθύνσεις IP και άλλους δείκτες συμβιβασμού (IOC) που βρέθηκαν στα μηνύματα ηλεκτρονικού ταχυδρομείου, η SentinelLabs διαπίστωσε ότι ο ρωσικός οργανισμός είχε μολυνθεί από την κερκόπορτα των Windows «OpenCarrot».

Ένας σύνδεσμος με τον Λάζαρο

Το OpenCarrot είναι ένα κακόβουλο λογισμικό backdoor πλούσιο σε χαρακτηριστικά

προηγουμένως συνδεδεμένο

σε μια άλλη βορειοκορεατική ομάδα χάκερ, την ομάδα Lazarus.

Αν και δεν είναι ξεκάθαρο εάν επρόκειτο για κοινή επιχείρηση μεταξύ ScarCruft και Lazarus, δεν είναι ασυνήθιστο για βορειοκορεάτες χάκερ να χρησιμοποιούν εργαλεία και τακτικές που επικαλύπτονται με άλλους φορείς απειλών που υποστηρίζονται από το κράτος στη χώρα.

Η παραλλαγή του OpenCarrot που χρησιμοποιήθηκε στη συγκεκριμένη επίθεση υλοποιήθηκε ως αρχείο DLL, υποστηρίζει επικοινωνίες μεσολάβησης μέσω εσωτερικών κεντρικών υπολογιστών δικτύου.

Το backdoor υποστηρίζει συνολικά 25 εντολές, συμπεριλαμβανομένων:

-

Αναγνώριση:

Αρχεία και διεργασίες απαρίθμηση χαρακτηριστικών, σάρωση και pinging ICMP σε εύρη IP για ανοιχτές θύρες TCP και διαθεσιμότητα. -

Χειρισμός συστήματος αρχείων και διαδικασιών:

Τερματισμός διαδικασίας, ένεση DLL, διαγραφή αρχείων, μετονομασία και χρονοσφραγίδα. -

Αναδιαμόρφωση και συνδεσιμότητα:

Διαχείριση επικοινωνιών C2, συμπεριλαμβανομένου του τερματισμού των υπαρχόντων και της δημιουργίας νέων καναλιών επικοινωνίας, της αλλαγής των δεδομένων διαμόρφωσης κακόβουλου λογισμικού που είναι αποθηκευμένα στο σύστημα αρχείων και των συνδέσεων δικτύου μεσολάβησης.

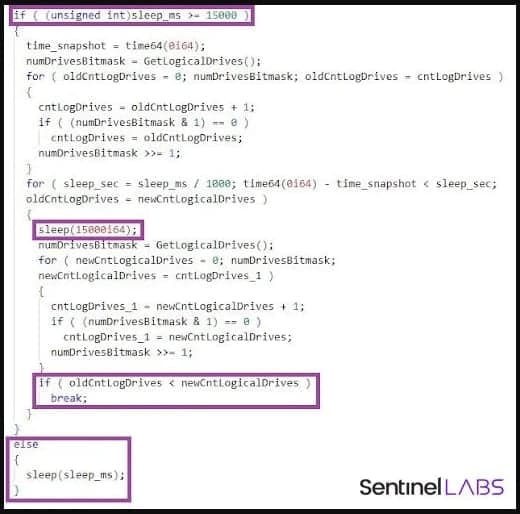

Όταν οι νόμιμοι χρήστες των παραβιασμένων συσκευών γίνονται ενεργοί, το OpenCarrot εισέρχεται αυτόματα σε κατάσταση αδράνειας και ελέγχει κάθε 15 δευτερόλεπτα για την εισαγωγή νέων μονάδων USB που μπορούν να συνδεθούν και να χρησιμοποιηθούν για πλευρική κίνηση.

Έλεγχος για νέες μονάδες δίσκου που είναι συνδεδεμένες σε μια συσκευή

Πηγή: SentinelLabs

Ταυτόχρονα, το SentinelLabs είδε στοιχεία ύποπτης κίνησης που προερχόταν από τον διακομιστή email Linux του θύματος, ο οποίος μεταδιδόταν προς την υποδομή ScarCruft.

Οι αναλυτές εξακολουθούν να προσδιορίζουν τη μέθοδο εισβολής, αλλά αναφέρουν την πιθανότητα οι παράγοντες της απειλής να χρησιμοποιούν την υπογεγραμμένη κερκόπορτα RokRAT.

Το SentinelLabs προτείνει ότι η εμπλοκή δύο ομάδων πειρατείας που υποστηρίζονται από το κράτος θα μπορούσε να υποδηλώνει μια σκόπιμη στρατηγική από το κράτος της Βόρειας Κορέας που ελέγχει και τα δύο.

Αναθέτοντας πολλούς παράγοντες να διεισδύσουν στο NPO Mashinostroyeniya, το οποίο πιθανώς θεωρούσαν σημαντικό στόχο για κατασκοπεία, το κράτος μπορεί να επιδίωξε να ενισχύσει την πιθανότητα επιτυχούς παραβίασης.