Η καμπάνια phishing EvilProxy στοχεύει 120.000 χρήστες του Microsoft 365

Το EvilProxy γίνεται μια από τις πιο δημοφιλείς πλατφόρμες phishing για τη στόχευση λογαριασμών που προστατεύονται από το MFA, με τους ερευνητές να βλέπουν 120.000 μηνύματα ηλεκτρονικού ψαρέματος που στάλθηκαν σε περισσότερους από εκατό οργανισμούς για να κλέψουν λογαριασμούς Microsoft 365.

Αυτή η νέα έρευνα προέρχεται από την Proofpoint, η οποία προειδοποιεί για μια δραματική αύξηση των επιτυχημένων περιστατικών εξαγοράς λογαριασμών cloud τους τελευταίους πέντε μήνες, επηρεάζοντας κυρίως υψηλόβαθμα στελέχη.

Η εταιρεία κυβερνοασφάλειας έχει παρατηρήσει μια πολύ μεγάλης κλίμακας καμπάνια που υποστηρίζεται από το EvilProxy, η οποία συνδυάζει πλαστοπροσωπία επωνυμίας, διαφυγή εντοπισμού ρομπότ και ανοιχτές ανακατευθύνσεις.

Επιθέσεις EvilProxy

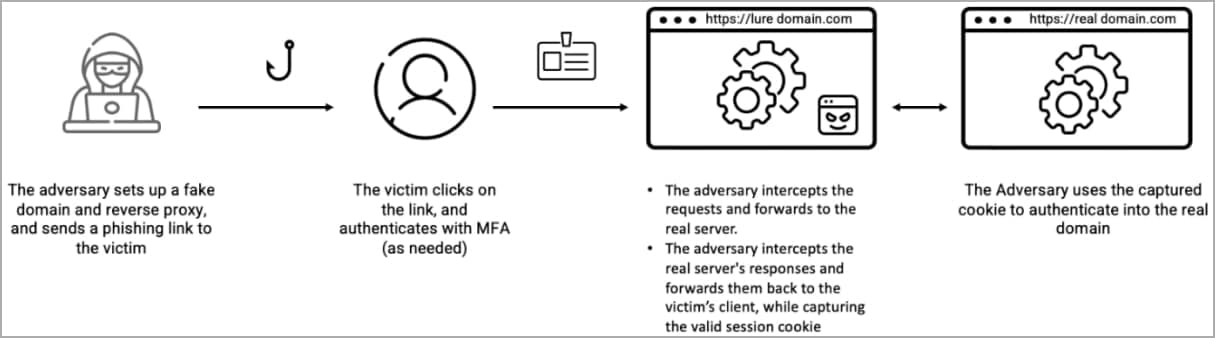

Το EvilProxy είναι μια πλατφόρμα ηλεκτρονικού “ψαρέματος” ως υπηρεσία που χρησιμοποιεί αντίστροφους διακομιστή μεσολάβησης για τη μετάδοση αιτημάτων ελέγχου ταυτότητας και διαπιστευτηρίων χρήστη μεταξύ του χρήστη (στόχου) και του νόμιμου ιστότοπου υπηρεσίας.

Καθώς ο διακομιστής ηλεκτρονικού ψαρέματος διαμεσολαβεί τη νόμιμη φόρμα σύνδεσης, μπορεί να υποκλέψει cookie ελέγχου ταυτότητας μόλις ένας χρήστης συνδεθεί στο λογαριασμό του.

Επιπλέον, καθώς ο χρήστης έπρεπε ήδη να περάσει προκλήσεις MFA κατά τη σύνδεση σε έναν λογαριασμό, το κλεμμένο cookie επιτρέπει στους φορείς απειλών να παρακάμψουν τον έλεγχο ταυτότητας πολλαπλών παραγόντων.

Ροή επίθεσης phishing EvilProxy

Πηγή: Proofpoint

Όπως αναφέρθηκε τον Σεπτέμβριο του 2022 από το Resecurity, το EvilProxy πωλείται σε εγκληματίες του κυβερνοχώρου για 400 $/μήνα, υποσχόμενος τη δυνατότητα στόχευσης λογαριασμών Apple, Google, Facebook, Microsoft, Twitter, GitHub, GoDaddy και PyPI.

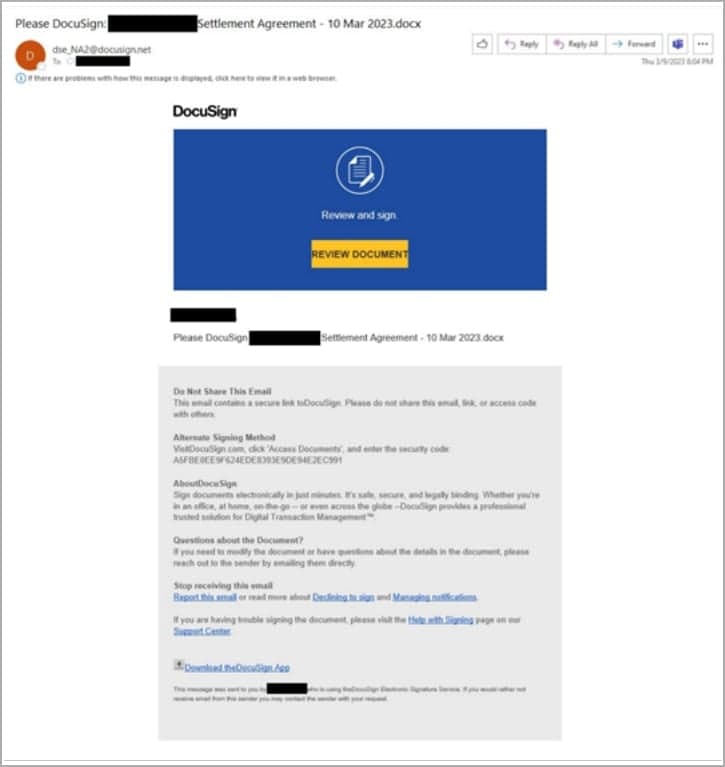

Μια νέα καμπάνια ηλεκτρονικού ψαρέματος που παρατηρείται από την Proofpoint από τον Μάρτιο του 2023 χρησιμοποιεί την υπηρεσία EvilProxy για την αποστολή μηνυμάτων ηλεκτρονικού ταχυδρομείου που υποδύονται δημοφιλείς επωνυμίες όπως η Adobe, η DocuSign και η Concur.

Email ηλεκτρονικού ψαρέματος που χρησιμοποιείται σε αυτήν την καμπάνια

Πηγή: Proofpoint

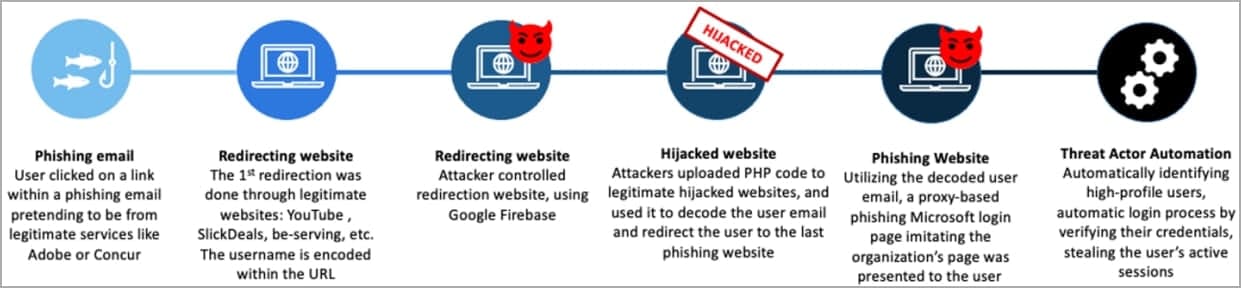

Εάν το θύμα κάνει κλικ στον ενσωματωμένο σύνδεσμο, περνάει από μια ανοιχτή ανακατεύθυνση μέσω του YouTube ή του SlickDeals, ακολουθούμενη από μια σειρά από επακόλουθες ανακατευθύνσεις που στοχεύουν στη μείωση των πιθανοτήτων ανακάλυψης και ανάλυσης.

Τελικά, το θύμα προσγειώνεται σε μια σελίδα ηλεκτρονικού “ψαρέματος” του EvilProxy που αντιστρέφει τους διακομιστή μεσολάβησης στη σελίδα σύνδεσης του Microsoft 365, η οποία διαθέτει επίσης το θέμα οργάνωσης του θύματος για να φαίνεται αυθεντικό.

Στάδια επίθεσης

Πηγή: Proofpoint

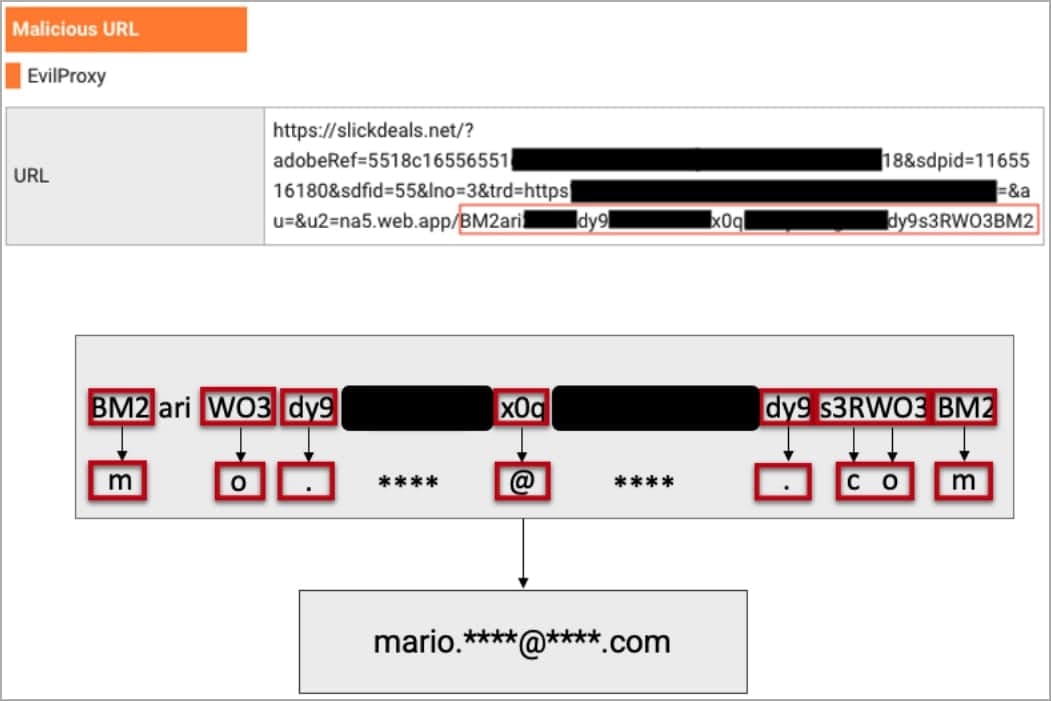

“Για να κρύψουν το email του χρήστη από εργαλεία αυτόματης σάρωσης, οι εισβολείς χρησιμοποίησαν ειδική κωδικοποίηση του email χρήστη και χρησιμοποίησαν νόμιμες ιστοσελίδες που είχαν παραβιαστεί, για να ανεβάσουν τον κώδικα PHP τους για να αποκωδικοποιήσουν τη διεύθυνση email ενός συγκεκριμένου χρήστη”, εξηγεί η Proofpoint. .

“Μετά την αποκωδικοποίηση της διεύθυνσης ηλεκτρονικού ταχυδρομείου, ο χρήστης προωθήθηκε στον τελικό ιστότοπο – την πραγματική σελίδα phishing, ειδικά σχεδιασμένη για τον οργανισμό αυτού του στόχου.”

Αποκωδικοποίηση της διεύθυνσης email του στόχου

Πηγή: Proofpoint

Ιδιαιτερότητες στόχευσης

ο

ανακάλυψαν ερευνητές

ότι η τελευταία καμπάνια ανακατευθύνει χρήστες με τουρκική διεύθυνση IP σε έναν νόμιμο ιστότοπο, ουσιαστικά ακυρώνοντας την επίθεση, κάτι που μπορεί να σημαίνει ότι η επιχείρηση έχει έδρα στην Τουρκία.

Επίσης, η Proofpoint παρατήρησε ότι οι επιτιθέμενοι ήταν πολύ επιλεκτικοί σε ποιες περιπτώσεις θα προχωρούσαν στη φάση της εξαγοράς λογαριασμού, δίνοντας προτεραιότητα σε στόχους “VIP” και αγνοώντας αυτούς που βρίσκονται χαμηλότερα στην ιεραρχία.

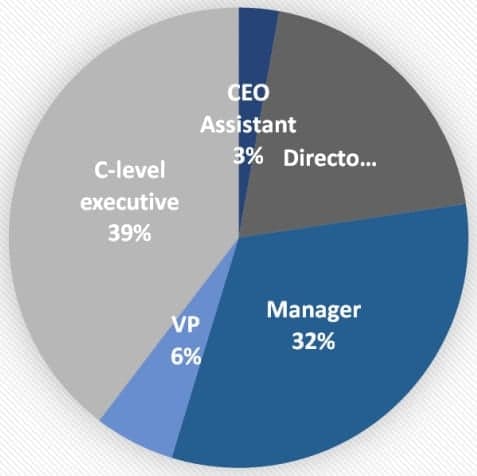

Από αυτούς των οποίων οι λογαριασμοί παραβιάστηκαν, το 39% ήταν στελέχη C-level, το 9% ήταν Διευθύνοντες Σύμβουλοι και Αντιπρόεδροι, το 17% ήταν Οικονομικοί Διευθυντές και οι υπόλοιποι ήταν υπάλληλοι με πρόσβαση σε χρηματοοικονομικά περιουσιακά στοιχεία ή ευαίσθητες πληροφορίες.

Συμβιβασμένοι στόχοι

Πηγή: Proofpoint

Μόλις παραβιαστεί ένας λογαριασμός Microsoft 365, οι παράγοντες απειλών προσθέτουν τη δική τους μέθοδο ελέγχου ταυτότητας πολλαπλών παραγόντων (μέσω της εφαρμογής Authenticator με ειδοποίηση και κώδικα) για να εδραιώσουν τη διατήρηση της ταυτότητας.

Τα κιτ phishing αντίστροφου διακομιστή μεσολάβησης, και ειδικότερα το EvilProxy, είναι μια αυξανόμενη απειλή που μπορεί να προσφέρει υψηλής ποιότητας ηλεκτρονικό ψάρεμα σε επικίνδυνες κλίμακες, παρακάμπτοντας παράλληλα μέτρα ασφαλείας και προστασίες λογαριασμού.

Οι οργανισμοί μπορούν να αμυνθούν έναντι αυτής της απειλής μόνο μέσω υψηλότερης ευαισθητοποίησης για την ασφάλεια, αυστηρότερων κανόνων φιλτραρίσματος email και υιοθέτησης φυσικών κλειδιών που βασίζονται στο FIDO.