Rhysida ransomware πίσω από πρόσφατες επιθέσεις στην υγειονομική περίθαλψη

Η επιχείρηση ransomware Rhysida κάνει όνομα μετά από ένα κύμα επιθέσεων σε οργανισμούς υγειονομικής περίθαλψης που ανάγκασε τις κυβερνητικές υπηρεσίες και τις εταιρείες κυβερνοασφάλειας να δώσουν μεγαλύτερη προσοχή στις δραστηριότητές της.

Μετά από ένα δελτίο ασφαλείας από το Υπουργείο Υγείας και Ανθρωπίνων Υπηρεσιών των ΗΠΑ (HHS), η CheckPoint, η Cisco Talos και η Trend Micro δημοσίευσαν όλες αναφορές για το Rhysida, εστιάζοντας σε διαφορετικές πτυχές των επιχειρήσεων του παράγοντα απειλών.

Προηγουμένως, τον Ιούνιο, η Rhysida τράβηξε την προσοχή για πρώτη φορά μετά τη διαρροή εγγράφων που είχαν κλαπεί από τον Χιλιανό Στρατό (Ejército de Chile) στον ιστότοπο διαρροής δεδομένων.

Εκείνη την εποχή, μια προκαταρκτική ανάλυση του κρυπτογραφητή Rhysida από το SentinelOne έδειξε ότι το ransomware βρισκόταν σε πρώιμη ανάπτυξη, χωρίς τυπικά χαρακτηριστικά που εμφανίζονται στα περισσότερα στελέχη, όπως μηχανισμοί επιμονής, σκούπισμα σκιωδών αντιγράφων τόμου, τερματισμός διαδικασίας κ.λπ.

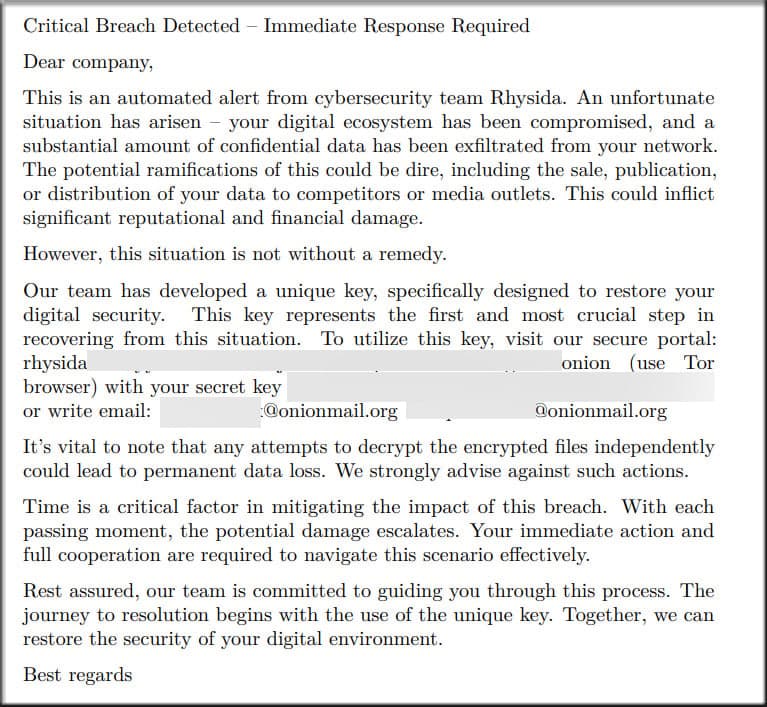

“Πρόκειται για μια αυτοματοποιημένη ειδοποίηση από την ομάδα κυβερνοασφάλειας Rhysida”, αναφέρει το σημείωμα λύτρων Rhysida.

“Έχει προκύψει μια ατυχής κατάσταση – το ψηφιακό σας οικοσύστημα έχει τεθεί σε κίνδυνο και ένας σημαντικός όγκος εμπιστευτικών δεδομένων έχει διεισδύσει από το δίκτυό σας.”

Ρυσίδα λύτρα σημείωμα

Πηγή: BleepingComputer

Το Rhysida στοχεύει σε οργανισμούς υγειονομικής περίθαλψης

Ενώ ορισμένες λειτουργίες ransomware ισχυρίζονται ότι δεν στοχεύουν σκόπιμα οργανισμούς υγειονομικής περίθαλψης και παρέχουν ακόμη και δωρεάν κλειδιά αποκρυπτογράφησης εάν γίνει κατά λάθος, η Rhysida δεν φαίνεται να ακολουθεί την ίδια πολιτική.

Ο ιστότοπος διαρροής δεδομένων σκοτεινού ιστού Rhysida περιλαμβάνει έναν οργανισμό υγειονομικής περίθαλψης στην Αυστραλία, δίνοντάς τους μια εβδομάδα για να πληρώσουν λύτρα προτού διαρρεύσουν τα κλεμμένα δεδομένα.

Ιστότοπος διαρροής δεδομένων σκοτεινού ιστού Rhysida

Πηγή: BleepingComputer

Ένα δελτίο που δημοσιεύθηκε από το Υπουργείο Υγείας και Ανθρωπίνων Υπηρεσιών των ΗΠΑ (HHS) την περασμένη εβδομάδα προειδοποίησε ότι ενώ η Rhysida εξακολουθεί να χρησιμοποιεί ένα στοιχειώδες ντουλάπι, η κλίμακα των δραστηριοτήτων της έχει αυξηθεί σε επικίνδυνες διαστάσεις και πρόσφατα, οι φορείς απειλών έδειξαν εστίαση στην υγειονομική περίθαλψη και του δημόσιου τομέα.

«Τα θύματά του διανέμονται σε πολλές χώρες στη Δυτική Ευρώπη, τη Βόρεια, τη Νότια Αμερική και την Αυστραλία», αναφέρει

Δελτίο του HHS

.

«Επιτίθενται κατά κύριο λόγο στους τομείς της εκπαίδευσης, της κυβέρνησης, της μεταποίησης και της τεχνολογίας και των διαχειριζόμενων παρόχων υπηρεσιών· ωστόσο, υπήρξαν πρόσφατες επιθέσεις κατά του τομέα της Υγείας και της Δημόσιας Υγείας (HPH).

Πηγές είπαν στο BleepingComputer ότι η Rhysida βρίσκεται πίσω από μια πρόσφατη κυβερνοεπίθεση στην Prospect Medical Holdings, η οποία εξακολουθεί να αντιμετωπίζει μια διακοπή λειτουργίας σε όλο το σύστημα που επηρεάζει 17 νοσοκομεία και 166 κλινικές σε όλες τις Ηνωμένες Πολιτείες.

Ωστόσο, η Rhysida δεν έχει αναλάβει ακόμη την ευθύνη για την επίθεση και το PMH δεν έχει απαντήσει σε μηνύματα ηλεκτρονικού ταχυδρομείου σχετικά με το εάν η συμμορία ransomware βρίσκεται πίσω από την επίθεση.

Εάν έχετε πληροφορίες από πρώτο χέρι σχετικά με αυτήν ή άλλες μη αναφερόμενες επιθέσεις στον κυβερνοχώρο, μπορείτε να επικοινωνήσετε εμπιστευτικά μαζί μας στο Signal στο +16469613731.

ΕΝΑ

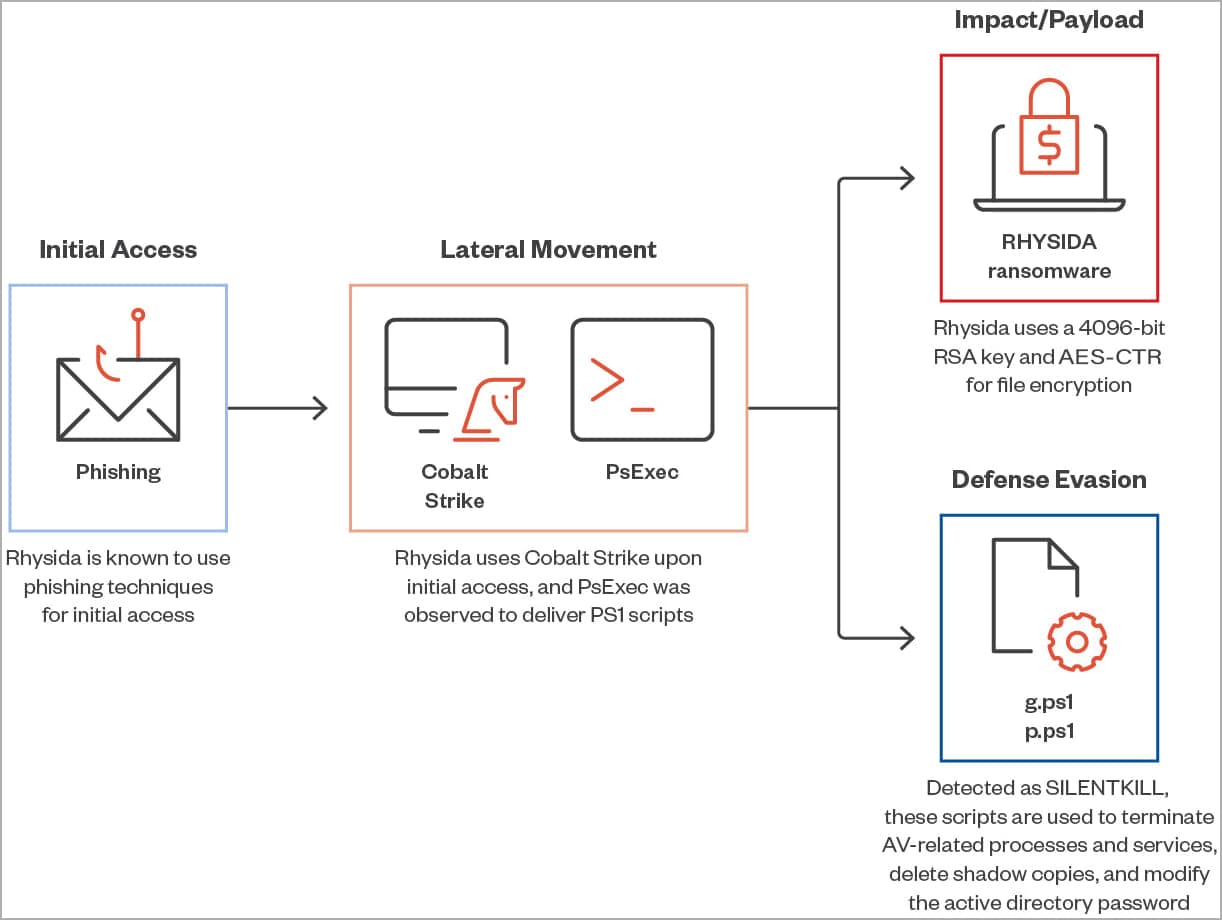

Αναφορά Trend Micro

που κυκλοφόρησε σήμερα επικεντρώνεται στην πιο συχνά παρατηρούμενη αλυσίδα επιθέσεων Rhysida, εξηγώντας ότι η ομάδα απειλών χρησιμοποιεί μηνύματα ηλεκτρονικού ψαρέματος για να επιτύχει αρχική πρόσβαση, στη συνέχεια αναπτύσσει σενάρια Cobalt Strike και PowerShell και τελικά ρίχνει το ντουλάπι.

Μια ενδιαφέρουσα παρατήρηση από τους αναλυτές της Trend Micro είναι ότι τα σενάρια PowerShell που χρησιμοποιούνται από τους χειριστές Rhysida τερματίζουν τις διαδικασίες AV, διαγράφουν σκιώδη αντίγραφα και τροποποιούν τις διαμορφώσεις RDP, υποδεικνύοντας την ενεργή ανάπτυξη του ντουλαπιού.

Ένας κρυπτογραφητής ransomware συνήθως χειρίζεται αυτές τις εργασίες, αλλά για τη λειτουργία Rhysida, χρησιμοποιεί εξωτερικά σενάρια για να επιτύχει τους ίδιους σκοπούς.

Η τελευταία αλυσίδα επίθεσης της Rhysida

(Trend Micro)

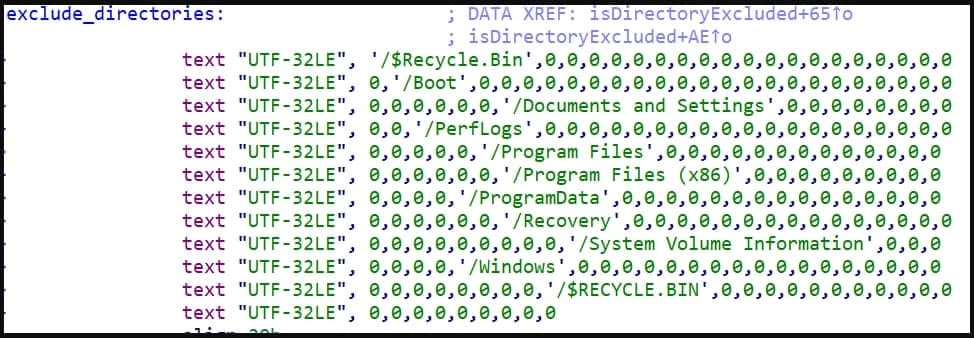

Έκθεση Cisco Talos

επιβεβαιώνει ότι το πιο πρόσφατο ντουλάπι Rhysida χρησιμοποιεί ένα κλειδί RSA 4096-bit με τον αλγόριθμο ChaCha20 για κρυπτογράφηση αρχείων και πλέον εξαιρεί αρκετούς καταλόγους καθώς και τους ακόλουθους τύπους αρχείων:

.bat .bin .cab .cmd .com .cur .diagcab .diagcfg, .diagpkg .drv .dll .exe .hlp .hta .ico .lnk .msi .ocx .ps1 .psm1 .scr .sys .ini thumbs .db .url .iso and .cab

Κατάλογοι που εξαιρούνται από την κρυπτογράφηση

Πηγή: Cisco

Έκθεση του CheckPoint

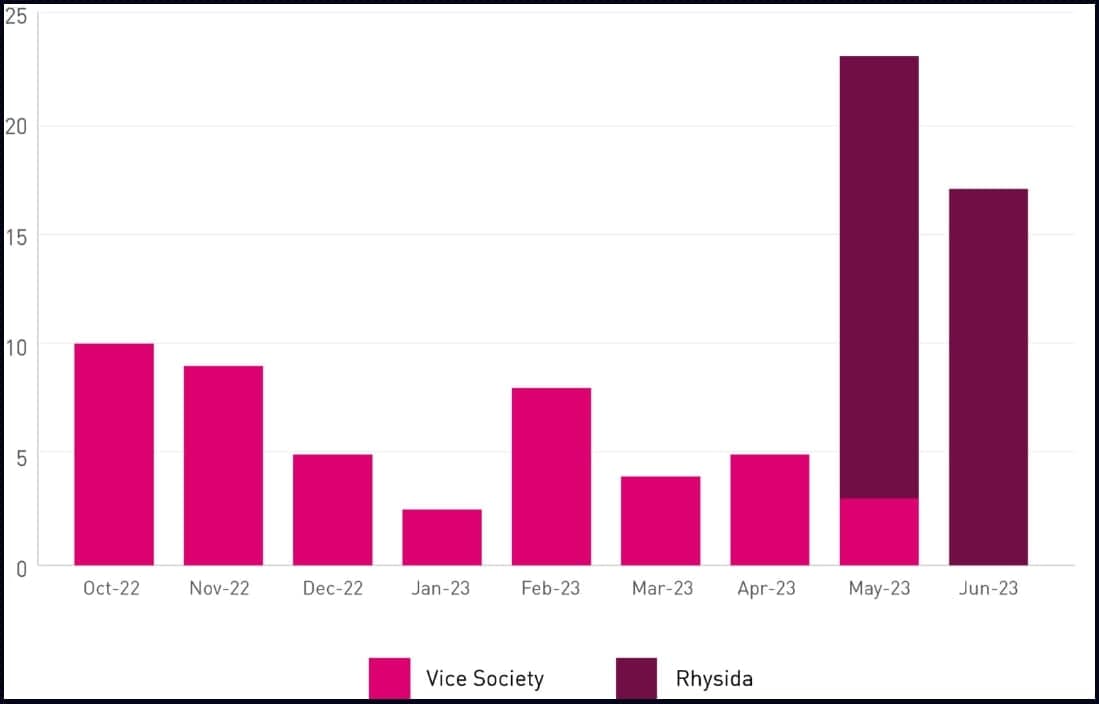

προχωρά ένα βήμα παραπέρα, συνδέοντας το Rhysida με την πλέον ανενεργή λειτουργία ransomware Vice Society, με βάση τους χρόνους δημοσίευσης των θυμάτων στους δύο ιστότοπους εκβιασμών και τα παρόμοια μοτίβα στόχευσης θυμάτων.

Σύγκριση αλλαγής δραστηριότητας σε Vice Society και Rhysida

(Σημείο ελέγχου)

Συμπερασματικά, η Rhysida έχει καθιερωθεί γρήγορα στον χώρο των ransomware, στοχεύοντας οργανισμούς σε διάφορους τομείς και δεν δείχνει κανένα δισταγμό να επιτεθεί σε νοσοκομεία.

Αν και το RaaS φαινόταν να κινείται πολύ γρήγορα όσον αφορά τις λειτουργίες, ενώ η τεχνική πτυχή υστερεί, οι εξελίξεις σε αυτό το μέτωπο δείχνουν ότι το ντουλάπι προλαβαίνει.