Νέος αποκρυπτογραφητής ransomware ανακτά δεδομένα από μερικώς κρυπτογραφημένα αρχεία

Related Posts

Ένας νέος αποκρυπτογραφητής ransomware «White Phoenix» επιτρέπει στα θύματα να ανακτούν εν μέρει αρχεία κρυπτογραφημένα από στελέχη ransomware που χρησιμοποιούν διακεκομμένη κρυπτογράφηση.

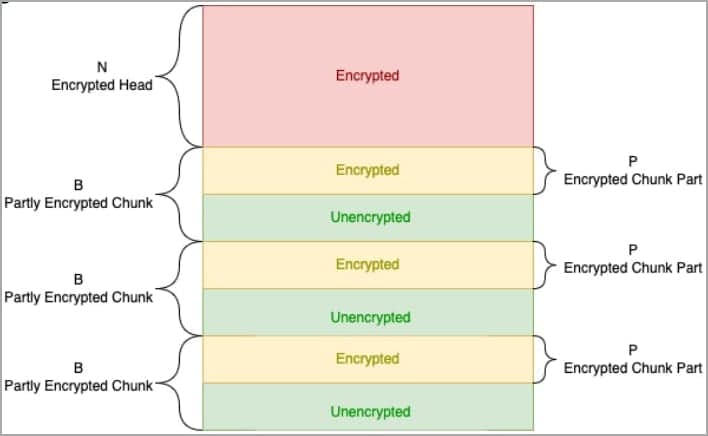

Η διακοπτόμενη κρυπτογράφηση είναι μια στρατηγική που χρησιμοποιείται από πολλές ομάδες ransomware που εναλλάσσεται μεταξύ κρυπτογράφησης και μη κρυπτογράφησης κομματιών δεδομένων. Αυτή η μέθοδος επιτρέπει σε ένα αρχείο να κρυπτογραφηθεί πολύ πιο γρήγορα, ενώ εξακολουθεί να αφήνει τα δεδομένα άχρηστα από το θύμα.

Τον Σεπτέμβριο του 2022, η Sentinel Labs ανέφερε ότι η διακεκομμένη κρυπτογράφηση κερδίζει έλξη στον χώρο των ransomware, με όλα τα μεγάλα RaaS να την προσφέρουν τουλάχιστον ως επιλογή σε θυγατρικές και το BlackCat/ALPHV να έχει φαινομενικά την πιο εξελιγμένη εφαρμογή.

Η διακοπτόμενη κρυπτογράφηση του BlackCat

(CyberArk)

Ωστόσο, σύμφωνα με την CyberArk, η οποία ανέπτυξε και δημοσίευσε το «White Phoenix», αυτή η τακτική εισάγει αδυναμίες στην κρυπτογράφηση, καθώς αφήνοντας τμήματα των αρχικών αρχείων χωρίς κρυπτογράφηση δημιουργείται η δυνατότητα για δωρεάν ανάκτηση δεδομένων.

Οι λειτουργίες ransomware που χρησιμοποιούν διακεκομμένη κρυπτογράφηση περιλαμβάνουν το BlackCat, το Play, το ESXiArgs, το Qilin/Agenda και το BianLian.

Ανάκτηση μερικώς κρυπτογραφημένων αρχείων

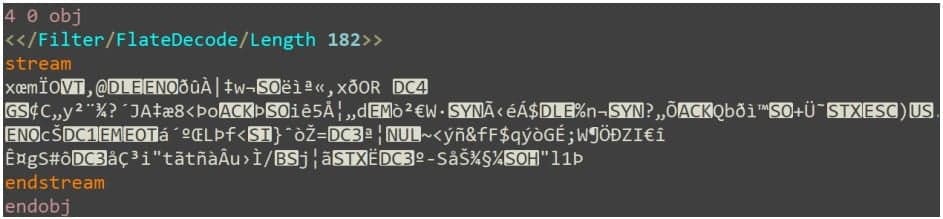

Η CyberArk ανέπτυξε το White Phoenix αφού πειραματίστηκε με μερικώς κρυπτογραφημένα αρχεία PDF, προσπαθώντας να ανακτήσει κείμενο και εικόνες από αντικείμενα ροής.

Δείγμα αντικειμένου ροής PDF

(CyberArk)

ο

βρήκαν ερευνητές

ότι σε ορισμένες λειτουργίες κρυπτογράφησης BlackCat, πολλά αντικείμενα σε αρχεία PDF παραμένουν ανεπηρέαστα, επιτρέποντας την εξαγωγή των δεδομένων.

Στην περίπτωση των ροών εικόνων, η ανάκτησή τους είναι τόσο απλή όσο η αφαίρεση των εφαρμοζόμενων φίλτρων.

Στην περίπτωση της ανάκτησης κειμένου, οι μέθοδοι επαναφοράς περιλαμβάνουν τον εντοπισμό τμημάτων κειμένου στις ροές και τη συνένωση τους ή την αντιστροφή της εξαγωνικής κωδικοποίησης και της κωδικοποίησης CMAP (χαρτογράφηση χαρακτήρων).

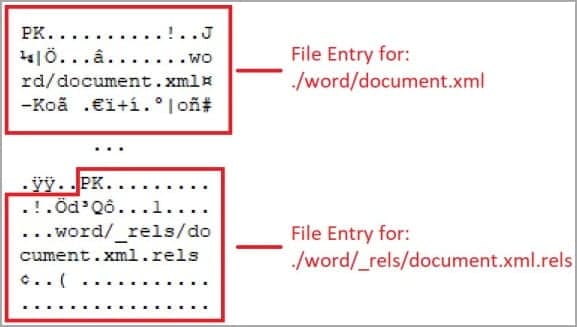

Μετά την επιτυχή ανάκτηση αρχείων PDF χρησιμοποιώντας το εργαλείο White Phoenix, η CyberArk βρήκε παρόμοιες δυνατότητες αποκατάστασης για άλλες μορφές αρχείων, συμπεριλαμβανομένων αρχείων που βασίζονται σε αρχεία ZIP.

Αυτά τα αρχεία που χρησιμοποιούν τη μορφή ZIP περιλαμβάνουν το Word (docx, docm, dotx, dotm, odt), το Excel (xlsx, xlsm, xltx, xltm, xlsb, xlam, ods) και το PowerPoint (pptx, pptm, ptox, potm, ppsx, ppsm, odp) μορφές εγγράφων.

Καταχωρήσεις αρχείων στο αρχείο ZIP

(CyberArk)

Η επαναφορά για αυτούς τους τύπους αρχείων επιτυγχάνεται με τη χρήση του 7zip και ενός hex editor για την εξαγωγή των μη κρυπτογραφημένων αρχείων XML των επηρεαζόμενων εγγράφων και την πραγματοποίηση αντικατάστασης δεδομένων.

Το White Phoenix αυτοματοποιεί όλα τα παραπάνω βήματα για τους υποστηριζόμενους τύπους αρχείων, αν και ενδέχεται να απαιτείται μη αυτόματη παρέμβαση σε ορισμένες περιπτώσεις.

Το εργαλείο είναι διαθέσιμο για δωρεάν λήψη από το CyberArk’s

δημόσιο αποθετήριο GitHub

.

Πρακτικοί περιορισμοί

Οι αναλυτές αναφέρουν ότι το αυτοματοποιημένο εργαλείο ανάκτησης δεδομένων τους θα πρέπει να λειτουργεί καλά για τους αναφερόμενους τύπους αρχείων που κρυπτογραφούνται από τα ακόλουθα στελέχη ransomware:

- BlackCat/ALPHV

- Παίξτε ransomware

- Qilin/Ατζέντα

- BianLian

- DarkBit

Ωστόσο, είναι σημαντικό να σημειωθεί ότι το White Phoenix δεν θα παράγει καλά αποτελέσματα σε κάθε περίπτωση, ακόμα κι αν υποστηρίζεται θεωρητικά.

Για παράδειγμα, εάν ένα μεγάλο μέρος ενός αρχείου έχει κρυπτογραφηθεί, συμπεριλαμβανομένων των κρίσιμων στοιχείων του, τα ανακτημένα δεδομένα μπορεί να είναι ελλιπή ή άχρηστα. Ως εκ τούτου, η αποτελεσματικότητα του εργαλείου συνδέεται άμεσα με την έκταση της ζημιάς στο αρχείο.

Για περιπτώσεις όπου το κείμενο αποθηκεύεται ως αντικείμενα CMAP σε αρχεία PDF, η ανάκτηση είναι δυνατή μόνο εάν ούτε το κείμενο ούτε τα αντικείμενα CMAP είναι κρυπτογραφημένα, εκτός από σπάνιες περιπτώσεις όπου η δεκαεξαδική κωδικοποίηση ταιριάζει με τις αρχικές τιμές χαρακτήρων.

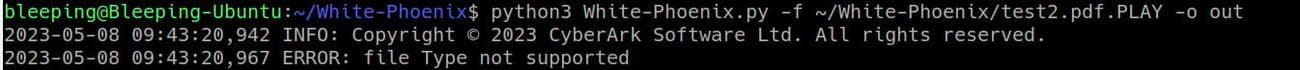

Το BleepingComputer δοκίμασε το White Phoenix με ένα μικρό δείγμα αρχείων PDF κρυπτογραφημένων με ALPHV και αρχείων PPTX και DOCX με κρυπτογράφηση Play και δεν μπόρεσε να ανακτήσει δεδομένα χρησιμοποιώντας το εργαλείο.

Ωστόσο, η CyberArk εξήγησε ότι αυτό θα μπορούσε να προκληθεί από τη μη χρήση διαλείπουσας κρυπτογράφησης στις επιθέσεις από τις οποίες λάβαμε δείγματα ή τα αρχεία να είναι πολύ έντονα κρυπτογραφημένα για να αναλυθούν σωστά.

“Ανάλογα με το συγκεκριμένο δείγμα ransomware που χρησιμοποιείται, διαφορετικά μεγέθη αρχείων ενδέχεται να είναι πολύ κρυπτογραφημένα για να ανακτηθούν δεδομένα. Εάν δεν εμφανίζονται οι ακόλουθοι χαρακτήρες στο αρχείο, είναι πιθανό να είναι πλήρως κρυπτογραφημένο και το White Phoenix δεν θα μπορεί να βοηθήσει, ” είπε η CyberArk στο BleepingComputer.

Για να λειτουργήσει σωστά το White Phoenix, οι μορφές Zip/Office πρέπει να περιέχουν τη συμβολοσειρά “PKx03x04” στο αρχείο που θα υποστηριχθεί. Επιπλέον, τα αρχεία PDF πρέπει να περιέχουν συμβολοσειρές “0 obj” και “endobj” για μερική ανάκτηση.

Εάν το White Phoenix δεν μπορεί να βρει αυτές τις συμβολοσειρές, θα δηλώσει ότι ο τύπος αρχείου δεν υποστηρίζεται, όπως φαίνεται παρακάτω στις περιορισμένες δοκιμές μας.

Δοκιμή White Phoenix σε ένα κρυπτογραφημένο αρχείο Play

Πηγή: BleepingComputer

Αν και αυτός ο αποκρυπτογραφητής μπορεί να μην λειτουργεί για όλα τα αρχεία, θα μπορούσε να είναι πολύ χρήσιμο για τα θύματα να προσπαθήσουν να ανακτήσουν “μερικά” δεδομένα από κρίσιμα αρχεία.

Το CyberArk προσκαλεί όλους τους ερευνητές ασφάλειας να κατεβάσουν και να δοκιμάσουν το εργαλείο και να συμμετάσχουν στην προσπάθεια να το βελτιώσουν και να βοηθήσουν στην επέκταση της υποστήριξής του σε περισσότερους τύπους αρχείων και στελέχη ransomware.