Το ενσωματωμένο κλειδί Dell Compellent αποκαλύπτει τις πιστώσεις διαχειριστή του VMware vCenter

Ένα μη διορθωμένο ελάττωμα κλειδιού κρυπτογράφησης με σκληρό κώδικα στα Compellent Integration Tools for VMware (CITV) της

Dell

επιτρέπει στους εισβολείς να αποκρυπτογραφούν αποθηκευμένα διαπιστευτήρια διαχειριστή vCenter και να ανακτούν τον κωδικό πρόσβασης καθαρού κειμένου.

Το ελάττωμα προκαλείται από ένα στατικό κλειδί κρυπτογράφησης AES, κοινόχρηστο σε όλες τις εγκαταστάσεις, το οποίο χρησιμοποιείται για την κρυπτογράφηση των διαπιστευτηρίων vCenter που είναι αποθηκευμένα στο αρχείο διαμόρφωσης του προγράμματος.

Το Dell Compellent είναι μια σειρά εταιρικών συστημάτων αποθήκευσης που προσφέρει δυνατότητες όπως εξέλιξη δεδομένων, ζωντανός όγκος, λεπτή παροχή, στιγμιότυπα δεδομένων και κλωνοποίηση και ολοκληρωμένη διαχείριση.

Το λογισμικό υποστηρίζει την ενσωμάτωση αποθήκευσης με το VMware vCenter, μια ευρέως χρησιμοποιούμενη πλατφόρμα για τη διαχείριση εικονικών μηχανών ESXi.

Ωστόσο, για να ενσωματωθεί ο υπολογιστής-πελάτης, πρέπει να ρυθμιστεί με διαπιστευτήρια VMware vCenter, τα οποία είναι αποθηκευμένα στο κρυπτογραφημένο αρχείο διαμόρφωσης του προγράμματος Dell.

Ένα κλειδί κρυπτογράφησης AES με σκληρό κώδικα

Ερευνητής της LGM

Security

Τομ Πολ

ανακάλυψε σε μια άσκηση διείσδυσης ότι η Dell CITV περιέχει ένα στατικό κλειδί κρυπτογράφησης AES που είναι πανομοιότυπο για όλους τους πελάτες της Dell σε όλες τις εγκαταστάσεις.

Αυτό το κλειδί κρυπτογράφησης AES χρησιμοποιείται για την κρυπτογράφηση του αρχείου διαμόρφωσης CITV που περιέχει τις ρυθμίσεις του προγράμματος, συμπεριλαμβανομένων των εισαγόμενων διαπιστευτηρίων διαχειριστή vCenter.

Καθώς το AES είναι ένας συμμετρικός κρυπτογράφησης, χρησιμοποιεί το ίδιο κλειδί για την κρυπτογράφηση και την αποκρυπτογράφηση δεδομένων. Αυτό επιτρέπει σε έναν εισβολέα που εξάγει το κλειδί να αποκρυπτογραφήσει εύκολα το αρχείο διαμόρφωσης και να ανακτήσει τον κρυπτογραφημένο κωδικό πρόσβασης.

“Το λογισμικό της Dell χρειάζεται διαπιστευτήρια διαχείρισης vCenter για να λειτουργεί σωστά και προστατεύει αυτά τα διαπιστευτήρια στα αρχεία διαμόρφωσης με ένα στατικό κλειδί AES”, είπε ο Pohl στο BleepingComputer.

“Η Dell αλληλεπιδρά με διακομιστές vCenter και διατηρεί τα διαπιστευτήριά της σε ένα κρυπτογραφημένο αρχείο confih που θα πρέπει να είναι εντελώς απρόσιτο για προβολή από οτιδήποτε ή οποιονδήποτε άλλο εκτός από το λογισμικό της Dell.”

“Οι εισβολείς δεν θα πρέπει να έχουν πρόσβαση στα περιεχόμενα αυτού του αρχείου, αλλά είναι προσβάσιμο. Ωστόσο, λόγω αυτής της ευπάθειας που ανακαλύφθηκε πρόσφατα, οι εισβολείς μπορούν να εξαγάγουν το κλειδί κρυπτογράφησης που χρησιμοποιεί το λογισμικό Dell για την προστασία των περιεχομένων αυτού του αρχείου. “

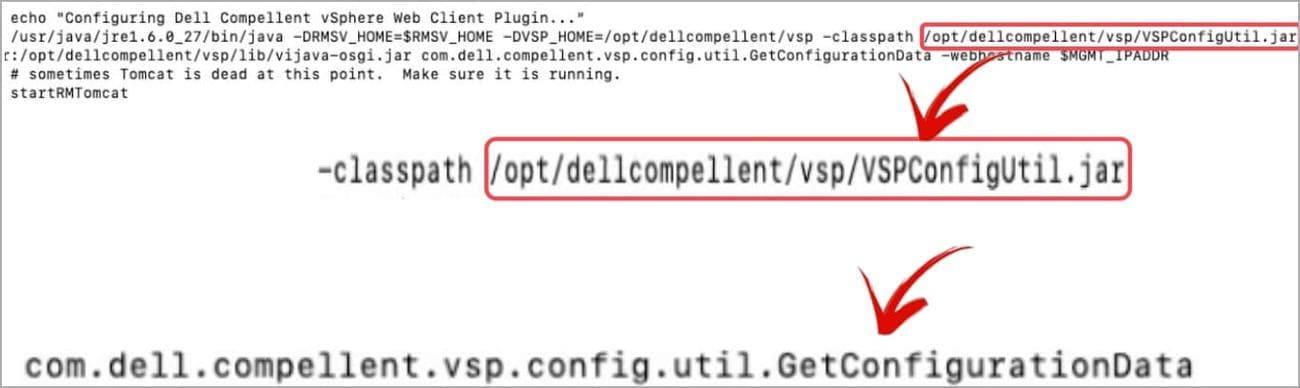

Η ομάδα της LGM Security διαπίστωσε ότι ο κατάλογος λογισμικού Dell Compellent περιέχει ένα αρχείο JAR που, όταν απομεταγλωττίστηκε, αποκάλυψε ένα στατικό κλειδί AES με σκληρό κώδικα.

Αρχείο JAR σε έναν κατάλογο Dell Compellent

(LGM Security)

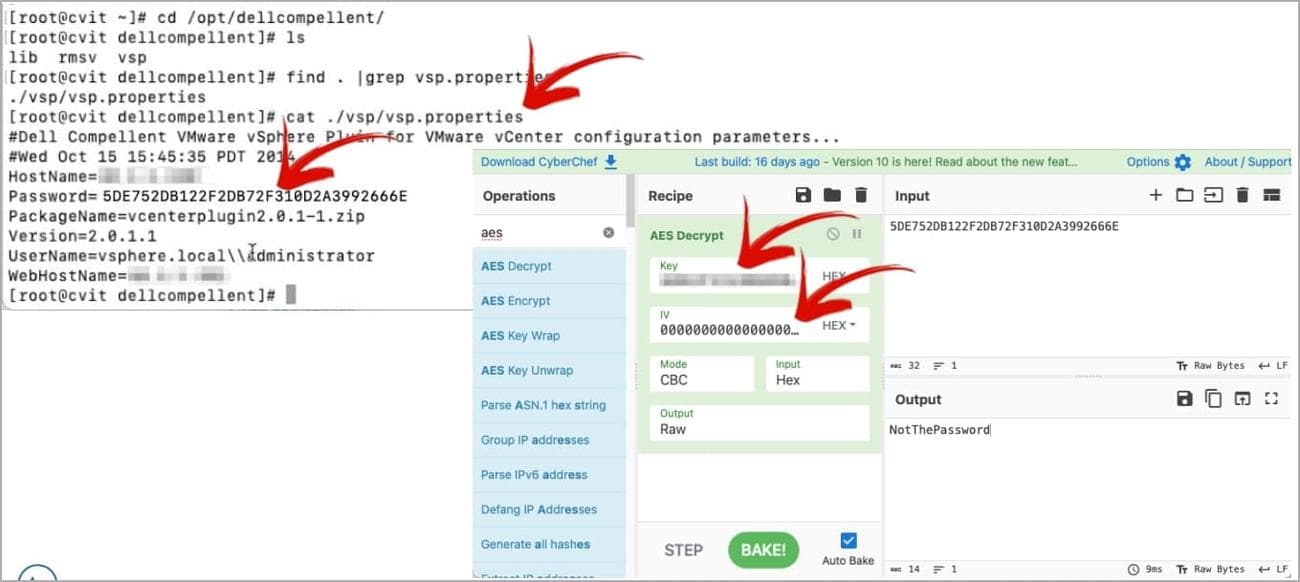

Χρησιμοποιώντας αυτό το κλειδί AES, ο Pohl θα μπορούσε να αποκρυπτογραφήσει το αρχείο διαμόρφωσης Dell Compellent και να ανακτήσει το όνομα χρήστη και τον κωδικό πρόσβασης για τον διαχειριστή VMware vCenter, όπως φαίνεται παρακάτω.

Αποκρυπτογράφηση διαπιστευτηρίων διαχειριστή με χρήση του ανακτημένου κλειδιού AES

(LGM Security)

Ο διακομιστής που περιείχε αυτό το κλειδί ήταν προσβάσιμος χρησιμοποιώντας αδύναμα διαπιστευτήρια (admin/admin). Ωστόσο, όπως έχει παρατηρηθεί επανειλημμένα, οι φορείς απειλών μπορούν να αποκτήσουν πρόσβαση σε διακομιστές με διάφορους τρόπους λόγω τρωτών σημείων ή κακών πρακτικών.

Επίσης, το ζήτημα θα μπορούσε να είναι εκμεταλλεύσιμο από αδίστακτους κατοίκους ή εξωτερικούς εισβολείς με χαμηλά προνόμια που έχουν πρόσβαση στο Dell CITV.

Σε αυτήν την περίπτωση, η ομάδα της LGM θα μπορούσε να είχε προχωρήσει περαιτέρω αξιοποιώντας την πρόσβαση στα στοιχεία ελέγχου τομέα, αλλά αντ’ αυτού επέλεξε να δημιουργήσει έναν λογαριασμό διαχειριστή τομέα, εκμεταλλευόμενη την ευκαιρία όταν ένας διαχειριστής δικτύου άφησε κατά λάθος την κονσόλα ξεκλείδωτη.

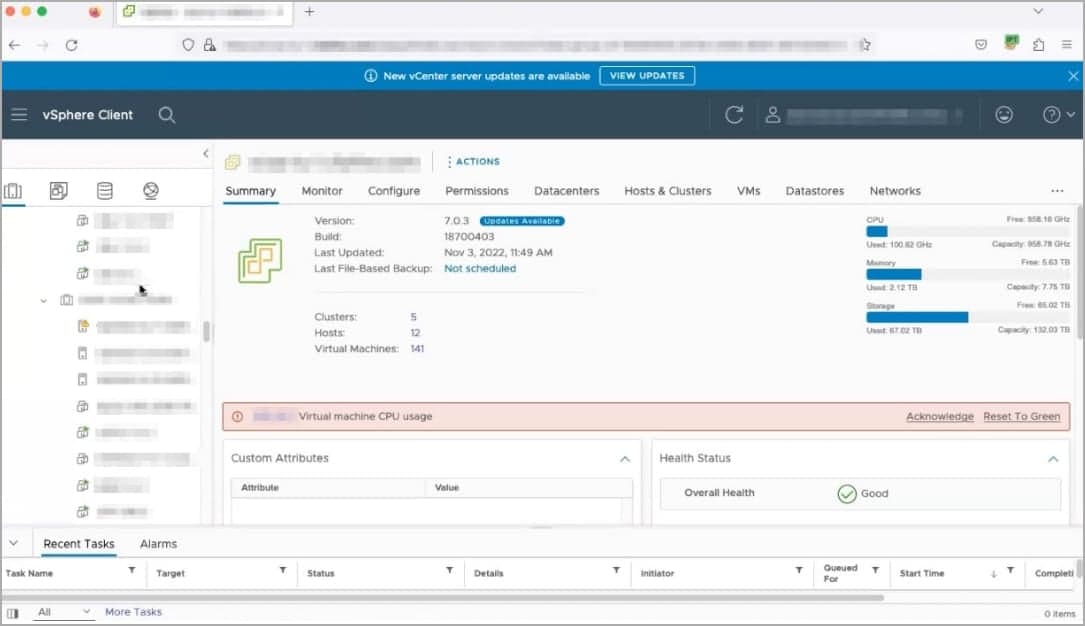

Πρόσβαση στον εκτεθειμένο διακομιστή vCenter

(LGM Security)

Οι αναλυτές έστειλαν email στην Dell για να τους ενημερώσουν για την ανακάλυψή τους στις 11 Απριλίου 2023, αλλά ο πωλητής υπολογιστών και λογισμικού αρχικά απέρριψε την αναφορά, παρεξηγώντας το πεδίο εφαρμογής.

Μετά από περαιτέρω επικοινωνία, η Dell υποσχέθηκε να παρουσιάσει μια επιδιόρθωση έως τον Νοέμβριο του 2023.

Καθώς η τυπική πολιτική αποκάλυψης ευπάθειας των 90 ημερών έχει λήξει, ο Pohl μοιράστηκε δημόσια την έρευνά του σε μια συνεδρία του DEFCON με τίτλο “Private Keys in

Public

Places”.

Ο Pohl ανακάλυψε παρόμοια κωδικοποιημένα κλειδιά μέσα

Netgear

και

Fortinet

το 2020, οι οποίες στη συνέχεια διορθώθηκαν.