Εξερευνώντας τον κύκλο ζωής του Stealer Log

Τους πρώτους επτά μήνες του 2023 παρατηρείται μια συνεχής ταχεία εξέλιξη του οικοσυστήματος του εγκλήματος στον κυβερνοχώρο. Οι επιθέσεις εξαγωγής δεδομένων

ransomware

, η διανομή αρχείων καταγραφής κλοπών και τα νέα exploit που στοχεύουν οργανισμούς συνεχίζουν να αυξάνονται σημαντικά.

Αυτό το άρθρο διερευνά ένα βασικό στοιχείο του οικοσυστήματος του εγκλήματος στον κυβερνοχώρο, τα αρχεία καταγραφής κλέφτη και το ρόλο τους στο ευρύτερο οικοσύστημα του εγκλήματος στον κυβερνοχώρο.

Τι είναι τα Logs Stealer;

Το κακόβουλο λογισμικό Infostealer έχει αναδειχθεί ως ένας από τους πιο σημαντικούς φορείς του εγκλήματος στον κυβερνοχώρο τα τελευταία τρία χρόνια.

Τα Infostealers είναι μια μορφή trojan απομακρυσμένης πρόσβασης (RAT) που μολύνει έναν υπολογιστή-θύμα, διεγείρει όλα τα διαπιστευτήρια που είναι αποθηκευμένα στο πρόγραμμα περιήγησης, καθώς και τα cookies περιόδου λειτουργίας, ενώ επίσης κλέβει άλλα ευαίσθητα δεδομένα, όπως πληροφορίες πιστωτικών καρτών, δεδομένα πορτοφολιού κρυπτονομισμάτων και άλλες πληροφορίες από τον οικοδεσπότη.

Στη συνέχεια, τα αρχεία καταγραφής είτε χρησιμοποιούνται είτε διανέμονται σε άλλους εγκληματίες του κυβερνοχώρου ως βασικός αρχικός φορέας που επιτρέπει την οικονομική απάτη,

ανάληψη λογαριασμού

επιθέσεις,

ransomware

διανομή και παραβιάσεις δεδομένων σε οργανισμούς.

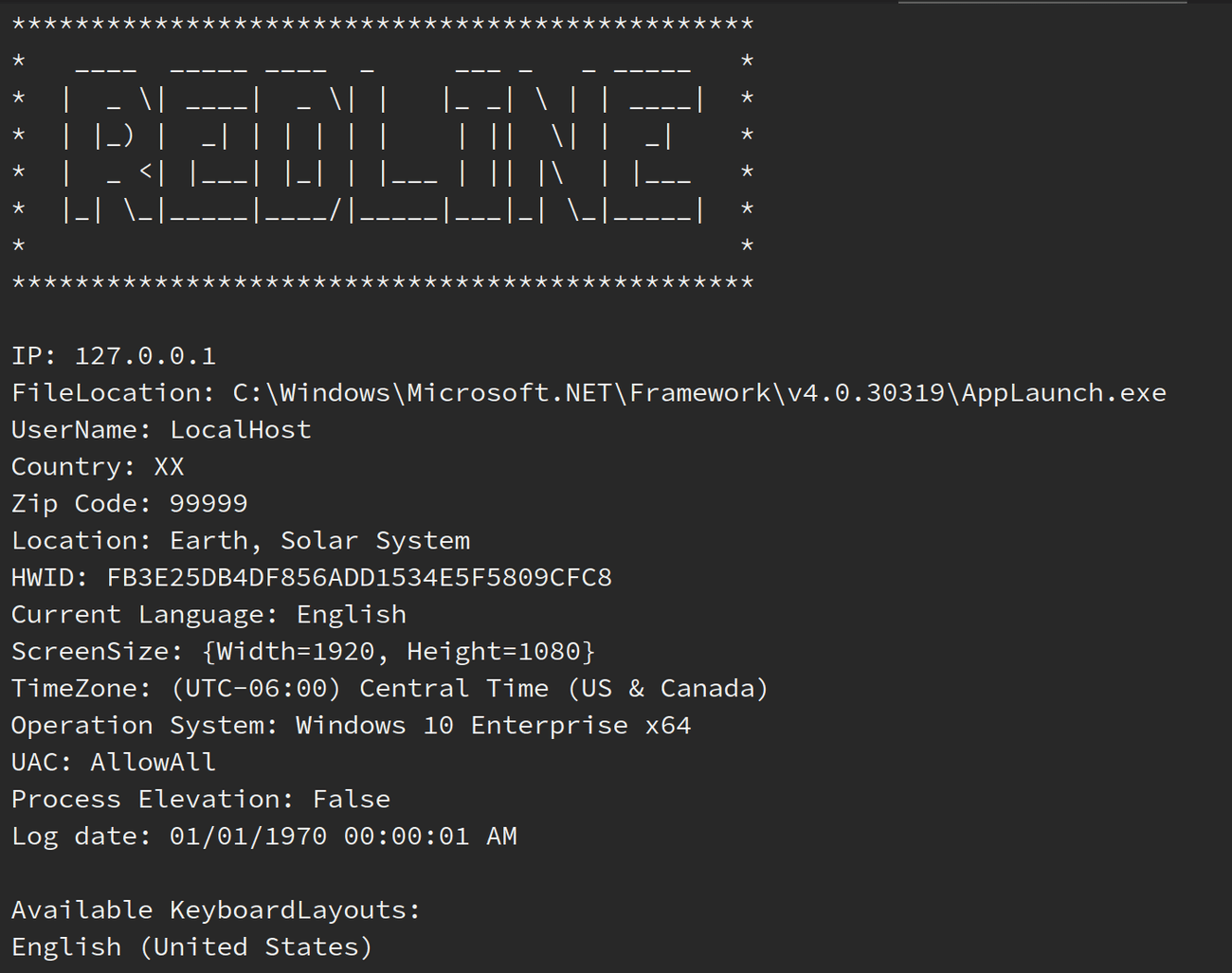

Αρχείο καταγραφής RedLine Stealer

Κακόβουλο λογισμικό ως προμηθευτές υπηρεσιών, τηλεγράφημα και εφοδιαστική αλυσίδα εγκλήματος στον κυβερνοχώρο

Οι προμηθευτές κακόβουλου λογισμικού ως υπηρεσίας (MaaS) αναπτύσσουν συνεχώς νέες παραλλαγές κακόβουλου λογισμικού κλοπής πληροφοριών, οι οποίες στη συνέχεια πωλούνται σε εξειδικευμένα κανάλια

Telegram

. Οι πιο συνηθισμένες παραλλαγές που βλέπουμε σήμερα είναι

Κόκκινη γραμμή

Vidar και Raccoon.

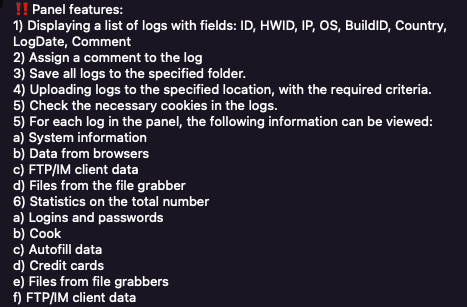

Περιγραφή των χαρακτηριστικών του πίνακα ιστού του κλέφτη

Οι προμηθευτές MaaS συχνά συσκευάζουν το κακόβουλο λογισμικό τους σε βολικά πακέτα μηνιαίας συνδρομής που μπορούν εύκολα να αγοραστούν για ένα καθορισμένο ποσό κρυπτονομισμάτων και συνοδεύονται από υποδομή εντολών και ελέγχου (C2) και ένα backend που επιτρέπει την απρόσκοπτη διαχείριση εκατοντάδων χιλιάδων αρχείων καταγραφής κλοπής.

Οι φορείς απειλών πρέπει απλώς να εντοπίσουν μεθόδους διανομής του κακόβουλου λογισμικού στους καταναλωτές.

Η διανομή συνήθως λαμβάνει μερικές μορφές, μερικές από τις πιο συνηθισμένες από τις οποίες είναι η προσθήκη ωφέλιμων φορτίων για κλοπές πληροφοριών σε σπασμένο λογισμικό, μηνύματα ηλεκτρονικού ψαρέματος, κακόβουλη διαφήμιση και διαφήμιση δωρεάν νομίσματος βιντεοπαιχνιδιών. Το κακόβουλο λογισμικό infostealer διανέμεται ως επί το πλείστον με τρόπο «ψεκάζω και προσεύχομαι» και πολύ σπάνια χρησιμοποιείται σε στοχευμένες επιθέσεις.

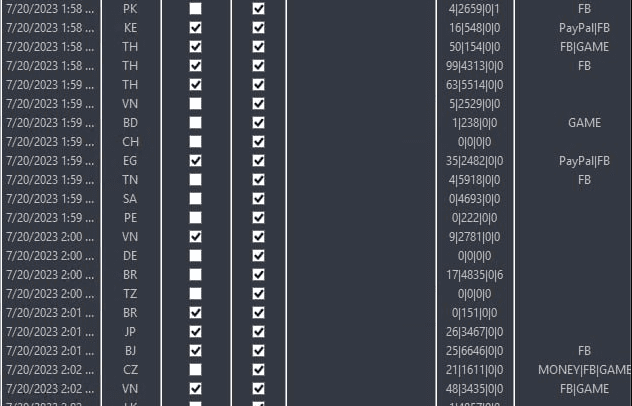

Backend για κακόβουλο λογισμικό κλοπής RedLine

Μόλις λάβει χώρα μια μόλυνση, τα δεδομένα διοχετεύονται στην υποδομή υποστήριξης του κακόβουλου λογισμικού, με τη μορφή «καταγραφής κλέφτη».

Το στιγμιότυπο οθόνης στα αριστερά δείχνει την υποδομή που σχετίζεται με μια κοινή παραλλαγή του infostealer. Οι στήλες εμφανίζουν την ημερομηνία μόλυνσης, τον κωδικό χώρας, τα πλαίσια ελέγχου για την επισήμανση διπλότυπων, τον αριθμό των διαπιστευτηρίων και, τέλος, ένα σύστημα αυτόματης ανάλυσης για τον εντοπισμό διαπιστευτηρίων υψηλής αξίας μέσα στο αρχείο καταγραφής.

Stealer Logs Distribution: Tor και Telegram Take Center Stage

Τα κούτσουρα κλοπής διανέμονταν σχεδόν αποκλειστικά σε διαδικτυακά καταστήματα

dark web

, μέσω δημοφιλών καταστημάτων αυτοκινήτων όπως π.χ.

Genesis Market και Russian Market

.

Ωστόσο, τα τελευταία χρόνια, υπάρχει μια αυξανόμενη υιοθέτηση της πλατφόρμας ανταλλαγής μηνυμάτων

Τηλεγράφημα

για οτιδήποτε σχετίζεται με το έγκλημα στον κυβερνοχώρο, συμπεριλαμβανομένης της διανομής αρχείων καταγραφής κλεφτών· από περισσότερα από ένα εκατομμύριο μοναδικά αρχεία καταγραφής που συλλέγονται ανά μήνα, βλέπουμε αυτήν τη στιγμή πάνω από το 70% να διανέμεται στα κανάλια του Telegram.

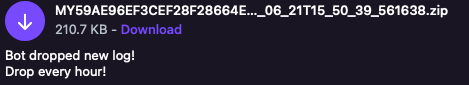

Κοινόχρηστα αρχεία καταγραφής κλέφτη στο κανάλι Telegram

,

Οι ομάδες ηθοποιών απειλών δημιουργούν κανάλια, τα οποία συνήθως αναφέρονται ως «σύννεφα», όπου θα πουλήσουν πρόσβαση σε πρόσφατα συγκεντρωμένα κούτσουρα κλέφτη, έναντι συνδρομής.

Εκτός από την πώληση πρόσβασης στα “ιδιωτικά” κανάλια τους, αυτές οι ομάδες θα έχουν συνήθως ένα “δημόσιο” κανάλι, όπου διανέμουν όσα μπορούν να θεωρηθούν δείγματα στα οποία θα είχε πρόσβαση ένας δυνητικός αγοραστής αγοράζοντας μια συνδρομή στα “ιδιωτικά” κανάλια τους. .

Κάθε μέρα, χιλιάδες κούτσουρα κλέφτες διανέμονται στο Telegram, σε εκατοντάδες κανάλια.

Ενώ τα περισσότερα μέλη αυτών των καναλιών αναζητούν έναν εύκολο τρόπο για να κερδίσουν γρήγορα χρήματα, όπως με μόχλευση κλεμμένων πορτοφολιών κρυπτονομισμάτων ή πρόσβαση σε τραπεζικούς λογαριασμούς, άλλοι πιο προχωρημένοι χρήστες θα εξετάσουν τη μόχλευση της παράνομης πρόσβασης που παρέχουν τα αρχεία καταγραφής κλέφτη για να διαταράξουν εταιρικές λειτουργίες.

Κλέφτες καταγραφής, Access Brokers και Ransomware Affiliates

Έχουμε δει ουσιαστικές αποδείξεις ότι

μεσίτες αρχικής πρόσβασης

(IAB), παράγοντες απειλών που δραστηριοποιούνται

φόρουμ σκοτεινού ιστού

και πουλήστε πρόσβαση σε εταιρικά δίκτυα και υποδομές πληροφορικής, χρησιμοποιήστε αρχεία καταγραφής ως κύριο φορέα αρχικής πρόσβασης.

Ένας αρχικός μεσίτης πρόσβασης στο φόρουμ του σκοτεινού ιστού του Exploit που θέλει να αγοράσει αρχεία καταγραφής

Μόλις τα IAB έχουν εδραιωθεί στο δίκτυο μιας εταιρείας, η ίδια η πρόσβαση δημοπρατείται σε φόρουμ σκοτεινού ιστού.

Ανάλογα με το επίπεδο πρόσβασης που παρέχεται, αυτές οι δημοπρασίες μπορεί να είναι πολύτιμες για τους συνεργάτες ransomware ως ένα «εύκολο» σημείο εισόδου για μια επίθεση ransomware.

Πώς τα αρχεία καταγραφής κλέφτη μπορούν να επηρεάσουν τους καταναλωτές και τους οργανισμούς

Τα αρχεία καταγραφής κλοπής αποτελούν κίνδυνο τόσο για τους καταναλωτές όσο και για οργανισμούς, με τους καταναλωτές (το θύμα της μόλυνσης) να κινδυνεύουν να πέσουν θύματα οικονομικής απάτης ή κλοπής κρυπτονομισμάτων, καθώς και μη εξουσιοδοτημένης πρόσβασης στους λογαριασμούς τους, αλλά ένας εκπληκτικός αριθμός αρχείων καταγραφής κλοπής παρέχει επίσης κάποια εταιρική πρόσβαση σε διάφορες υπηρεσίες.

Μια πρόσφατη ανάλυση Flare βρήκε περισσότερα από 350.000 αρχεία καταγραφής που περιείχαν διαπιστευτήρια σε κοινά χρησιμοποιούμενες εταιρικές εφαρμογές, συμπεριλαμβανομένων των πυλών single-sign on (SSO), πρόσβασης σε περιβάλλοντα

cloud

και άλλων εφαρμογών υψηλής αξίας.

Το Flare αυτοματοποιεί τον εντοπισμό εταιρικών διαπιστευτηρίων σε δεκάδες εκατομμύρια αρχεία καταγραφής κλέφτη, παρέχοντας ειδοποιήσεις υψηλής αξίας με βάση τα συμφραζόμενα στις ομάδες ασφαλείας.

Η πλατφόρμα

SaaS

της Flare εντοπίζει αυτόματα τις κορυφαίες απειλές που οδηγούν σε επιθέσεις ransomware, παραβιάσεις δεδομένων και άλλες μορφές εγκλήματος στον κυβερνοχώρο που επηρεάζουν οργανισμούς.

Εγγραφείτε για ένα

δωρεάν δοκιμή

για να μάθετε πώς το Flare μπορεί να ενσωματώσει απρόσκοπτα πληροφορίες υψηλής αξίας για το έγκλημα στον κυβερνοχώρο στο πρόγραμμα ασφαλείας σας σε 30 λεπτά.

Χορηγός και συγγραφή από

Φωτοβολίδα