Οι χάκερ του MoustachedBouncer χρησιμοποιούν επιθέσεις AiTM για να κατασκοπεύουν διπλωμάτες

Εικόνα: Midjourney

Μια ομάδα κυβερνοκατασκοπείας με το όνομα «MoustachedBouncer» έχει παρατηρηθεί να χρησιμοποιεί επιθέσεις αντιπάλου-in-the-middle (AitM) σε παρόχους υπηρεσιών Internet για να χακάρει ξένες πρεσβείες στη Λευκορωσία.

Σύμφωνα με μια έκθεση της

ESET

που δόθηκε στη δημοσιότητα σήμερα, οι ερευνητές παρατήρησαν πέντε ξεχωριστές εκστρατείες, με τους παράγοντες απειλών να πιστεύεται ότι είναι ενεργοί τουλάχιστον από το 2014, χρησιμοποιώντας το AitM σε Λευκορωσικούς ISP από το 2020.

Τα δύο πλαίσια υπογραφής κακόβουλου λογισμικού που χρησιμοποιήθηκαν κατά τη διάρκεια αυτής της περιόδου είναι το «NightClub», από το 2014, και το «Disco», που παρουσιάστηκε το 2020 για την υποστήριξη κλοπής δεδομένων, λήψη στιγμιότυπων οθόνης, εγγραφή ήχου και πολλά άλλα.

.jpg)

Καμπάνιες MoustachedBouncer

Πηγή: ESET

Επιθέσεις AiTM

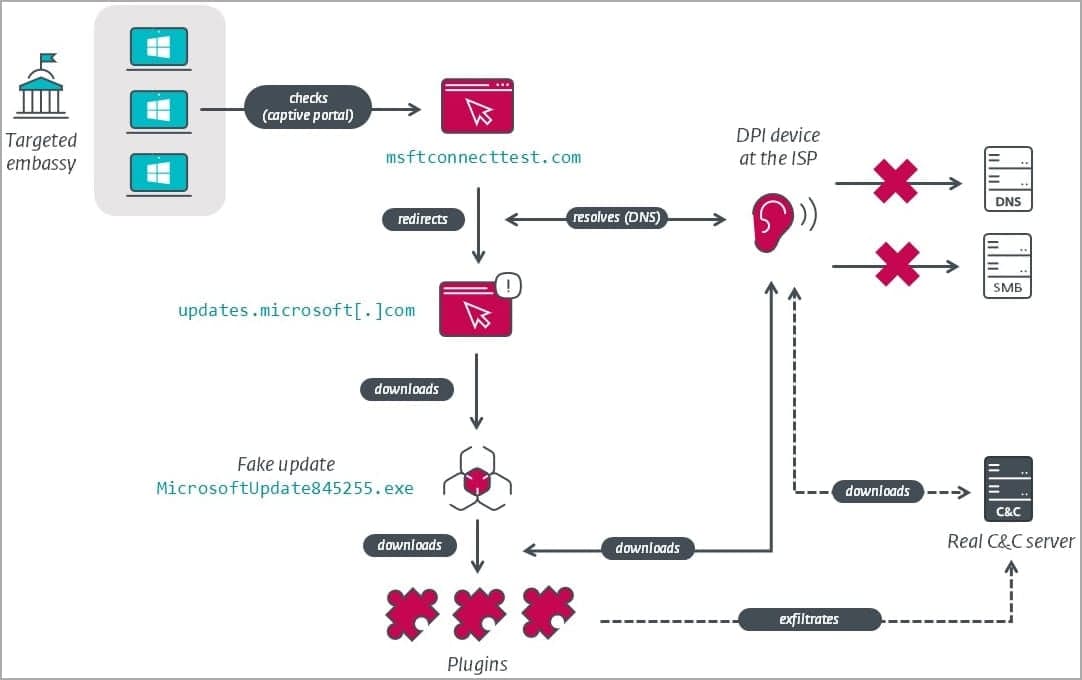

Η πρόσφατη μέθοδος που χρησιμοποιείται για την παραβίαση δικτύων είναι η χρήση επιθέσεων αντιπάλου στη μέση (AitM) σε επίπεδο ISP για να εξαπατήσει τη στοχευμένη εγκατάσταση των

Windows

10 ώστε να υποθέσει ότι βρίσκεται πίσω από μια δέσμια πύλη.

Οι ISP που επιβεβαιώθηκε ότι χρησιμοποιούνται από το MoustachedBouncer είναι η Beltelecom (εξ ολοκλήρου κρατική) και η Unitary Enterprise AI (μεγαλύτερη ιδιωτική).

Η ESET πιστεύει ότι οι φορείς απειλών το επιτυγχάνουν αυτό χειραγωγώντας την κίνηση είτε παραβιάζοντας την υποδομή ISP είτε συνεργαζόμενοι με οντότητες που έχουν πρόσβαση στους παρόχους υπηρεσιών δικτύου στη Λευκορωσία.

“Για εύρη IP που στοχεύονται από το MoustachedBouncer, η κίνηση του δικτύου παραβιάζεται σε επίπεδο ISP και η τελευταία διεύθυνση URL ανακατευθύνεται σε μια φαινομενικά νόμιμη, αλλά ψεύτικη διεύθυνση URL του Windows Update, “updates.

microsoft

[.]com,”

εξηγεί την αναφορά της ESET

.

“Επομένως, η ψεύτικη σελίδα του Windows Update θα εμφανίζεται σε ένα πιθανό θύμα κατά τη σύνδεση δικτύου.”

Όταν μια στοχευμένη συσκευή Windows 10 συνδέεται στο δίκτυο, θα ανακατευθύνει τους ελέγχους δεσμευμένων πυλών (που χρησιμοποιούνται για τον έλεγχο εάν μια συσκευή είναι συνδεδεμένη στο διαδίκτυο) σε μια σελίδα HTML ψεύτικης ενημέρωσης των Windows.

Αυτή η σελίδα χρησιμοποιεί JavaScript για να εμφανίσει ένα κουμπί “Λήψη ενημερώσεων” που, όταν πατηθεί, προκαλεί τη λήψη ενός πλαστού αρχείου ZIP ενημέρωσης λειτουργικού συστήματος.

Αυτό το αρχείο ZIP περιέχει ένα κακόβουλο λογισμικό που βασίζεται στο Go που δημιουργεί μια προγραμματισμένη εργασία που εκτελείται κάθε λεπτό, φέρνοντας ένα άλλο εκτελέσιμο αρχείο, το πρόγραμμα φόρτωσης κακόβουλου λογισμικού, από αυτό που φαίνεται σαν μια διεύθυνση IP του

Google

Cloud

, αλλά είναι πιθανό να υπάρχει μόνο για κάλυψη.

Τα ωφέλιμα φορτία κακόβουλου λογισμικού που χρησιμοποιεί το MoustachedBouncer από το 2014 είναι διάφορες εκδόσεις των εργαλείων κακόβουλου λογισμικού «NightClub» και «Disco», που παρουσιάζουν αξιοσημείωτη εξέλιξη με κάθε νέα κυκλοφορία.

Παρατηρούμενη αλυσίδα μόλυνσης

Πηγή: ESET

Κακόβουλο λογισμικό NightClub

Το NightClub ήταν το πρώτο πλαίσιο κακόβουλου λογισμικού που χρησιμοποιήθηκε από την ομάδα κατασκοπείας, με διακριτά δείγματα που ανακτήθηκαν από τους αναλυτές της ESET το 2014, το 2017, το 2020 και το 2022.

Οι πρώτες εκδόσεις περιλάμβαναν την παρακολούθηση αρχείων και την εξαγωγή SMTP (email) και τις επικοινωνίες διακομιστή εντολών και ελέγχου, ενώ οι συντάκτες του πρόσθεσαν αργότερα έναν μηχανισμό επιμονής και ένα keylogger,

Η πιο πρόσφατη έκδοση του NightClub, που χρησιμοποιήθηκε από τους χάκερ μεταξύ 2020 και 2022, διαθέτει νέες μονάδες για λήψη στιγμιότυπων οθόνης, εγγραφή ήχου, καταγραφή πληκτρολογίου και ρύθμιση μιας κερκόπορτας σήραγγας DNS για επικοινωνίες C2.

Το backdoor DNS υλοποιεί πρόσθετες εντολές που δίνουν στο αρχείο κακόβουλου λογισμικού, τη δημιουργία καταλόγου, τις λειτουργίες ανάγνωσης και αναζήτησης και δυνατότητες χειρισμού διεργασιών.

Επίσης, το νεότερο NightClub χρησιμοποιεί ένα ιδιωτικό κλειδί RSA-2048 με σκληρό κώδικα για την κρυπτογράφηση των συμβολοσειρών του, ενώ η διαμόρφωσή του αποθηκεύεται σε ένα εξωτερικό αρχείο, δίνοντάς του περισσότερη μυστικότητα και ευελιξία.

Η ESET δεν μπόρεσε να προσδιορίσει το κανάλι μόλυνσης που χρησιμοποίησε το MoustachedBouncer για το NightClub, επομένως αυτή η πτυχή παραμένει άγνωστη.

Κακόβουλο λογισμικό ντίσκο

Το Disco είναι ένα νεότερο πλαίσιο κακόβουλου λογισμικού που προσεγγίζει τα θύματα μέσω της προηγουμένως περιγραφείσας αλυσίδας επιθέσεων που βασίζεται στο AitM, την οποία το MoustachedBouncer άρχισε να χρησιμοποιεί το 2020.

Το Disco χρησιμοποιεί πολλαπλές προσθήκες που βασίζονται στο Go που επεκτείνουν τη λειτουργικότητά του, επιτρέποντας στο κακόβουλο λογισμικό να:

- Λήψη στιγμιότυπων οθόνης κάθε 15 δευτερόλεπτα (τρεις ενότητες)

- Εκτέλεση σεναρίων PowerShell (δύο ενότητες)

- Εκμεταλλευτείτε το CVE-2021-1732 χρησιμοποιώντας ένα δημόσια διαθέσιμο PoC για να αυξήσετε τα προνόμια

-

Ρυθμίστε έναν αντίστροφο διακομιστή μεσολάβησης χρησιμοποιώντας κώδικα εμπνευσμένο από το εργαλείο ανοιχτού κώδικα ‘

ρολόι

(δύο ενότητες)

Η Disco χρησιμοποιεί επίσης κοινόχρηστα στοιχεία SMB (Server Message Block) για εξαγωγή δεδομένων, ένα πρωτόκολλο που χρησιμοποιείται κυρίως για κοινή πρόσβαση σε αρχεία, εκτυπωτές και σειριακές θύρες, επομένως δεν υπάρχει άμεση μεταφορά στον διακομιστή C2.

Η υποδομή C2 του MoustachedBouncer δεν είναι προσβάσιμη απευθείας από το δημόσιο διαδίκτυο, πράγμα που την αποκρύπτει από τους ερευνητές ασφαλείας και την προστατεύει από καταργήσεις.

Η ESET συνιστά στους διπλωμάτες και τους υπαλλήλους πρεσβειών που εδρεύουν στη Λευκορωσία να χρησιμοποιούν κρυπτογραφημένες σήραγγες VPN από άκρο σε άκρο όταν έχουν πρόσβαση στο Διαδίκτυο για να αποκλείσουν τις επιθέσεις AiTM.