Το κακόβουλο λογισμικό Gafgyt εκμεταλλεύεται ελάττωμα πέντε ετών στο δρομολογητή EoL Zyxel

Η Fortinet εξέδωσε μια προειδοποίηση ότι το κακόβουλο λογισμικό botnet Gafgyt προσπαθεί ενεργά να εκμεταλλευτεί μια ευπάθεια στον δρομολογητή Zyxel P660HN-T1A στο τέλος της ζωής του σε χιλιάδες καθημερινές επιθέσεις.

Στοχεύει το κακόβουλο λογισμικό

CVE-2017-18368

μια ευπάθεια έγχυσης εντολών κρίσιμης σοβαρότητας (CVSS v3: 9.8) χωρίς έλεγχο ταυτότητας στη λειτουργία προώθησης Remote System Log της συσκευής, η οποία διορθώθηκε από τη Zyxel το 2017.

Zyxel προηγουμένως

τόνισε την απειλή

από την τότε νέα παραλλαγή Gafgyt το 2019, παροτρύνοντας τους χρήστες που εξακολουθούν να χρησιμοποιούν μια ξεπερασμένη έκδοση υλικολογισμικού να αναβαθμίσουν στην πιο πρόσφατη έκδοση για να προστατεύσουν τις συσκευές τους από την εξαγορά.

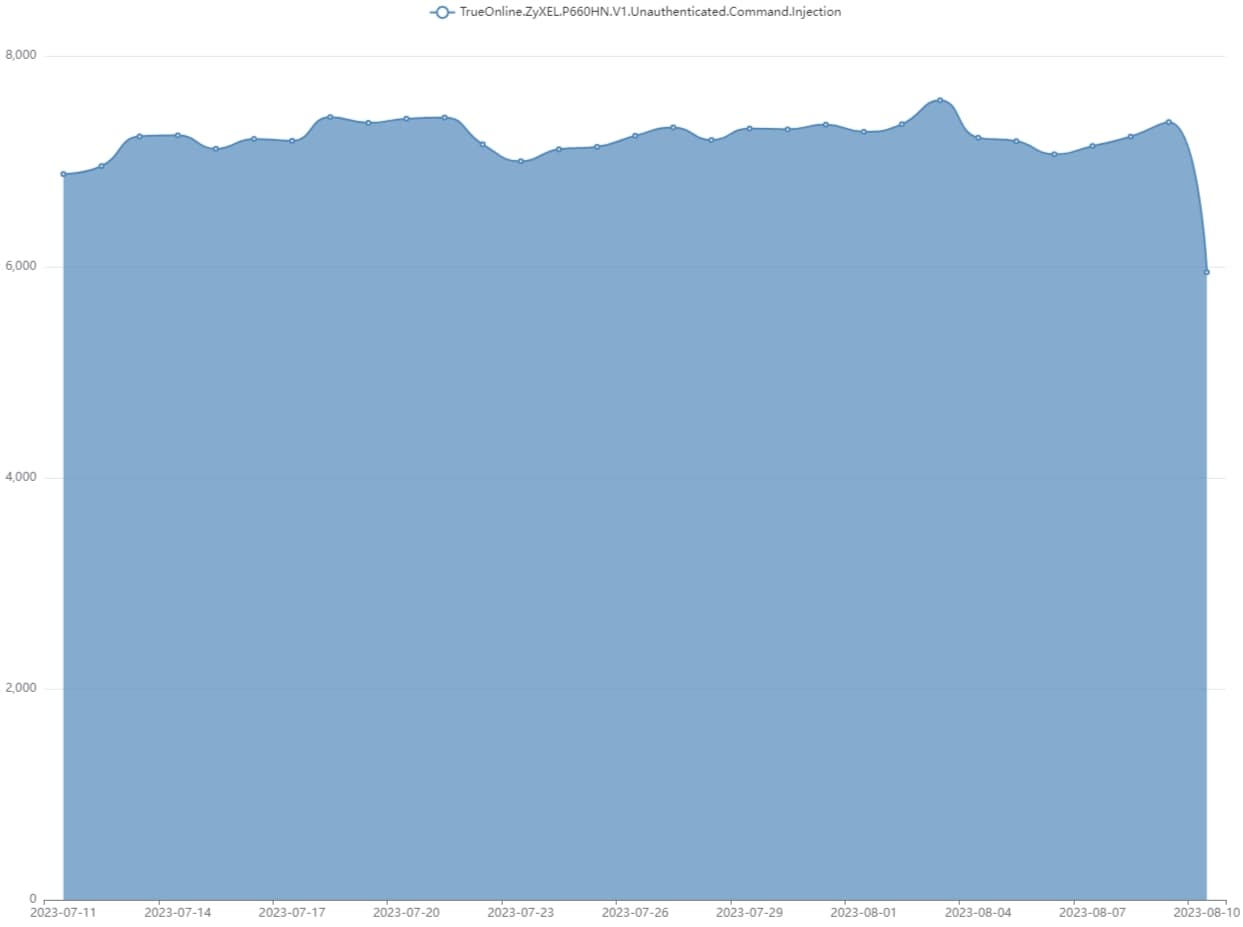

Ωστόσο, το Fortinet συνεχίζει να δέχεται κατά μέσο όρο 7.100 επιθέσεις την ημέρα από τις αρχές Ιουλίου 2023, με τον όγκο των επιθέσεων να συνεχίζεται σήμερα.

“[As of] Στις 7 Αυγούστου 2023, τα εργαστήρια FortiGuard συνεχίζουν να βλέπουν απόπειρες επίθεσης που στοχεύουν την ευπάθεια του 2017 και έχει μπλοκάρει τις προσπάθειες επίθεσης σε περισσότερες από χιλιάδες μοναδικές συσκευές IPS τον τελευταίο μήνα», αναφέρει μια νέα

Συναγερμός επιδημίας Fortinet

κυκλοφόρησε σήμερα.

Προσπάθειες για εκμετάλλευση του CVE-2017-18368 σε δρομολογητές Zyxel

Πηγή: Fortinet

Δεν είναι σαφές ποιο μέρος των παρατηρούμενων προσπαθειών επίθεσης οδήγησε σε επιτυχείς μολύνσεις. Ωστόσο, η δραστηριότητα παρέμεινε σε σταθερό όγκο από τον Ιούλιο.

CISA

προειδοποίησε επίσης

αυτή την εβδομάδα σχετικά με την ενεργή εκμετάλλευση του CVE-2017-18368 στη φύση, προσθέτοντας το ελάττωμα στον κατάλογό του με τα γνωστά τρωτά σημεία που εκμεταλλεύονται.

Η υπηρεσία κυβερνοασφάλειας απαιτεί τώρα από τις ομοσπονδιακές υπηρεσίες να επιδιορθώσουν την ευπάθεια Zyxel έως τις 28 Αυγούστου 2023.

Ως απάντηση στο ξέσπασμα εκμετάλλευσης, η Zyxel ενημέρωσε την συμβουλή ασφαλείας της, υπενθυμίζοντας στους πελάτες ότι το CVE-2017-18363 επηρεάζει μόνο συσκευές που εκτελούν εκδόσεις υλικολογισμικού 7.3.15.0 v001/3.40(ULM.0)b31 ή παλαιότερες.

Οι δρομολογητές P660HN-T1A που εκτελούν την πιο πρόσφατη έκδοση υλικολογισμικού που διατέθηκε το 2017 για την αποκατάσταση του ελαττώματος, έκδοση 3.40(BYF.11), δεν επηρεάζονται από αυτές τις επιθέσεις.

Ωστόσο, ο πωλητής επισημαίνει ότι η συσκευή έχει φτάσει στο τέλος της ζωής της και δεν υποστηρίζεται πλέον, επομένως η μετάβαση σε ένα νεότερο μοντέλο θα ήταν σοφή.

“Λάβετε υπόψη ότι το P660HN-T1A έφτασε στο τέλος της ζωής του πριν από αρκετά χρόνια. Επομένως,

συνιστάται ανεπιφύλακτα

ότι οι χρήστες το αντικαθιστούν με ένα προϊόν νεότερης γενιάς για βέλτιστη προστασία», προειδοποιεί

Zyxel

.

Κοινά σημάδια μολύνσεων botnet στους δρομολογητές περιλαμβάνουν ασταθή συνδεσιμότητα, υπερθέρμανση της συσκευής, ξαφνικές αλλαγές διαμόρφωσης, μη απόκριση, άτυπη κίνηση δικτύου, άνοιγμα νέων θυρών και απροσδόκητες επανεκκινήσεις.

Εάν υποψιάζεστε ότι υπάρχει συμβιβασμός από κακόβουλο λογισμικό botnet, πραγματοποιήστε επαναφορά εργοστασιακών ρυθμίσεων, ενημερώστε το υλικολογισμικό της συσκευής σας στην πιο πρόσφατη έκδοση και αλλάξτε τα προεπιλεγμένα διαπιστευτήρια χρήστη διαχειριστή.

Επίσης, συνέστησε να απενεργοποιήσετε τον πίνακα απομακρυσμένης διαχείρισης και να διαχειρίζεστε τις συσκευές μόνο από το εσωτερικό σας δίκτυο.