Οι χάκερ του Lapsus$ πήγαν τις επιθέσεις ανταλλαγής SIM στο επόμενο επίπεδο

Η κυβέρνηση των ΗΠΑ δημοσίευσε μια έκθεση αφού ανέλυσε απλές τεχνικές, π.χ. ανταλλαγή SIM, που χρησιμοποιούνται από την ομάδα εκβιασμών Lapsus$ για να παραβιάζουν δεκάδες οργανισμούς με ισχυρή στάση ασφαλείας.

Η επανεξέταση των επιχειρήσεων της ομάδας ξεκίνησε τον Δεκέμβριο του περασμένου έτους μετά από μια μακρά διαδρομή περιστατικών που αποδίδονται ή διεκδικούνται από το Lapsus$ μετά τη διαρροή ιδιόκτητων δεδομένων από φερόμενα θύματα.

Μεταξύ των εταιρειών υψηλού προφίλ που επηρεάστηκαν από το Lapsus$ είναι οι

Microsoft

, Cisco, Okta,

Nvidia

, T-Mobile,

Samsung

, Uber,

Vodafone

Ubisoft και Globant.

Το Lapsus$ περιγράφεται ως μια χαλαρά οργανωμένη ομάδα που αποτελείται κυρίως από εφήβους, με μέλη στο Ηνωμένο Βασίλειο και τη Βραζιλία που έδρασαν μεταξύ 2021 και 2022 για φήμη, οικονομικό κέρδος ή για διασκέδαση. Ωστόσο, συνδύασαν επίσης τεχνικές ποικίλης πολυπλοκότητας με «εκλάμψεις δημιουργικότητας».

Τροφοδοσία εναλλαγής SIM

Το Συμβούλιο Επισκόπησης Ασφάλειας στον Κυβερνοχώρο (CSRB) του Υπουργείου Εσωτερικής Ασφάλειας (DHS) ολοκλήρωσε την ανάλυσή του και περιγράφει τις τακτικές και τις τεχνικές της ομάδας σε μια έκθεση που περιλαμβάνει επίσης συστάσεις για τον κλάδο.

“Το Lapsus$ χρησιμοποίησε τεχνικές χαμηλού κόστους, γνωστές και διαθέσιμες σε άλλους παράγοντες απειλών, αποκαλύπτοντας αδύναμα σημεία στην υποδομή μας στον κυβερνοχώρο που θα μπορούσαν να είναι ευάλωτα σε μελλοντικές επιθέσεις” – Υπουργείο Εσωτερικής Ασφάλειας για την Αναθεώρηση της Κυβερνοασφάλειας.

Η ομάδα χρησιμοποίησε την εναλλαγή SIM για να αποκτήσει πρόσβαση στο εσωτερικό δίκτυο μιας εταιρείας-στόχου και να κλέψει εμπιστευτικές πληροφορίες όπως πηγαίο κώδικα, λεπτομέρειες σχετικά με την αποκλειστική τεχνολογία ή έγγραφα που σχετίζονται με επιχειρήσεις και πελάτες.

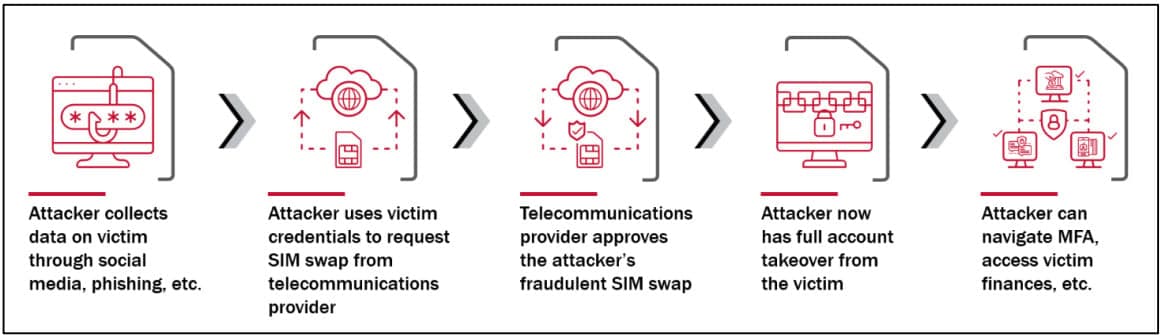

Σε μια επίθεση αντικατάστασης SIM, ο ηθοποιός της απειλής κλέβει τον αριθμό τηλεφώνου του θύματος μεταφέροντάς τον σε μια κάρτα SIM που ανήκει στον εισβολέα. Το τέχνασμα βασίζεται στην κοινωνική μηχανική ή σε έναν εμπιστευτικό χρήστη στην εταιρεία κινητής τηλεφωνίας του θύματος.

Με τον έλεγχο του αριθμού τηλεφώνου του θύματος, ο εισβολέας μπορεί να λάβει εφήμερους κωδικούς που βασίζονται σε SMS για έλεγχο ταυτότητας δύο παραγόντων (2FA) που απαιτούνται για τη σύνδεση σε διάφορες εταιρικές υπηρεσίες ή την παραβίαση εταιρικών δικτύων.

Δόλια αλυσίδα συμβάντων ανταλλαγής SIM

πηγή: DHS CSRB

Πηγαίνοντας στην πηγή

Στην περίπτωση του Lapsus$, ορισμένες από τις δόλιες ανταλλαγές SIM πραγματοποιήθηκαν απευθείας από τα εργαλεία διαχείρισης πελατών του παρόχου τηλεπικοινωνιών μετά από κλοπή λογαριασμών που ανήκαν σε υπαλλήλους και εργολάβους.

Για να αποκτήσουν εμπιστευτικές πληροφορίες σχετικά με το θύμα τους (όνομα, αριθμός τηλεφώνου, πληροφορίες δικτύου αποκλειστικού πελάτη), τα μέλη της ομάδας μερικές φορές χρησιμοποιούσαν δόλια

αιτήματα αποκάλυψης έκτακτης ανάγκης

(EDRs).

Ένας εισβολέας μπορεί να δημιουργήσει ένα ψεύτικο EDR πλαστοπροσωπώντας έναν νόμιμο αιτούντα, όπως έναν πράκτορα επιβολής του νόμου, ή εφαρμόζοντας επίσημα λογότυπα στο αίτημα.

Το Lapsus$ βασίστηκε επίσης σε κατόχους πληροφοριών σε στοχευμένες εταιρείες, υπαλλήλους ή εργολάβους, για να αποκτήσει διαπιστευτήρια, να εγκρίνει αιτήματα ελέγχου ταυτότητας πολλαπλών παραγόντων (MFA) ή να χρησιμοποιήσει εσωτερική πρόσβαση για να βοηθήσει τον παράγοντα απειλής.

“Μετά την εκτέλεση των δόλιων ανταλλαγών SIM, η Lapsus$ ανέλαβε διαδικτυακούς λογαριασμούς μέσω ροών εργασιών σύνδεσης και ανάκτησης λογαριασμού που έστελναν εφάπαξ συνδέσμους ή κωδικούς πρόσβασης MFA μέσω SMS ή φωνητικών κλήσεων” – Τμήμα Ελέγχου Ασφάλειας στον Κυβερνοχώρο Εσωτερικής Ασφάλειας.

Σε μια περίπτωση, το Lapsus$ χρησιμοποίησε την μη εξουσιοδοτημένη πρόσβασή του σε έναν πάροχο τηλεπικοινωνιών για να προσπαθήσει να θέσει σε κίνδυνο λογαριασμούς κινητών τηλεφώνων που συνδέονται με το προσωπικό του FBI και του Υπουργείου Άμυνας.

Η προσπάθεια ήταν ανεπιτυχής λόγω της πρόσθετης ασφάλειας που εφαρμόστηκε για αυτούς τους λογαριασμούς.

Κερδίζοντας και ξοδεύοντας χρήματα

Κατά τη διάρκεια της έρευνας, σύμφωνα με τα ευρήματα της CSRB, η ομάδα πλήρωνε έως και 20.000 δολάρια την εβδομάδα για να αποκτήσει πρόσβαση στην πλατφόρμα ενός παρόχου τηλεπικοινωνιών και να πραγματοποιήσει ανταλλαγές SIM.

Παρόλο που το FBI δεν γνώριζε ότι η Lapsus$ πούλησε τα δεδομένα που έκλεψαν ή βρήκε αποδεικτικά στοιχεία για τα θύματα που πλήρωναν λύτρα στην ομάδα, η CSRB λέει ότι ορισμένοι ειδικοί σε θέματα ασφάλειας «παρατήρησαν οργανώσεις που εκβίαζαν Lapsus με κάποια λύτρα».

Σύμφωνα με τα ευρήματα της CSRB, η ομάδα εκμεταλλεύτηκε επίσης μη επιδιορθωμένα τρωτά σημεία στο Microsoft Active Directory για να αυξήσει τα προνόμιά της στο δίκτυο των θυμάτων.

Εκτιμάται ότι το Lapsus$ αξιοποίησε ζητήματα ασφάλειας Active Directory σε έως και 60% των επιθέσεων τους, δείχνοντας ότι τα μέλη της ομάδας είχαν τις τεχνικές δεξιότητες για να μετακινηθούν μέσα σε ένα δίκτυο.

Χτυπώντας τα φρένα

Ενώ το Lapsus$ χαρακτηριζόταν από αποτελεσματικότητα, ταχύτητα, δημιουργικότητα και τόλμη, η ομάδα δεν ήταν πάντα επιτυχημένη στις επιθέσεις της. Απέτυχε σε περιβάλλοντα που εφάρμοσαν έλεγχο ταυτότητας πολλαπλών παραγόντων βάσει εφαρμογών ή διακριτικών (MFA).

Επίσης, ισχυρά συστήματα ανίχνευσης εισβολών στο δίκτυο και επισήμανση ύποπτης δραστηριότητας λογαριασμού απέτρεψαν επιθέσεις Lapsus$. Όπου ακολουθήθηκαν οι διαδικασίες αντιμετώπισης συμβάντων, ο αντίκτυπος «μετριάστηκε σημαντικά», λέει η CSRB στην

κανω ΑΝΑΦΟΡΑ

.

Παρά το γεγονός ότι οι ερευνητές ασφαλείας και οι ειδικοί καταγγέλλουν για χρόνια τη χρήση ελέγχου ταυτότητας που βασίζεται σε SMS ως ανασφαλή, η Επιτροπή Αναθεώρησης της Κυβερνοασφάλειας του DHS τονίζει ότι «οι περισσότεροι οργανισμοί δεν ήταν έτοιμοι να αποτρέψουν» τις επιθέσεις από το Lapsus$ ή άλλες ομάδες που χρησιμοποιούν παρόμοιες τακτικές.

Οι συστάσεις του διοικητικού συμβουλίου για την αποτροπή άλλων παραγόντων από το να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση σε ένα εσωτερικό δίκτυο περιλαμβάνουν:

- μετάβαση σε περιβάλλον χωρίς κωδικό πρόσβασης με ασφαλείς λύσεις διαχείρισης ταυτότητας και πρόσβασης και απόρριψη SMS ως μέθοδος ελέγχου ταυτότητας σε δύο βήματα

-

δίνοντας προτεραιότητα στις προσπάθειες για τη μείωση της αποτελεσματικότητας της κοινωνικής μηχανικής μέσω ισχυρών δυνατοτήτων ελέγχου ταυτότητας που είναι ανθεκτικές στο

phishing

MFA - Οι πάροχοι τηλεπικοινωνιών θα πρέπει να αντιμετωπίζουν τις ανταλλαγές SIM ως εξαιρετικά προνομιακές ενέργειες που απαιτούν ισχυρή επαλήθευση ταυτότητας και να παρέχουν επιλογές κλειδώματος λογαριασμού στους καταναλωτές

- ενίσχυση των δραστηριοτήτων εποπτείας και επιβολής της Ομοσπονδιακής Επιτροπής Επικοινωνιών (FCC) και της Ομοσπονδιακής Επιτροπής Εμπορίου (FTC)

- σχεδιασμός για αποτρεπτικές επιθέσεις στον κυβερνοχώρο και επενδύσεις στην πρόληψη, την απόκριση και την ανάκαμψη· υιοθετώντας ένα μοντέλο μηδενικής εμπιστοσύνης και ενισχύοντας τις πρακτικές ελέγχου ταυτότητας

- οικοδόμηση ανθεκτικότητας έναντι επιθέσεων κοινωνικής μηχανικής όταν πρόκειται για αιτήματα αποκάλυψης (δεδομένων) έκτακτης ανάγκης

- οι οργανισμοί θα πρέπει να αυξήσουν τη συνεργασία με τις αρχές επιβολής του νόμου αναφέροντας τα περιστατικά έγκαιρα. η κυβέρνηση των ΗΠΑ «σαφή, συνεπή καθοδήγηση σχετικά με τους ρόλους και τις ευθύνες της που σχετίζονται με περιστατικά στον κυβερνοχώρο»

Το Lapsus$ σίγησε από τον Σεπτέμβριο του 2022, πιθανότατα λόγω των ερευνών επιβολής του νόμου που οδήγησαν στη σύλληψη πολλών μελών της ομάδας.

Τον Μάρτιο του περασμένου έτους, η αστυνομία του Λονδίνου ανακοίνωσε τη σύλληψη επτά ατόμων που συνδέονται με το Lapsus$. Λίγες μέρες αργότερα, την 1η Απριλίου, συνελήφθησαν άλλοι δύο, ένας 16χρονος και ένας 17χρονος.

Τον Οκτώβριο, κατά τη διάρκεια της Επιχείρησης Dark

Cloud

, η Ομοσπονδιακή Αστυνομία της Βραζιλίας συνέλαβε ένα άτομο ύποπτο ότι ήταν μέλος της ομάδας εκβιαστών Lapsus$, για παραβίαση των συστημάτων του Υπουργείου Υγείας της χώρας.